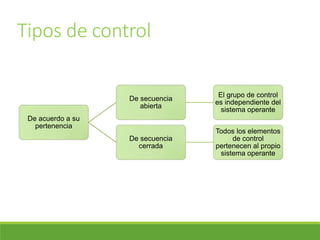

El documento describe los diferentes tipos y elementos de control interno informático. Explica que el control interno informático se define como cualquier actividad para prevenir errores o irregularidades que puedan afectar el funcionamiento de un sistema. Además, clasifica los controles en preventivos, detectivos y correctivos, y describe varios controles automáticos y administrativos para garantizar la seguridad, exactitud y privacidad de la información.