csi pdf2022.pdf

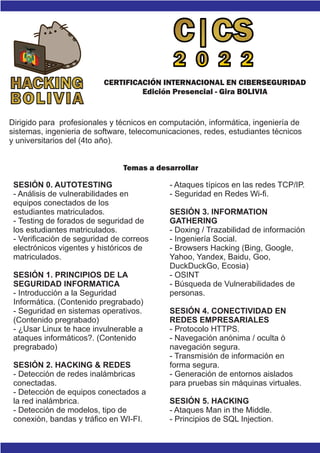

- 1. Dirigido para profesionales y técnicos en computación, informática, ingeniería de sistemas, ingenieria de software, telecomunicaciones, redes, estudiantes técnicos y universitarios del (4to año). SESIÓN 0. AUTOTESTING - Análisis de vulnerabilidades en equipos conectados de los estudiantes matriculados. - Testing de forados de seguridad de los estudiantes matriculados. - Verificación de seguridad de correos electrónicos vigentes y históricos de matriculados. SESIÓN 1. PRINCIPIOS DE LA SEGURIDAD INFORMATICA - Introducción a la Seguridad Informática. (Contenido pregrabado) - Seguridad en sistemas operativos. (Contenido pregrabado) - ¿Usar Linux te hace invulnerable a ataques informáticos?. (Contenido pregrabado) SESIÓN 2. HACKING & REDES - Detección de redes inalámbricas conectadas. - Detección de equipos conectados a la red inalámbrica. - Detección de modelos, tipo de conexión, bandas y tráfico en WI-FI. - Ataques típicos en las redes TCP/IP. - Seguridad en Redes Wi-fi. SESIÓN 3. INFORMATION GATHERING - Doxing / Trazabilidad de información - Ingeniería Social. - Browsers Hacking (Bing, Google, Yahoo, Yandex, Baidu, Goo, DuckDuckGo, Ecosia) - OSINT - Búsqueda de Vulnerabilidades de personas. SESIÓN 4. CONECTIVIDAD EN REDES EMPRESARIALES - Protocolo HTTPS. - Navegación anónima / oculta ó navegación segura. - Transmisión de información en forma segura. - Generación de entornos aislados para pruebas sin máquinas virtuales. SESIÓN 5. HACKING - Ataques Man in the Middle. - Principios de SQL Injection. CERTIFICACIÓN INTERNACIONAL EN CIBERSEGURIDAD Edición Presencial - Gira BOLIVIA Temas a desarrollar

- 2. SESIÓN 5. HACKING - Ataques de diccionario. SESIÓN 6. LEGISLACIÓN DE DELITOS INFORMÁTICOS - Ley de delitos informáticos. (Contenido pregrabado) - Normativa internacional. (Contenido pregrabado) SESIÓN 7. ADMINISTRACIÓN REMOTA DE SERVIDORES - Spear Phishing / Métodos avanzados de ubicación. - Ciberpatrullaje digital SESIÓN 8. SEGURIDAD FÍSICA - Herramientas para seguridad eléctrica. - Herramientas para Mapeo de Seguridad electrónica. - Búsqueda de camaras webs / seguridad SESIÓN 9. MALWARE y RANSOMWARE - Análisis de código. - Verificación de programas en registro. - Codificación. - Trazabilidad de Paquetes transmitidos en consola. - Eliminación segura de malware de windows. - Instalación de antivirus en Windows / Linux / Mac SESIÓN 10. OWASP - OWASP top 10 del 2021. - Wappalyzer. - OWASP Zedd Attack Proxy (ZAP) SESIÓN 11 CRIPTOGRAFÍA - Criptografía desde 0. (Contenido pre-grabado) - Algoritmos criptográficos. (Contenido pre-grabado) SESIÓN 12. ANÁLISIS DE CONEXIÓN Y VULNERABILIDADES - Análisis de una conexión. - Búsqueda de vulnerabilidades apropiadas a analisis previos. - Escaneo de fallos y vulnerabilidades en servidores. - Análisis de linea de codigo para ubicación de vulnerabilidades. - Códigos para explotación de vulnerabilidades. Temas a desarrollar Inversión por certificación Inversión: Precio promoción: (Hasta el día 31 de Agosto del 2022) Profesionales: 650 Bolivianos Estudiantes Universitarios con matrícula vigente: 350 Bolivianos Precio normal: (Desde el día 01 de Setiembre del 2022) Profesionales: 850 Bolivianos Estudiantes Universitarios con matrícula vigente: 450 Bolivianos

- 3. Instructor: CESAR CHAVEZ MARTINEZ graduado y titulado de la Universidad Nacional Mayor de San Marcos. Maestrista en Ingeniería Informática. En el año 2015 en Interpol, Embajada de Estados Unidos en Perú, Policía Nacional del Perú. En el año 2018 Gestión de Equipo de Respuesta a Incidentes. En el año 2020 se ha capacitado en la DEA,, en el U.S. Departament Of Homeland Security Se ha desempeñado como consultor de la Asociación Española de Cooperación Internacional, Asociación Peruano Japonesa y el Programa de las Naciones Unidas contra la Droga y el Delito, en materia de educación y criminalística. Instructor en Ethical Hacking, Informatica Forense, Criptografía & Ciberseguridad desde el año 2011 Certificado en Análisis de Vulnerabilidades Digitales, Equipo de respuesta ante incidentes de seguridad digital, Gestión de Seguridad de la Información ISO 27001, CCNA, CCNA Security, Digital Forensics Certified, CISO, CFCE, IACRB, CEHF, CEH. Ha desempeñado el cargo de oficial de seguridad de la información para MINNERCOM Ha efectuado capacitaciones para personal las diversas unidades contra el cibercrimen en Latinoamérica, como expositor internacional ha desarrollado, cursos, talleres, seminarios en Argentina, Paraguay, México, Ecuador, Chile, Brasil en forma presencial, se ha certificado en forma online en Hacking, Cybsercurity en entidades de Italia, Estados Unidos, Pakistán e India. Ha desarrollado cursos en línea para entidades de España, Guatemala, República Dominicana y Colombia. En Argentina asesoró para la creación de la Unidad contra crímenes complejos de la Ciudad de La Rioja, Argentina Es Representante para Latinoamérica del Comité Latinoamericano de Informática Forense.

- 4. Fechas y Ciudades Santa Cruz de la Sierra Días de Clases: Sábado 03 y Domingo 04 de Septiembre del 2022 Horario de clases sabatina 10:00 a 13:00 hrs / 15:00 a 20:00 hrs y dominical de 10:00 a 13:00 hrs Lugar de Clases: Salón de Conferencias Telecentro Santa Cruz Calle Moldes esq. Cobija (1er. Anillo) --- Cochabamba Días de Clases: Sábado 10 y Domingo 11 de Septiembre del 2022 Horario de clases sabatina 10:00 a 13:00 hrs / 15:00 a 20:00 hrs y dominical de 10:00 a 13:00 hrs Lugar: Auditorio del CENTRO PALESTRA Calle Antezana Nº 0578 entre Paccieri y Av. Salamanca ---- Sucre Días de Clases: Sábado 17 y Domingo 18 de Septiembre del 2022 Horario de clases sabatina 10:00 a 13:00 hrs / 15:00 a 20:00 hrs y dominical de 10:00 a 13:00 hrs Lugar: Instituto Cultural Boliviano Aleman Calle Luis Toro # 14 (a 60 mts de la antigua Oficina) --- La Paz Días de Clases: Jueves 22 y Viernes 23 de Septiembre del 2022 Horario de clases 17:00 a 22:30 hrs Lugar: Edificio el Condor, Batallón Colorados, Al lado de EPSAS, La Paz, Bolivia

- 5. Vigencia de acreditación 2 años Modalidad de desarrollo 90% Practico y 10% Teórico 80 horas académicas. Podrán abonar directamente en Cuenta Banco Nacional de Bolivia Caja de Ahorros 1502221651 Responsable: José Casas Ninachoque Adicionalmente podrán solicitar el QR correspondiente para transacción directa Una vez efectuado enviar foto del comprobante para enviarle la ficha de registro. Entidad acreditantes: Hacking Bolivia / Comite Latinoamericano de Informática Forense (COLAINFO) Instituto Nacional de Investigación Forense / Sede Forense /HackEC Inscripciones en Bolivia informes@hackingbolivia.org.bo facebook.com/boliviahacking Whatsapp +59165669047 /+59169983945 CERTIFICACIÓN INTERNACIONAL EN CIBERSEGURIDAD Edición Presencial - Gira BOLIVIA