¿Qué es la Ingeniería Social?

•

0 recomendaciones•527 vistas

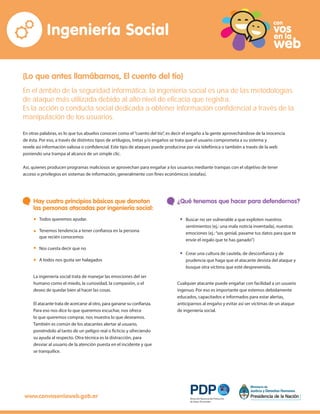

La ingeniería social se basa en manipular las emociones humanas como el miedo, la curiosidad o el deseo de complacer para ganarse la confianza de las personas y obtener información confidencial. Los atacantes suelen alertar a los usuarios sobre peligros reales o ficticios para distraerlos y ofrecer su ayuda. Para defenderse, es importante estar educados y alertas para no caer en engaños que buscan acceso no autorizado a sistemas de información.

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Ingenieria social

Ingeniería social es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos

Ingenieria Social

Conceptos de Ingeniería Social. Que es. Como se hace. Como se evita. Proliferacion de uso de Redes Sociales. Videos.

Ingenieria Social: Una tecnica no tan tecnica (PampaSeg 2010 - La Pampa, Arge...

PampaSeg 2010

3-4 Diciembre @ Auditorio Honorable Concejo Deliberante

www.pampaseg.org

Jornadas de Software Libre y Seguridad Informática

15 DÍAS (Rodrigo Cortés, 2000)

----------------------------------------

[1/3] http://www.youtube.com/watch?v=bSLga82HWag

[2/3] http://www.youtube.com/watch?v=xMSfQii624s

[3/3] http://www.youtube.com/watch?v=CzY1h1_B8z8

----------------------------------------

@maxisoler

Recomendados

Ingenieria social

Ingeniería social es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos

Ingenieria Social

Conceptos de Ingeniería Social. Que es. Como se hace. Como se evita. Proliferacion de uso de Redes Sociales. Videos.

Ingenieria Social: Una tecnica no tan tecnica (PampaSeg 2010 - La Pampa, Arge...

PampaSeg 2010

3-4 Diciembre @ Auditorio Honorable Concejo Deliberante

www.pampaseg.org

Jornadas de Software Libre y Seguridad Informática

15 DÍAS (Rodrigo Cortés, 2000)

----------------------------------------

[1/3] http://www.youtube.com/watch?v=bSLga82HWag

[2/3] http://www.youtube.com/watch?v=xMSfQii624s

[3/3] http://www.youtube.com/watch?v=CzY1h1_B8z8

----------------------------------------

@maxisoler

Como se evita la ingeniería social Luis Castellanos

Como se evita la ingeniería social Luis Castellanos

OSINT y hacking con buscadores #Palabradehacker

Un ciberdebate en el canal de ciberseguridad Palabra de Hacker para descubrir qué es OSINT o la inteligencia de fuentes abiertas, cuál es el proceso de búsqueda y análisis de información así como las herramientas para llevarlo a cabo haciendo especial hincapié en el hacking con buscadores y las técnicas que se aplican. Más información: http://www.yolandacorral.com/osint-hacking-buscadores-ciberdebate-palabra-hacker

Moderado por la periodista Yolanda Corral y que contó con la participación de los especialistas en seguridad Enrique Rando, Vicente Aguilera, Jhon Jairo Hernández, Miguel Cotanilla y Rafael Otal.

OSINT e Ingeniería Social aplicada a las investigaciones

OSINT e Ingeniería Social aplicada a las investigaciones

Ingenieria social con uso de marcadores

tema importante denominado ingenieria social haciendo uso de los marcadores textuales.

Ingenieria social, el arte de atacar al eslabón más débil #Palabradehacker

Un ciberdebate en el canal de ciberseguridad Palabra de Hacker para analizar en qué consiste la ingeniería social. En materia de seguridad siempre se dice que los humanos somos el eslabón más débil de la cadena y es que existe todo un arte desarrollado en conseguir que bajemos la guardia y aportemos un montón de información personal que puede volverse en nuestra contra tarde o temprano. La ingeniería social es el conjunto de técnicas que sirve para obtener dicha información personal y realizar así ataques más dirigidos. Más información: https://www.yolandacorral.com/ingenieria-social-ciberdebate-palabra-hacker/

Moderado por la periodista Yolanda Corral y que contó con la participación de los especialistas en seguridad Manuel Guerra, Pablo F. Iglesias y Manuel Camacho.

Técnicas de búsqueda y análisis de fuentes abiertas

Técnicas de búsqueda y análisis de fuentes abiertas dictado en el 2do Entrenamiento de Cibercrimen.

Emiliano Piscitelli y Carlos Loyo (Especialistas e Ingeniería Social y Análisis de fuentes abiertas)

Seguridad informatica;robo de identidad

Presentacion acerca del tema de seguridad informática; robo de identidad.

Más contenido relacionado

La actualidad más candente

Como se evita la ingeniería social Luis Castellanos

Como se evita la ingeniería social Luis Castellanos

OSINT y hacking con buscadores #Palabradehacker

Un ciberdebate en el canal de ciberseguridad Palabra de Hacker para descubrir qué es OSINT o la inteligencia de fuentes abiertas, cuál es el proceso de búsqueda y análisis de información así como las herramientas para llevarlo a cabo haciendo especial hincapié en el hacking con buscadores y las técnicas que se aplican. Más información: http://www.yolandacorral.com/osint-hacking-buscadores-ciberdebate-palabra-hacker

Moderado por la periodista Yolanda Corral y que contó con la participación de los especialistas en seguridad Enrique Rando, Vicente Aguilera, Jhon Jairo Hernández, Miguel Cotanilla y Rafael Otal.

OSINT e Ingeniería Social aplicada a las investigaciones

OSINT e Ingeniería Social aplicada a las investigaciones

Ingenieria social con uso de marcadores

tema importante denominado ingenieria social haciendo uso de los marcadores textuales.

Ingenieria social, el arte de atacar al eslabón más débil #Palabradehacker

Un ciberdebate en el canal de ciberseguridad Palabra de Hacker para analizar en qué consiste la ingeniería social. En materia de seguridad siempre se dice que los humanos somos el eslabón más débil de la cadena y es que existe todo un arte desarrollado en conseguir que bajemos la guardia y aportemos un montón de información personal que puede volverse en nuestra contra tarde o temprano. La ingeniería social es el conjunto de técnicas que sirve para obtener dicha información personal y realizar así ataques más dirigidos. Más información: https://www.yolandacorral.com/ingenieria-social-ciberdebate-palabra-hacker/

Moderado por la periodista Yolanda Corral y que contó con la participación de los especialistas en seguridad Manuel Guerra, Pablo F. Iglesias y Manuel Camacho.

Técnicas de búsqueda y análisis de fuentes abiertas

Técnicas de búsqueda y análisis de fuentes abiertas dictado en el 2do Entrenamiento de Cibercrimen.

Emiliano Piscitelli y Carlos Loyo (Especialistas e Ingeniería Social y Análisis de fuentes abiertas)

Seguridad informatica;robo de identidad

Presentacion acerca del tema de seguridad informática; robo de identidad.

La actualidad más candente (20)

Como se evita la ingeniería social Luis Castellanos

Como se evita la ingeniería social Luis Castellanos

OSINT e Ingeniería Social aplicada a las investigaciones

OSINT e Ingeniería Social aplicada a las investigaciones

Ingenieria social, el arte de atacar al eslabón más débil #Palabradehacker

Ingenieria social, el arte de atacar al eslabón más débil #Palabradehacker

Técnicas de búsqueda y análisis de fuentes abiertas

Técnicas de búsqueda y análisis de fuentes abiertas

Destacado

Día Internacional de la Internet Segura

El Ministerio de Justicia y Derechos Humanos, a través del Programa Nacional Con Vos en la Web, y Unicef Argentina lanzan el Código de Convivencia web para familias el 10 de Febrero, Día Internacional de la Internet Segura

Qué hacer en caso de grooming

La Brigada Niñ@s del Programa Las Víctimas contra las Violencias y el equipo de Con vos en la Web de la Dirección Nacional de Protección de Datos Personales, ambos organismos del Ministerio de Justicia y Derechos Humanos de la Nación, lanzaron una campaña para evitar y denunciar casos de grooming.

Consejos para el buen uso de tu dispositivo móvil

No te pierdas con tu celu. Consejos para el buen uso de tu dispositivo móvil o celular.

Novedades en la Política de Privacidad de Facebook 2015

Novedades y aspectos fundamentales en los cambios que rigen a partir del 1ro de enero en la Política de Privacidad de Facebook.

Troubleshooting en Elastix: Análisis y Diagnósticos avanzados

Fabian Pignataro

Development Manager

Elastix Argentina

Malware y la ingeniería social

Mi humilde aporte para comprender un poco más una situación que nos atañe a todos la "Ingeniería Social"

Destacado (20)

Novedades en la Política de Privacidad de Facebook 2015

Novedades en la Política de Privacidad de Facebook 2015

Troubleshooting en Elastix: Análisis y Diagnósticos avanzados

Troubleshooting en Elastix: Análisis y Diagnósticos avanzados

Similar a ¿Qué es la Ingeniería Social?

Ensayo Ciberataque

Este ensayo fue realizado partiendo de la conferencia realizada por la Corporacion Unificada Nacional sobre como afrontar el inicio de un ciberataque.

Busqueda y Captura de Cibercriminales

Exposicion de Cesar Chavez Martinez

IV Congreso Internacional de Informatica Forense y Hacking Etico

Sabado 13 de Septiembre

Sociedad de Ingenieros de Bolivia - Departamental Chuquisaca

Sucre 2014

Delitos que se cometen en internet remberto-633

Habla sobr los principales problemas de delitos informaticos

Delitos Informaticos

Aprender Sobre las Redes Sociales Y No te Quedes callado en Cualquier caso de Acoso Solo DENUNCIA y no te quedes callado.

INGENIERIA SOCIAL

La Ingeniería Social es un conjunto de técnicas y estrategias que se utiliza de forma premeditada con el objetivo de engañar a las personas para que faciliten sus datos confidenciales, abran enlaces a sitios web infectados, se descarguen archivos maliciosos o acaben haciendo algo que no desean hacer.

Ingenieria social.pptx

Ponencia acerca de los aspectos más relevantes acerca de la ingeniería social y el hackeo a humanos.

El acoso sexual en las redes sociales

Es una presentación dónde se intenta tocar los puntos más importantes acerca del acoso sexual en las redes sociales

Similar a ¿Qué es la Ingeniería Social? (20)

Último

5 CRITERIOS PARA EL DISEÑO DE DIAGRAMAS DE FLUJO.pptx

5 CRITERIOS PARA EL DISEÑO DE DIAGRAMAS DE FLUJO

Oración a Pomba Gira María Padilha .docx

Oración A Pomba Gira María Padilha para que regrese el ser amado

Clases de Informática primaria para niños de colegios católicos

Breve explicación sobre algunas herramientas informáticas

caso clinico de trastorno de personalidad obsesivo- compulsivo.pdf

caso clinico de trastorno de personalidad obsesivo- compulsivo

Biografía Eugenio Díaz Castro su vida y su libros

biografía de eugenio diaz castro la vida y sus obras literarias que lo llevaron ala fama

WordPress training basics - básicos de cómo enseñar WordPress

Básicos de cómo enseñar WordPress de manera correcta, no como a cada uno le parezca.

Último (16)

5 CRITERIOS PARA EL DISEÑO DE DIAGRAMAS DE FLUJO.pptx

5 CRITERIOS PARA EL DISEÑO DE DIAGRAMAS DE FLUJO.pptx

derecho penal busqueda de pruebas en el derecho penal peruano latinoamericano

derecho penal busqueda de pruebas en el derecho penal peruano latinoamericano

10. Táctica y Estrategia en Fútbol autor Oscar Milton Rivas (1).pdf

10. Táctica y Estrategia en Fútbol autor Oscar Milton Rivas (1).pdf

Estructuras b-sicas_ conceptos b-sicos de programaci-n.pdf

Estructuras b-sicas_ conceptos b-sicos de programaci-n.pdf

Clases de Informática primaria para niños de colegios católicos

Clases de Informática primaria para niños de colegios católicos

caso clinico de trastorno de personalidad obsesivo- compulsivo.pdf

caso clinico de trastorno de personalidad obsesivo- compulsivo.pdf

WordPress training basics - básicos de cómo enseñar WordPress

WordPress training basics - básicos de cómo enseñar WordPress

¿Qué es la Ingeniería Social?

- 1. Ingeniería Social Hay cuatro principios básicos que denotan las personas atacadas por ingeniería social: La ingeniería social trata de manejar las emociones del ser humano como el miedo, la curiosidad, la compasión, o el deseo de quedar bien al hacer las cosas. El atacante trata de acercarse al otro, para ganarse su confianza. Para eso nos dice lo que queremos escuchar, nos ofrece lo que queremos comprar, nos muestra lo que deseamos. También es común de los atacantes alertar al usuario, poniéndolo al tanto de un peligro real o ficticio y ofreciendo su ayuda al respecto. Otra técnica es la distracción, para desviar al usuario de la atención puesta en el incidente y que se tranquilice. ¿Qué tenemos que hacer para defendernos? Cualquier atacante puede engañar con facilidad a un usuario ingenuo. Por eso es importante que estemos debidamente educados, capacitados e informados para estar alertas, anticiparnos al engaño y evitar así ser víctimas de un ataque de ingeniería social. (Lo que antes llamábamos, El cuento del tío) En el ámbito de la seguridad informática, la ingeniería social es una de las metodologías de ataque más utilizada debido al alto nivel de eficacia que registra. Es la acción o conducta social dedicada a obtener información confidencial a través de la manipulación de los usuarios. En otras palabras, es lo que tus abuelos conocen como el“cuento del tío”, es decir el engaño a la gente aprovechándose de la inocencia de ésta. Por eso, a través de distintos tipos de artilugios, tretas y/o engaños se trata que el usuario comprometa a su sistema y revele así información valiosa o confidencial. Este tipo de ataques puede producirse por vía telefónica o también a través de la web poniendo una trampa al alcance de un simple clic. Así, quienes producen programas maliciosos se aprovechan para engañar a los usuarios mediante trampas con el objetivo de tener acceso o privilegios en sistemas de información, generalmente con fines económicos (estafas). www.convosenlaweb.gob.ar Todos queremos ayudar. Tenemos tendencia a tener confianza en la persona que recién conocemos Nos cuesta decir que no A todos nos gusta ser halagados Buscar no ser vulnerable a que exploten nuestros sentimientos (ej.: una mala noticia inventada), nuestras emociones (ej.:“sos genial, pasame tus datos para que te envíe el regalo que te has ganado”) Crear una cultura de cautela, de desconfianza y de prudencia que haga que el atacante desista del ataque y busque otra víctima que esté desprevenida. • • • • • •