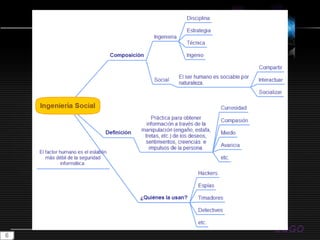

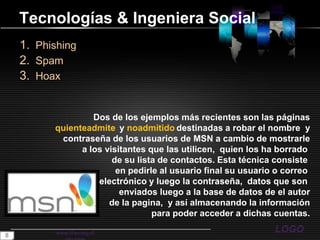

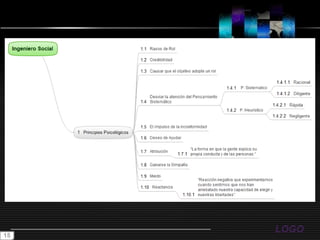

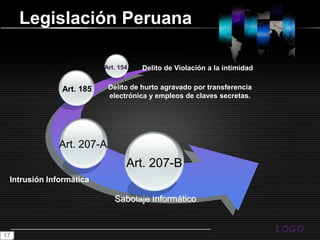

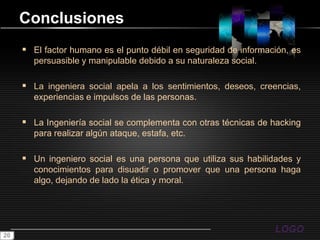

Este documento describe la ingeniería social y cómo manipula a las personas para obtener información confidencial o acceso no autorizado. Explica que a pesar de las medidas de seguridad tecnológicas, el factor humano sigue siendo el eslabón más débil. Se detallan técnicas como el phishing y el pretexto para engañar a las víctimas. Finalmente, recomienda la educación de empleados y usuarios para resistir estos ataques y ser cautos con la información personal en entornos digitales.