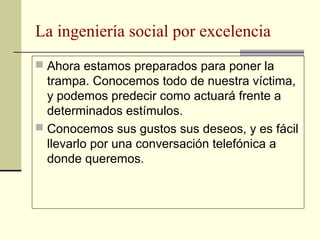

La ingeniería social involucra el uso de técnicas psicológicas para engañar a las personas y obtener información confidencial. Estas técnicas explotan sentimientos humanos como la curiosidad, el miedo o la avaricia. Hackers, espías y ladrones usan la ingeniería social para robar contraseñas u otros datos privados. El factor humano es el eslabón más débil de la seguridad de la información, por lo que es importante educar a los usuarios para prevenir estos ataques.