Delitos informaticos 10 01 (1)

•

0 recomendaciones•272 vistas

Este documento describe los delitos informáticos, que son aquellos cometidos a través de elementos digitales con el fin de robar información personal. Explica las leyes colombianas relacionadas y algunos tipos comunes de delitos informáticos como estafas en línea, violación de derechos de autor y pornografía infantil. Finalmente, recomienda educar a los jóvenes sobre estos riesgos y cómo evitar ser víctimas.

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Delitos informáticos 10 01

Este documento describe los delitos informáticos, que son aquellos cometidos a través de elementos digitales con el fin de robar información personal. Explica que la ley colombiana castiga delitos como la interceptación de datos, la suplantación de sitios web y el acceso abusivo a sistemas informáticos. Además, menciona varios tipos comunes de delitos informáticos como estafas en subastas en línea, violación de derechos de autor y pornografía infantil en internet. Finalmente, recomienda educar a los

Delitos informaticos 10 01 zulma samaca

trabajo que contiene la definición de delitos informáticos , algunos ejemplos y las distintas penas que revisen bajo la ley del gobierno Colombiano

Delitos informaticos 10 01

Los delitos informáticos son aquellos que se cometen a través de medios digitales con el fin de robar información personal. La ley colombiana castiga delitos como la interceptación de datos, la suplantación de sitios web y el acceso abusivo a sistemas informáticos con penas de prisión. Algunos tipos comunes de delitos cibernéticos son los troyanos, estafas en subastas en línea, violación de derechos de autor y piratería. Se recomienda educar a los jóvenes sobre estos

Delitos informàticos

Este documento define los delitos informáticos como actividades ilegales que ocurren a través de medios informáticos como el hurto, fraude y sabotaje. Describe algunos tipos de delitos informáticos reconocidos por la ONU como fraude con computadoras, manipulación de datos y daños a programas o datos. También explica que la ley colombiana 1273 de 2009 creó nuevos tipos penales relacionados con delitos informáticos con penas de hasta 120 meses de prisión y multas de hasta 1500 salarios mínimos.

Delitos informaticos1

El documento habla sobre los delitos informáticos y la Ley Colombiana contra los Delitos Informáticos. Explica que los delitos informáticos implican actividades criminales que tienen como objetivo destruir o dañar ordenadores y redes de internet. Además, menciona que en 2009 el Congreso de Colombia promulgó la Ley 1273 para proteger la información y datos de las personas. Finalmente, proporciona algunas recomendaciones para prevenir los delitos informáticos, como no compartir contraseñas o denunciar páginas que cometan este tipo

Delitos informaticos andrea

un delito informatico o cibernetico es toda aquella accion antijuridica, que se da por las vias informaticas o que tienen como objetivo destruir y dañar ordenadores, medios electronicos y redes de intenet

Delitos informaticos diana neira

Este documento describe los delitos informáticos, incluyendo el robo de información y datos personales de manera ilegal desde medios digitales. Explica diferentes tipos como sexting, ciberacoso, pornografía infantil y fraudes. También discute la necesidad de más educación sobre estos delitos y resume la ley colombiana de 2009 que castiga el robo de información confidencial almacenada en computadoras u otros dispositivos.

Camila 23

Este documento define los delitos informáticos como actos que atentan contra la confidencialidad, integridad y disponibilidad de sistemas informáticos. Explica que la ley 1273 de 2009 en Colombia tipifica delitos informáticos como el acceso abusivo a sistemas, la interceptación de datos y la violación de datos personales, sancionándolos con penas de prisión de hasta 10 años. Además, menciona once tipos comunes de delitos informáticos como el ciberacoso, el phishing y la pornografía infantil, y

Recomendados

Delitos informáticos 10 01

Este documento describe los delitos informáticos, que son aquellos cometidos a través de elementos digitales con el fin de robar información personal. Explica que la ley colombiana castiga delitos como la interceptación de datos, la suplantación de sitios web y el acceso abusivo a sistemas informáticos. Además, menciona varios tipos comunes de delitos informáticos como estafas en subastas en línea, violación de derechos de autor y pornografía infantil en internet. Finalmente, recomienda educar a los

Delitos informaticos 10 01 zulma samaca

trabajo que contiene la definición de delitos informáticos , algunos ejemplos y las distintas penas que revisen bajo la ley del gobierno Colombiano

Delitos informaticos 10 01

Los delitos informáticos son aquellos que se cometen a través de medios digitales con el fin de robar información personal. La ley colombiana castiga delitos como la interceptación de datos, la suplantación de sitios web y el acceso abusivo a sistemas informáticos con penas de prisión. Algunos tipos comunes de delitos cibernéticos son los troyanos, estafas en subastas en línea, violación de derechos de autor y piratería. Se recomienda educar a los jóvenes sobre estos

Delitos informàticos

Este documento define los delitos informáticos como actividades ilegales que ocurren a través de medios informáticos como el hurto, fraude y sabotaje. Describe algunos tipos de delitos informáticos reconocidos por la ONU como fraude con computadoras, manipulación de datos y daños a programas o datos. También explica que la ley colombiana 1273 de 2009 creó nuevos tipos penales relacionados con delitos informáticos con penas de hasta 120 meses de prisión y multas de hasta 1500 salarios mínimos.

Delitos informaticos1

El documento habla sobre los delitos informáticos y la Ley Colombiana contra los Delitos Informáticos. Explica que los delitos informáticos implican actividades criminales que tienen como objetivo destruir o dañar ordenadores y redes de internet. Además, menciona que en 2009 el Congreso de Colombia promulgó la Ley 1273 para proteger la información y datos de las personas. Finalmente, proporciona algunas recomendaciones para prevenir los delitos informáticos, como no compartir contraseñas o denunciar páginas que cometan este tipo

Delitos informaticos andrea

un delito informatico o cibernetico es toda aquella accion antijuridica, que se da por las vias informaticas o que tienen como objetivo destruir y dañar ordenadores, medios electronicos y redes de intenet

Delitos informaticos diana neira

Este documento describe los delitos informáticos, incluyendo el robo de información y datos personales de manera ilegal desde medios digitales. Explica diferentes tipos como sexting, ciberacoso, pornografía infantil y fraudes. También discute la necesidad de más educación sobre estos delitos y resume la ley colombiana de 2009 que castiga el robo de información confidencial almacenada en computadoras u otros dispositivos.

Camila 23

Este documento define los delitos informáticos como actos que atentan contra la confidencialidad, integridad y disponibilidad de sistemas informáticos. Explica que la ley 1273 de 2009 en Colombia tipifica delitos informáticos como el acceso abusivo a sistemas, la interceptación de datos y la violación de datos personales, sancionándolos con penas de prisión de hasta 10 años. Además, menciona once tipos comunes de delitos informáticos como el ciberacoso, el phishing y la pornografía infantil, y

Presentacion slideshare

es un tema muy importante debido a que trata sobre los peligros que podemos tener al usar la herramienta del internet ahi se dan diferentes casos de acosos por medio del internet.

DELITOS INFORMATICOS

Este documento trata sobre los delitos informáticos. Explica que a medida que avanza la tecnología, surgen nuevas formas de cometer delitos como robar identidades y datos confidenciales de computadoras, celulares y otros dispositivos. También describe la ley colombiana de 2009 que castiga el acceso ilegal a información privada y diferentes tipos de delitos informáticos como sexting, phishing, pornografía infantil y ciberacoso. Además, brinda consejos para prevenir estos delitos como mantener software y antivirus actual

Informatica shayrina.pptx 5

Los delitos informáticos son conductas en que el o los delincuentes se valen de programas informáticos para cometer delitos como implantación de virus, suplantación de sitios web, estafas, violación de derechos de autor, piratería, etc. El Código Penal Colombiano establece delitos como acceso abusivo a un sistema informático y obstaculización ilegítima de sistema informático o red de telecomunicación. Actualmente los delitos cibernéticos han aumentado debido al auge de las redes sociales y los disposit

Delitos informáticos

1. El documento describe los delitos informáticos, que involucran actividades criminales que usan elementos informáticos o telemáticos para cometer delitos como robo, fraude o estafa.

2. Se consideran delitos informáticos las conductas ilícitas que hacen uso indebido de medios informáticos, ya sea como instrumento o fin del delito.

3. Entre las recomendaciones para evitar ser víctima se encuentra no compartir datos personales en internet, usar contraseñas seguras y no abrir enlaces sospe

Folleto delitos informaticos

A continuación se presenta un folleto que contiene información a cerca de los delitos informáticos tratando: que son, cuales son, en que consisten, consejos y recomendaciones para no ser victima de este tipo de delitos y la ley penal colombiana que actúa y se hace vigente ante la presencia de estos casos.

Delitos informaticos

El documento describe varios delitos informáticos como el sexting, grooming, vishing, phishing, pharming, ciberacoso y malware. También explica la Ley 1273 de 2009 que regula estos delitos en Colombia y conceptos como acceso abusivo a sistemas informáticos, interceptación de datos informáticos, daño informático y violación de datos personales. Finalmente, recomienda usar las redes de forma segura y no compartir información personal públicamente para evitar fraudes.

Introduccion

Este documento describe varios delitos y riesgos comunes relacionados con Internet, como virus, robo de datos personales, fraude y estafas. Explica que con tantos usuarios en la red, es fácil que se desarrollen conductas ilegales. Detalla diez tipos comunes de fraude en comercio electrónico, así como delitos como acoso cibernético, phishing, pornografía infantil, violaciones a la propiedad intelectual y propaganda de grupos ilegales.

Riesgos en internet

Este documento describe varios riesgos de usar Internet y ofrece consejos de seguridad. Entre los riesgos se encuentran el acceso a información falsa, la pérdida de tiempo, el acceso de niños a contenido inapropiado, la pérdida de privacidad, estafas, y contacto con personas peligrosas. Los consejos incluyen supervisar el uso de niños, usar programas de filtrado, no divulgar información personal, y pedir ayuda a expertos para usar Internet de manera segura.

Delitos Informaticos

El documento habla sobre los delitos informáticos. Explica que estos incluyen acciones como el spam y la vulneración de sistemas gubernamentales, empresariales o personales con el fin de obtener ganancias o dañar la privacidad. También describe los tipos de delitos informáticos reconocidos en el código penal como aquellos relacionados a la propiedad intelectual, estafas, daños inmateriales y más. Finalmente, menciona que estas acciones pueden ser denunciadas ante el ministerio fiscal y que la ley estable

Peligros en la red

La red mundial plantea peligros como delitos cibernéticos, acoso a menores y difusión de material privado sin consentimiento. Existen unidades policiales que investigan estos delitos. Algunas amenazas específicas son el grooming, ciberacoso y sexting. Las redes sociales pueden usar y compartir la información personal de los usuarios.

Delitos informaticos (1)

El documento habla sobre varios delitos informáticos comunes como la pornografía infantil, el sexting, las estafas y el stalking. También describe la normativa colombiana sobre estos delitos en el Código Penal como los artículos 269A-269J. Finalmente, menciona algunos controles básicos de ciberseguridad como el inventario de activos, gestión de vulnerabilidades y privilegios de acceso.

FOLLETO SOBRE LOS DELITOS INFORMATICOS.

El documento define los delitos informáticos como actos dirigidos contra la confidencialidad, integridad y disponibilidad de sistemas informáticos y datos. Explica que son delitos cometidos mediante computadoras o redes de forma rápida. La ley 1273 de 2009 castiga delitos como acceso abusivo a sistemas, interceptación de datos e infracciones a la privacidad con penas de prisión de hasta 120 meses. El documento también describe delitos informáticos comunes como ciberacoso, phishing, pornografía infantil y sextorsión.

DELITOS INFORMATICOS

Este documento define los delitos informáticos como actividades ilícitas cometidas mediante dispositivos de comunicación con el objetivo de causar daños o impedir el uso de sistemas. En Colombia, la Ley 1273 de 2009 castiga estos delitos con penas de prisión de hasta 120 meses y multas. Algunos delitos informáticos comunes son el hacking, virus informáticos, grooming y ciberacoso. El documento también proporciona consejos sobre cómo protegerse de estos delitos.

Delitos informaticos

Este documento define los delitos informáticos como actos ilegales dirigidos contra la confidencialidad, integridad y disponibilidad de sistemas informáticos y datos. Explica que la Ley 1273 de 2009 en Colombia establece penas de prisión y multas para delitos como virus informáticos, estafas en línea, divulgación no autorizada de información, pornografía infantil y violaciones a los derechos de autor. Además, proporciona consejos para prevenir algunos de estos delitos.

La etica y tecnologia en nuestras vidas

Este documento trata sobre la ética y tecnología, delitos informáticos y peligros de Internet. Describe algunos delitos como sexting, suplantación de identidad, grooming y ciberacoso. También presenta un ejemplo de una red que cometió fraude bancario y fue capturada por la policía. Finalmente, ofrece consejos sobre cómo protegerse a sí mismo y a los demás en Internet.

El cyberbulling y delitos informaticos

El documento describe el cyberbullying y otros delitos informáticos como el spam, el fraude, el contenido obsceno u ofensivo, el hostigamiento y el tráfico de drogas. Explica cómo se castigan estos delitos en Colombia de acuerdo con la ley 1273 de 2009, con penas de prisión de 48 a 96 meses y multas de 100 a 1000 salarios mínimos.

New PPT Research design

Research design provides a framework or blueprint for conducting research projects. It involves outlining how data will be collected and analyzed to answer research questions. There are two main types of research design: exploratory and conclusive. Exploratory research is aimed at gaining insight and understanding about a problem using flexible questions, while conclusive research uses formal, structured questions to provide statistical evidence to make decisions. Conclusive research includes causal research, which determines relationships between factors, and descriptive research, which describes market characteristics. Descriptive research can be cross-sectional, collecting a single snapshot of data, or longitudinal, collecting repeated data from the same sample over time.

RESUMEcs2016

Kim Leon Wells has over 18 years of experience in customer service roles across various industries. He currently works as a Customer Service Representative at Teletech in Melbourne, FL where he assists Medicare-eligible individuals in selecting healthcare plans. Prior to this role, he worked as a Call Center Agent at Adecco and has also held roles as a Meter Coordinator, Customer Service Representative, and Clerical Administrator. Wells is pursuing a Bachelor's Degree in Sociology from the University of Delaware and holds an Associate's Degree in General Studies from Tomlinson College.

Anthropology Research

The document discusses the historicism theory in anthropology. Historicism dates back to the mid-19th and early 20th centuries and sees culture as developing over time through diffusion and environmental adaptation rather than social evolution. It was developed by Franz Boas and his students. Boas made significant contributions to getting women involved in the field. Other theories discussed include those related to the study of physical and cultural differences between human races. Anthropology can be broadly described as the study of human history and understanding the connections between evolution, culture, race, history, language and more.

Horror movie analysis

The document describes a horror movie poster with prominent use of the color red to suggest evil, blood, and death. In the poster, streams of blood appear to be hanging or draping over figures that could be a family or group of friends. The background wallpaper suggests the scene takes place inside a home, and there is also a drawing of what seems to be the evil character. At the top of the poster, small text mentions previous successful horror movies, likely to attract more viewers.

AR Showcase PPT_FEB_2016_LR

- Contexture Associates/Vahid Associates Brand Futurists is an intensive communications advisory firm located in Manama, Bahrain that has been operating for over 30 years.

- The firm offers a range of complementary expertise including experiential design, events design and management, and design and marketing budget management.

- Through its unique methodology, the firm has infused existing brands with new life or created new brands that resonate with customers over the long term.

Más contenido relacionado

La actualidad más candente

Presentacion slideshare

es un tema muy importante debido a que trata sobre los peligros que podemos tener al usar la herramienta del internet ahi se dan diferentes casos de acosos por medio del internet.

DELITOS INFORMATICOS

Este documento trata sobre los delitos informáticos. Explica que a medida que avanza la tecnología, surgen nuevas formas de cometer delitos como robar identidades y datos confidenciales de computadoras, celulares y otros dispositivos. También describe la ley colombiana de 2009 que castiga el acceso ilegal a información privada y diferentes tipos de delitos informáticos como sexting, phishing, pornografía infantil y ciberacoso. Además, brinda consejos para prevenir estos delitos como mantener software y antivirus actual

Informatica shayrina.pptx 5

Los delitos informáticos son conductas en que el o los delincuentes se valen de programas informáticos para cometer delitos como implantación de virus, suplantación de sitios web, estafas, violación de derechos de autor, piratería, etc. El Código Penal Colombiano establece delitos como acceso abusivo a un sistema informático y obstaculización ilegítima de sistema informático o red de telecomunicación. Actualmente los delitos cibernéticos han aumentado debido al auge de las redes sociales y los disposit

Delitos informáticos

1. El documento describe los delitos informáticos, que involucran actividades criminales que usan elementos informáticos o telemáticos para cometer delitos como robo, fraude o estafa.

2. Se consideran delitos informáticos las conductas ilícitas que hacen uso indebido de medios informáticos, ya sea como instrumento o fin del delito.

3. Entre las recomendaciones para evitar ser víctima se encuentra no compartir datos personales en internet, usar contraseñas seguras y no abrir enlaces sospe

Folleto delitos informaticos

A continuación se presenta un folleto que contiene información a cerca de los delitos informáticos tratando: que son, cuales son, en que consisten, consejos y recomendaciones para no ser victima de este tipo de delitos y la ley penal colombiana que actúa y se hace vigente ante la presencia de estos casos.

Delitos informaticos

El documento describe varios delitos informáticos como el sexting, grooming, vishing, phishing, pharming, ciberacoso y malware. También explica la Ley 1273 de 2009 que regula estos delitos en Colombia y conceptos como acceso abusivo a sistemas informáticos, interceptación de datos informáticos, daño informático y violación de datos personales. Finalmente, recomienda usar las redes de forma segura y no compartir información personal públicamente para evitar fraudes.

Introduccion

Este documento describe varios delitos y riesgos comunes relacionados con Internet, como virus, robo de datos personales, fraude y estafas. Explica que con tantos usuarios en la red, es fácil que se desarrollen conductas ilegales. Detalla diez tipos comunes de fraude en comercio electrónico, así como delitos como acoso cibernético, phishing, pornografía infantil, violaciones a la propiedad intelectual y propaganda de grupos ilegales.

Riesgos en internet

Este documento describe varios riesgos de usar Internet y ofrece consejos de seguridad. Entre los riesgos se encuentran el acceso a información falsa, la pérdida de tiempo, el acceso de niños a contenido inapropiado, la pérdida de privacidad, estafas, y contacto con personas peligrosas. Los consejos incluyen supervisar el uso de niños, usar programas de filtrado, no divulgar información personal, y pedir ayuda a expertos para usar Internet de manera segura.

Delitos Informaticos

El documento habla sobre los delitos informáticos. Explica que estos incluyen acciones como el spam y la vulneración de sistemas gubernamentales, empresariales o personales con el fin de obtener ganancias o dañar la privacidad. También describe los tipos de delitos informáticos reconocidos en el código penal como aquellos relacionados a la propiedad intelectual, estafas, daños inmateriales y más. Finalmente, menciona que estas acciones pueden ser denunciadas ante el ministerio fiscal y que la ley estable

Peligros en la red

La red mundial plantea peligros como delitos cibernéticos, acoso a menores y difusión de material privado sin consentimiento. Existen unidades policiales que investigan estos delitos. Algunas amenazas específicas son el grooming, ciberacoso y sexting. Las redes sociales pueden usar y compartir la información personal de los usuarios.

Delitos informaticos (1)

El documento habla sobre varios delitos informáticos comunes como la pornografía infantil, el sexting, las estafas y el stalking. También describe la normativa colombiana sobre estos delitos en el Código Penal como los artículos 269A-269J. Finalmente, menciona algunos controles básicos de ciberseguridad como el inventario de activos, gestión de vulnerabilidades y privilegios de acceso.

FOLLETO SOBRE LOS DELITOS INFORMATICOS.

El documento define los delitos informáticos como actos dirigidos contra la confidencialidad, integridad y disponibilidad de sistemas informáticos y datos. Explica que son delitos cometidos mediante computadoras o redes de forma rápida. La ley 1273 de 2009 castiga delitos como acceso abusivo a sistemas, interceptación de datos e infracciones a la privacidad con penas de prisión de hasta 120 meses. El documento también describe delitos informáticos comunes como ciberacoso, phishing, pornografía infantil y sextorsión.

DELITOS INFORMATICOS

Este documento define los delitos informáticos como actividades ilícitas cometidas mediante dispositivos de comunicación con el objetivo de causar daños o impedir el uso de sistemas. En Colombia, la Ley 1273 de 2009 castiga estos delitos con penas de prisión de hasta 120 meses y multas. Algunos delitos informáticos comunes son el hacking, virus informáticos, grooming y ciberacoso. El documento también proporciona consejos sobre cómo protegerse de estos delitos.

Delitos informaticos

Este documento define los delitos informáticos como actos ilegales dirigidos contra la confidencialidad, integridad y disponibilidad de sistemas informáticos y datos. Explica que la Ley 1273 de 2009 en Colombia establece penas de prisión y multas para delitos como virus informáticos, estafas en línea, divulgación no autorizada de información, pornografía infantil y violaciones a los derechos de autor. Además, proporciona consejos para prevenir algunos de estos delitos.

La etica y tecnologia en nuestras vidas

Este documento trata sobre la ética y tecnología, delitos informáticos y peligros de Internet. Describe algunos delitos como sexting, suplantación de identidad, grooming y ciberacoso. También presenta un ejemplo de una red que cometió fraude bancario y fue capturada por la policía. Finalmente, ofrece consejos sobre cómo protegerse a sí mismo y a los demás en Internet.

El cyberbulling y delitos informaticos

El documento describe el cyberbullying y otros delitos informáticos como el spam, el fraude, el contenido obsceno u ofensivo, el hostigamiento y el tráfico de drogas. Explica cómo se castigan estos delitos en Colombia de acuerdo con la ley 1273 de 2009, con penas de prisión de 48 a 96 meses y multas de 100 a 1000 salarios mínimos.

La actualidad más candente (16)

Destacado

New PPT Research design

Research design provides a framework or blueprint for conducting research projects. It involves outlining how data will be collected and analyzed to answer research questions. There are two main types of research design: exploratory and conclusive. Exploratory research is aimed at gaining insight and understanding about a problem using flexible questions, while conclusive research uses formal, structured questions to provide statistical evidence to make decisions. Conclusive research includes causal research, which determines relationships between factors, and descriptive research, which describes market characteristics. Descriptive research can be cross-sectional, collecting a single snapshot of data, or longitudinal, collecting repeated data from the same sample over time.

RESUMEcs2016

Kim Leon Wells has over 18 years of experience in customer service roles across various industries. He currently works as a Customer Service Representative at Teletech in Melbourne, FL where he assists Medicare-eligible individuals in selecting healthcare plans. Prior to this role, he worked as a Call Center Agent at Adecco and has also held roles as a Meter Coordinator, Customer Service Representative, and Clerical Administrator. Wells is pursuing a Bachelor's Degree in Sociology from the University of Delaware and holds an Associate's Degree in General Studies from Tomlinson College.

Anthropology Research

The document discusses the historicism theory in anthropology. Historicism dates back to the mid-19th and early 20th centuries and sees culture as developing over time through diffusion and environmental adaptation rather than social evolution. It was developed by Franz Boas and his students. Boas made significant contributions to getting women involved in the field. Other theories discussed include those related to the study of physical and cultural differences between human races. Anthropology can be broadly described as the study of human history and understanding the connections between evolution, culture, race, history, language and more.

Horror movie analysis

The document describes a horror movie poster with prominent use of the color red to suggest evil, blood, and death. In the poster, streams of blood appear to be hanging or draping over figures that could be a family or group of friends. The background wallpaper suggests the scene takes place inside a home, and there is also a drawing of what seems to be the evil character. At the top of the poster, small text mentions previous successful horror movies, likely to attract more viewers.

AR Showcase PPT_FEB_2016_LR

- Contexture Associates/Vahid Associates Brand Futurists is an intensive communications advisory firm located in Manama, Bahrain that has been operating for over 30 years.

- The firm offers a range of complementary expertise including experiential design, events design and management, and design and marketing budget management.

- Through its unique methodology, the firm has infused existing brands with new life or created new brands that resonate with customers over the long term.

Personalisierung im E-Commerce

Präsentation aus dem 23. E-Commerce Forum in Karlsruhe. Thema war Personalisierung im E-Commerce. Kunden kommen mit unterschiedlichen Interessen auf Online-Shops. Wenn diese im jeweiligen Auftritt direkt aufgenommen werden können, ist die Wahrscheinlichkeit eines erfolgreichen Abschlusses deutlich erhöht. Die Präsentation geht auf die Grundlagen ein und wirft das eine oder andere Problem auf.

ESA Brochure

Engineering Solutions & Automation Limited (ESA) provides turnkey production solutions including automation equipment, special purpose machinery, and engineering services. ESA offers a wide range of products and capabilities including aluminum framing systems, transformers for resistance welding, rotary tables, tightening technology, and custom automation systems. ESA prides itself on being a complete solutions provider, designing, manufacturing, installing, and commissioning full production lines.

Foro de reconocimiento mauricio bello cod 79598214

El documento describe las acciones realizadas por un estudiante para familiarizarse con la plataforma de aprendizaje de inglés. El estudiante creó una cuenta de Skype, un grupo de chat y agregó contactos. Luego exploró las diferentes secciones de la plataforma como el foro de noticias, agenda y recursos para la pronunciación. Finalmente, concluyó que la interacción entre estudiantes y tutores es necesaria para sacar el máximo provecho a los enlaces e información disponibles, y que la plataforma contiene se

Question 4

Question 4 How did you use media technologies in the construction and research, planning and evaluation stages?

Journal 2

1) The social information processing theory examines how people communicate through technology and what effects this has. It posits that nonverbal cues are often removed in computer-mediated communication (CMC), allowing people to state opinions more freely.

2) The theory is very applicable to everyday life, as communication over social media removes emotional cues. This can impact how moral issues are discussed. The document uses an example of two childhood friends maintaining their relationship through social media as they live in different countries.

3) While the theory is largely strengths-based, some weaknesses are noted. It may not accurately capture online dating behaviors. CMC platforms also affect relationships differently, and portraying oneself differently online could invalidate tests of the theory.

Revelados

Este documento trata sobre la importancia de la comunicación efectiva y habla sobre temas como el embarazo, la homosexualidad y el embarazo no planeado. Explica que al hablar nos podemos desahogar y confiar nuestros secretos. También destaca la necesidad de tener confianza con los padres para contarles lo que nos sucede y recibir consejos de ellos.

Final Presentation on Project report

The document summarizes the recruitment and selection process at HCL BPO services. It discusses how recruitment involves finding and attracting capable applicants, while selection differentiates between applicants to identify those with the greatest likelihood of success. The document then provides details about HCL, including that it is a leading global IT services company. It describes the research methodology used, including primary and secondary data collection, sample size and area. Key findings are provided, such as the company having a fair recruitment policy and satisfied workforce. Suggestions are made like reducing interview wait times.

Destacado (15)

Foro de reconocimiento mauricio bello cod 79598214

Foro de reconocimiento mauricio bello cod 79598214

Similar a Delitos informaticos 10 01 (1)

Delitos informaticos

Este documento define los delitos informáticos como acciones antijurídicas que dañan ordenadores, redes o sistemas electrónicos. Explica que la ley colombiana 1273 de 2009 creó nuevos tipos penales relacionados con delitos informáticos. Finalmente, lista y explica algunos delitos informáticos comunes como software espía, estafas en subastas en línea, divulgación de contenidos privados y violación a derechos de autor; e incluye recomendaciones para prevenirlos.

Qué son delitos informaticos

Este documento define los delitos informáticos como acciones antijurídicas que dañan ordenadores, medios electrónicos y redes a través de internet. Explica que la ley colombiana 1273 de 2009 creó nuevos delitos relacionados con la información y protege los datos con penas de prisión y multas. Además, lista varios tipos de delitos informáticos comunes como troyanos, estafas en subastas en línea, y divulgación indebida de contenidos, y ofrece consejos para evitarlos.

El cyberbulling y delitos informaticos

Este documento trata sobre el ciberacoso y delitos informáticos. Explica qué es el ciberacoso, sus similitudes y diferencias con el acoso escolar, y sus manifestaciones más comunes. También cubre aspectos legales relacionados y define los delitos informáticos más frecuentes como spam, fraude, contenido obsceno, acoso, tráfico de drogas y terrorismo virtual.

Delitos informaticos

Este documento clasifica y describe varios tipos de delitos informáticos, incluyendo ciberbullying, grooming, sexting, phisihing, smishing y vishing. Los ciberdelitos se definen como actividades delictivas que usan computadoras y se realizan a través de redes. Se clasifican en delitos contra la confidencialidad, integridad, disponibilidad, contenido y propiedad intelectual. También describe sanciones legales para menores que cometen ciberdelitos y las características del ciberbullying.

Anotaciones sobre seguridad en la red

Este documento presenta información sobre seguridad en internet y redes sociales. Explica los marcos legales relacionados con la protección de menores, conceptos como nativos digitales, riesgos como phishing y grooming, y recomendaciones para padres sobre la supervisión del uso de la tecnología por parte de los hijos.

Delitos informaticos

La ley de delitos informáticos y conexos de El Salvador fue creada en 2016 para regular delitos como fraude, falsificación, daños a sistemas, accesos no autorizados y otros relacionados a la tecnología. La ley busca proteger sistemas, datos e información de personas ante el incremento del uso de internet y amenazas cibernéticas. También crea una unidad policial especializada para investigar este tipo de delitos.

Delitos Informaticos

El documento describe la evolución y crecimiento del uso de Internet. Señala que la radio necesitó 38 años para llegar a 50 millones de personas, la televisión 13 años y el cable 10 años, mientras que Internet solo necesitó 5 años tras el desarrollo de la web para alcanzar la misma audiencia. Además, estima que actualmente el 37,7% de la población mundial, unos 2.400 millones de personas, usa Internet a diario.

Delitos informaticos

Este documento describe los delitos informáticos o ciberdelincuencia, que incluyen actividades ilegales como fraude, robo de datos, amenazas y difusión de contenido obsceno u ofensivo. Explica que los delitos más comunes son el fraude y las amenazas, cometido a través de estafas en la compraventa de bienes o servicios falsos. Recomienda que si alguien es víctima de un delito informático, debe denunciarlo a las autoridades competentes.

Delitos informaticos

El documento discute la importancia de la educación sobre seguridad en internet y prevención de delitos cibernéticos. Explica que los datos personales son vulnerables en línea y los jóvenes están expuestos a ataques. También proporciona consejos como no abrir correos de desconocidos, mantener software actualizado y usar contraseñas seguras para proteger la privacidad.

Delitos que se cometen en internet remberto-633

Este documento resume los principales tipos de delitos informáticos, cómo surgen y cómo pueden evitarse. Explica que los delitos informáticos son acciones ilegales relacionadas con el uso de computadoras y la información. Surgen debido al desarrollo de la tecnología y a la naturaleza humana. Algunos ejemplos son la piratería, el fraude con tarjetas de crédito y la suplantación de identidad. Para prevenirlos, se recomienda mantener software actualizado y no descargar archivos de fuentes des

Jose luizzz

El documento habla sobre los delitos informáticos. Explica que son conductas ilícitas que hacen uso indebido de medios informáticos. Describe varios tipos de delitos como spam, fraude, contenido obsceno, hostigamiento, tráfico de drogas, terrorismo virtual, pishing, scamming, spoofing y falsificaciones informáticas. Además, explica cómo se tipifican legalmente estos delitos y quienes pueden ser sujetos activos y pasivos de los mismos.

Delitos informaticos

Este documento trata sobre los delitos informáticos y la ley colombiana que los castiga. Define los delitos informáticos como actividades ilícitas que se cometen mediante el uso de computadoras u otros dispositivos de comunicación. Explica que en 2009 Colombia promulgó la Ley 1273 que creó nuevos tipos penales relacionados con delitos informáticos con penas de hasta 120 meses de prisión. Además, enumera algunos tipos comunes de delitos informáticos como el uso de troyanos, estafas en subastas en lí

Folleto tecnología delitos informaticos

Delitos informáticos de como se están utilizando, el mal uso de este y tener en cuenta que para los menores de edad esta mal.

Delincuencia cibernética

El documento habla sobre la delincuencia cibernética. Explica que el rápido desarrollo de la tecnología de la información y la expansión de Internet han facilitado este tipo de delitos. Algunas formas comunes de delincuencia cibernética son el phishing, malware y hacking, los cuales se usan para robar información personal y financiera de las víctimas. También menciona formas de prevenir estos delitos, como evitar compartir datos personales en línea y descargar software de fuentes desconocidas.

Delitos informáticos

A continuación se presentara unas diapositivas sobre los delitos informáticos y prevenciones que se deben tener en cuenta para evitarlos

Cuarto medio. Unidad 2. Clase 3. Los peligros de las redes sociales.

Este documento analiza los peligros de las redes sociales. Explica los conceptos de ciberdelito y diferentes tipos como el sabotaje informático, phishing, malware y delitos relacionados con la explotación sexual de menores como grooming y sextorsión. También cubre desafíos para la legislación chilena y recomendaciones de seguridad para evitar fraudes y delitos contra menores en las redes sociales.

Folleto delitos informatico spdf

Este documento define los delitos informáticos como infracciones cometidas a través de Internet, como el robo, el chantaje y la falsificación, e identifica algunos delitos comunes como las estafas, la piratería y la manipulación de datos. Además, explica que la ley colombiana castiga estos delitos con penas de prisión y multas, e incluye recomendaciones para evitar ser víctima de ellos, como usar contraseñas seguras y mantener actualizado un antivirus.

Delitos informaticos (1)

Este documento describe los principales delitos informáticos como el sexting, grooming, phishing, vishing, pharming, ciberacoso y malware. También discute las consecuencias de estos delitos y recomienda tener cuidado con los negocios y regalos en internet, no compartir información personal, y evitar contactos con desconocidos. Además, explica los delitos de acceso abusivo a sistemas informáticos e interceptación y violación de datos personales.

Introduccion

Este documento describe varios delitos y riesgos comunes relacionados con Internet, como virus, robo de datos personales, fraude y estafas. Explica que con tantos usuarios en la red, es común que ocurran conductas ilegales e inmorales. Además, detalla diez tipos comunes de fraude en comercio electrónico como subastas fraudulentas, tarjetas de crédito falsas y esquemas piramidales.

Delitos informáticos

El documento define los delitos informáticos como actos dirigidos contra la confidencialidad, integridad y disponibilidad de sistemas, redes y datos informáticos. Explica que la ley colombiana 1273 de 2009 creó nuevos delitos relacionados con la protección de información y datos, e incluye consejos para evitar ser víctima de delitos informáticos como usar contraseñas seguras y navegar solo en páginas web seguras.

Similar a Delitos informaticos 10 01 (1) (20)

Cuarto medio. Unidad 2. Clase 3. Los peligros de las redes sociales.

Cuarto medio. Unidad 2. Clase 3. Los peligros de las redes sociales.

Último

Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinaria). UCLM

Examen de Selectividad de la EvAU de Geografía de junio de 2023 en Castilla La Mancha. UCLM . (Convocatoria ordinaria)

Más información en el Blog de Geografía de Juan Martín Martín

http://blogdegeografiadejuan.blogspot.com/

Este documento presenta un examen de geografía para el Acceso a la universidad (EVAU). Consta de cuatro secciones. La primera sección ofrece tres ejercicios prácticos sobre paisajes, mapas o hábitats. La segunda sección contiene preguntas teóricas sobre unidades de relieve, transporte o demografía. La tercera sección pide definir conceptos geográficos. La cuarta sección implica identificar elementos geográficos en un mapa. El examen evalúa conocimientos fundamentales de geografía.

Presentación simple corporativa degradado en violeta blanco.pdf

Presentación proyecto solución aforo carnaval

Lecciones 10 Esc. Sabática. El espiritismo desenmascarado docx

El espiritismo, se puede usar para engañar.

p4s.co Ecosistema de Ecosistemas - Diagrama.pdf

Ofrecemos herramientas y metodologías para que las personas con ideas de negocio desarrollen un prototipo que pueda ser probado en un entorno real.

Cada miembro puede crear su perfil de acuerdo a sus intereses, habilidades y así montar sus proyectos de ideas de negocio, para recibir mentorías .

SEMIOLOGIA DE HEMORRAGIAS DIGESTIVAS.pptx

Evaluación de principales hallazgos de la Historia Clínica utiles en la orientación diagnóstica de Hemorragia Digestiva en el abordaje inicial del paciente.

Carnavision: anticipa y aprovecha - hackathon Pasto2024 .pdf

Carnavision: anticipa y aprovecha - hackathon Pasto2024 .pdf

CONCURSOS EDUCATIVOS 2024-PRESENTACIÓN ORIENTACIONES ETAPA IE (1).pptx

Desripción de concursos educativos 2024

Último (20)

Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinaria). UCLM

Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinaria). UCLM

Presentación simple corporativa degradado en violeta blanco.pdf

Presentación simple corporativa degradado en violeta blanco.pdf

Lecciones 10 Esc. Sabática. El espiritismo desenmascarado docx

Lecciones 10 Esc. Sabática. El espiritismo desenmascarado docx

La vida de Martin Miguel de Güemes para niños de primaria

La vida de Martin Miguel de Güemes para niños de primaria

Carnavision: anticipa y aprovecha - hackathon Pasto2024 .pdf

Carnavision: anticipa y aprovecha - hackathon Pasto2024 .pdf

CONCURSOS EDUCATIVOS 2024-PRESENTACIÓN ORIENTACIONES ETAPA IE (1).pptx

CONCURSOS EDUCATIVOS 2024-PRESENTACIÓN ORIENTACIONES ETAPA IE (1).pptx

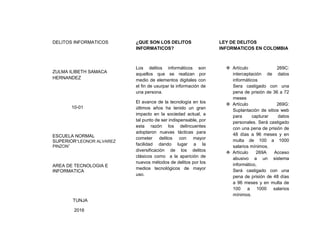

Delitos informaticos 10 01 (1)

- 1. DELITOS INFORMATICOS ZULMA ILIBETH SAMACA HERNANDEZ 10-01 ESCUELA NORMAL SUPERIOR“LEONOR ALVAREZ PINZON” AREA DE TECNOLOGIA E INFORMATICA TUNJA 2016 ¿QUE SON LOS DELITOS INFORMATICOS? Los delitos informáticos son aquellos que se realizan por medio de elementos digitales con el fin de usurpar la información de una persona. El avance de la tecnología en los últimos años ha tenido un gran impacto en la sociedad actual, a tal punto de ser indispensable, por esta razón los delincuentes adoptaron nuevas tácticas para cometer delitos con mayor facilidad dando lugar a la diversificación de los delitos clásicos como a la aparición de nuevos métodos de delitos por los medios tecnológicos de mayor uso. LEY DE DELITOS INFORMATICOS EN COLOMBIA Artículo 269C: interceptación de datos informáticos Sera castigado con una pena de prisión de 36 a 72 meses Artículo 269G: Suplantación de sitios web para capturar datos personales. Será castigado con una pena de prisión de 48 días a 96 meses y en multa de 100 a 1000 salarios mínimos. Artículo 269A Acceso abusivo a un sistema informático, Será castigado con una pena de prisión de 48 días a 96 meses y en multa de 100 a 1000 salarios mínimos.

- 2. ALGUNOS TIPOS DE DELITOS INFORMATICOS Claves programáticas espías: Son normalmente conocidas como troyanos son utilizadas para sustraer información de forma remota. Estafas a través de subastas en línea: Se presentan en los sitios de venta de productos generalmente ilícitos, con el fin de robar cuentas y datos personales. Violación de derechos de autor: Reproducción de material sin el permiso del legítimo autor. Piratería en internet: Implica el uso de internet para la venta o distribución de contenido © Divulgación indebida de contenido: Son comúnmente realizadas de forma anónima desde cyberg cafés, con el fin de calumniar, amenazar y extorsionar a otras personas. Pornografía infantil en internet: se realiza con frecuencia en foros, chats, comunidades virtuales entre otros. NECESIDAD DE FORMACION AL RESPECTO Yo pienso que se debería formar a las personas de una manera mejor, es decir se debería educar a los jóvenes desde edades más tempranas ya que actualmente cada vez más jóvenes utilizan el internet y al tener ellos menos experiencia se les facilita ser víctimas de estos delitos RECOMENDACONES PARA EVITAR INCURRIR EN ESTOS DELITOS No reenvíe cadenas de correos No permita que nadie use sus usuarios o sepa sus contraseñas No utilice material de internet sin el permiso del autor No ingresar a mensajes de correo o links que anuncien premios o requieran iniciar sesión con su correo electrónico WEBGRAFIA http://www.deltaasesores.c om/articulos/autores- invitados/otros/3576-ley- de-delitos-informaticos-en- colombia http://www.policia.gov.co/p ortal/page/portal/UNIDADE S_POLICIALES/Direccione s_tipo_Operativas/Direccio n_Seguridad_Ciudadana/Pl