Qué son los delitos informáticos

•Descargar como DOC, PDF•

0 recomendaciones•158 vistas

Un delito informático es cualquier acción antijurídica y culpable que se da por vías informáticas o tiene como objetivo dañar computadoras, medios electrónicos y redes de internet. La ley colombiana 1273 de 2009 castiga estos delitos y crea un nuevo bien jurídico tutelado para proteger la información y comunicaciones. Algunos delitos informáticos comunes incluyen el uso de software espía, estafas en subastas en línea, divulgación indebida de contenido, pornografía infantil en internet, violación a dere

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Delitos informáticos daniel novoa

El documento describe varios tipos de delitos cibernéticos, incluyendo el uso de troyanos y software espía para robar información, estafas en subastas en línea, la divulgación inapropiada de contenidos como amenazas y extorsiones, la pornografía infantil en internet, la violación a los derechos de autor y la piratería en internet.

Delitos informáticos

El documento describe varios tipos de delitos informáticos, incluyendo el uso de troyanos para robar información, estafas en subastas en línea, la divulgación inapropiada de contenidos como amenazas y extorsiones, la distribución de pornografía infantil en internet, la violación a los derechos de autor a través de copias ilegales de obras, y la piratería en internet para vender software protegido.

Delitos informaticos

Este documento define los delitos informáticos como actos ilegales dirigidos contra la confidencialidad, integridad y disponibilidad de sistemas informáticos y datos. Explica que la Ley 1273 de 2009 en Colombia establece penas de prisión y multas para delitos como virus informáticos, estafas en línea, divulgación no autorizada de información, pornografía infantil y violaciones a los derechos de autor. Además, proporciona consejos para prevenir algunos de estos delitos.

Delitos informáticos

El documento define los delitos informáticos como actos contra la confidencialidad, integridad y disponibilidad de sistemas informáticos. La ley 1273 de 2009 en Colombia creó nuevos delitos informáticos con penas de hasta 120 meses de prisión y multas de hasta 1500 salarios mínimos. Algunos delitos informáticos comunes son el uso de troyanos para robar información, estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil y violación a derechos de autor.

Delitos informaticos

Este documento trata sobre los delitos informáticos y la ley colombiana que los castiga. Define los delitos informáticos como actividades ilícitas que se cometen mediante el uso de computadoras u otros dispositivos de comunicación. Explica que en 2009 Colombia promulgó la Ley 1273 que creó nuevos tipos penales relacionados con delitos informáticos con penas de hasta 120 meses de prisión. Además, enumera algunos tipos comunes de delitos informáticos como el uso de troyanos, estafas en subastas en lí

Delitos informáticos

Este documento describe los delitos informáticos o ciberdelitos. Explica que son acciones antijurídicas que se cometen a través de medios informáticos o con el objetivo de dañar computadoras, dispositivos electrónicos y redes de Internet. Describe algunas características como que son difíciles de probar debido a la falta de pruebas y que pueden cometerse rápidamente y a distancia. También menciona varios tipos de delitos informáticos como el uso de troyanos, estafas en subastas en

Delitos informaticos

Este documento describe varios tipos de delitos cibernéticos, incluyendo troyanos que extraen información de las víctimas, estafas en subastas en línea de productos ilícitos, la divulgación anónima de correos electrónicos ofensivos o amenazantes, la comercialización de pornografía infantil en internet, la violación de derechos de autor a través de copias no autorizadas de obras, y la piratería de material protegido a través de correos electrónicos y sitios de transferencia de datos

Delitos informaticos

Este documento define los delitos informáticos como acciones antijurídicas que dañan ordenadores, redes o sistemas electrónicos. Explica que la ley colombiana 1273 de 2009 creó nuevos tipos penales relacionados con delitos informáticos. Finalmente, lista y explica algunos delitos informáticos comunes como software espía, estafas en subastas en línea, divulgación de contenidos privados y violación a derechos de autor; e incluye recomendaciones para prevenirlos.

Recomendados

Delitos informáticos daniel novoa

El documento describe varios tipos de delitos cibernéticos, incluyendo el uso de troyanos y software espía para robar información, estafas en subastas en línea, la divulgación inapropiada de contenidos como amenazas y extorsiones, la pornografía infantil en internet, la violación a los derechos de autor y la piratería en internet.

Delitos informáticos

El documento describe varios tipos de delitos informáticos, incluyendo el uso de troyanos para robar información, estafas en subastas en línea, la divulgación inapropiada de contenidos como amenazas y extorsiones, la distribución de pornografía infantil en internet, la violación a los derechos de autor a través de copias ilegales de obras, y la piratería en internet para vender software protegido.

Delitos informaticos

Este documento define los delitos informáticos como actos ilegales dirigidos contra la confidencialidad, integridad y disponibilidad de sistemas informáticos y datos. Explica que la Ley 1273 de 2009 en Colombia establece penas de prisión y multas para delitos como virus informáticos, estafas en línea, divulgación no autorizada de información, pornografía infantil y violaciones a los derechos de autor. Además, proporciona consejos para prevenir algunos de estos delitos.

Delitos informáticos

El documento define los delitos informáticos como actos contra la confidencialidad, integridad y disponibilidad de sistemas informáticos. La ley 1273 de 2009 en Colombia creó nuevos delitos informáticos con penas de hasta 120 meses de prisión y multas de hasta 1500 salarios mínimos. Algunos delitos informáticos comunes son el uso de troyanos para robar información, estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil y violación a derechos de autor.

Delitos informaticos

Este documento trata sobre los delitos informáticos y la ley colombiana que los castiga. Define los delitos informáticos como actividades ilícitas que se cometen mediante el uso de computadoras u otros dispositivos de comunicación. Explica que en 2009 Colombia promulgó la Ley 1273 que creó nuevos tipos penales relacionados con delitos informáticos con penas de hasta 120 meses de prisión. Además, enumera algunos tipos comunes de delitos informáticos como el uso de troyanos, estafas en subastas en lí

Delitos informáticos

Este documento describe los delitos informáticos o ciberdelitos. Explica que son acciones antijurídicas que se cometen a través de medios informáticos o con el objetivo de dañar computadoras, dispositivos electrónicos y redes de Internet. Describe algunas características como que son difíciles de probar debido a la falta de pruebas y que pueden cometerse rápidamente y a distancia. También menciona varios tipos de delitos informáticos como el uso de troyanos, estafas en subastas en

Delitos informaticos

Este documento describe varios tipos de delitos cibernéticos, incluyendo troyanos que extraen información de las víctimas, estafas en subastas en línea de productos ilícitos, la divulgación anónima de correos electrónicos ofensivos o amenazantes, la comercialización de pornografía infantil en internet, la violación de derechos de autor a través de copias no autorizadas de obras, y la piratería de material protegido a través de correos electrónicos y sitios de transferencia de datos

Delitos informaticos

Este documento define los delitos informáticos como acciones antijurídicas que dañan ordenadores, redes o sistemas electrónicos. Explica que la ley colombiana 1273 de 2009 creó nuevos tipos penales relacionados con delitos informáticos. Finalmente, lista y explica algunos delitos informáticos comunes como software espía, estafas en subastas en línea, divulgación de contenidos privados y violación a derechos de autor; e incluye recomendaciones para prevenirlos.

Delitos informativos

Este documento describe varios delitos informáticos como el uso de troyanos, estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil y violación a derechos de autor. También ofrece recomendaciones de seguridad como usar contraseñas seguras, no abrir correos sospechosos, y verificar la identidad cuando se realizan transacciones con tarjetas de crédito.

Piratería Informática

La piratería informática consiste en la distribución y reproducción ilegales de software, música, películas y otros contenidos protegidos por derechos de autor sin licencia. Existen varias formas de transmisión de datos pirateados, como BitTorrent, descargas directas y piratería callejera. Guatemala mantiene altos índices de piratería de software cercanos al 80% según estudios recientes.

Tus 10 comportamientos digitales

El documento habla sobre 10 comportamientos digitales positivos como el respeto a los demás, la libertad y los derechos de autor. Luego describe algunos delitos digitales como la pornografía infantil, fraude electrónico, robo de identidad y extorsión por correo electrónico. Finalmente, menciona que los delitos digitales pueden denunciarse ante las autoridades competentes como la policía cibernética.

La pirateria

Este documento habla sobre los problemas de la piratería de software. Explica que la piratería es la copia ilegal de obras protegidas por derechos de autor sin permiso. Luego detalla las desventajas de usar software pirata como falta de soporte técnico, problemas de fiabilidad e infección de virus, y las ventajas de usar software legal como apoyo técnico, mejor rendimiento y beneficios sociales y económicos para el país. El documento concluye enfatizando los efectos negativos de la piratería en la economía y e

Presentación1

El documento describe varios tipos de ciberdelitos, incluyendo el uso de troyanos para robar información, estafas en subastas en línea, la divulgación inapropiada de contenido, la pornografía infantil, la violación de derechos de autor y la piratería. Los cibercriminales usan diferentes métodos como el correo electrónico, redes sociales y dispositivos móviles para llevar a cabo sus ataques y obtener información de sus víctimas.

Pirateria informatica1

Este documento define la piratería informática como el uso no autorizado de obras protegidas por derechos de autor, como software, música, películas y videojuegos. Explica que los afectados son los desarrolladores, empresas discográficas, vendedores y autores. También identifica algunas causas como la falta de concienciación, la alta demanda y el elevado precio de los bienes culturales.

La pirateria

La piratería se refiere a la reproducción y distribución no autorizadas de obras protegidas por derechos de autor, como música, películas, software y más. Tradicionalmente involucraba copias físicas, pero ahora también incluye el uso no autorizado de contenido en línea. Existen debates sobre si el uso no comercial en Internet debe considerarse piratería.

Software, pirateria informática

En este PPT, se detalla la información de lo que es un Software, como lo que es la piratería informática.

Saludos.

Piratería

Este documento define la piratería informática como la reproducción y distribución no autorizadas de obras protegidas por derechos de autor, como libros, música, películas y programas informáticos. Describe los diferentes tipos de piratería, incluida la piratería tradicional y en línea, y explica que afecta negativamente a las industrias creativas y limita la innovación.

Riesgos informaticos

Este documento describe varios tipos de delitos informáticos como la estafa, la pornografía infantil, el sexting, el acoso cibernético, y la violación de secretos y privacidad. También explica conceptos como riesgos informáticos, códigos maliciosos, spam, piratería, fuga de información, ingeniería social, y ciberseguridad. El documento incluye casos de delitos informáticos como el de Jaime Saade y Richard Ramírez.

Museo tics

Este documento presenta un resumen de los principales delitos informáticos en Guatemala. Explica brevemente el sabotaje informático, la piratería informática, el robo de identidad y el phreaking. También menciona algunas de las sanciones legales establecidas en la ley número 4055 para delitos como la distribución de programas destructivos o el robo de identidad. El objetivo es educar al público sobre este tipo de crímenes emergentes.

Presentacion guia de cátedra

El documento trata sobre la transparencia de la información del estado, la importancia de mantener la información pública segura, y los riesgos de los sistemas de información estatales. Explica que los ciudadanos tienen derecho a conocer la información del estado y solicitarla, pero también es necesario protegerla de hackers y delitos cibernéticos que podrían afectar la seguridad nacional. Además, señala riesgos como cortes de energía, robo de datos, ataques de denegación de servicio, y fallos que podr

Pirateria

La piratería informática implica obtener o modificar información de otros sin permiso, como páginas web, líneas telefónicas u otros sistemas. Existen dos tipos principales: los hackers, que violan sistemas por curiosidad o desafío pero no con fines de lucro, y los crackers, que lo hacen para beneficio personal o dañar a otros. La piratería afecta creaciones literarias, artísticas, tecnológicas, software, logos, marcas y servicios. Consiste principalmente en distribuir y reproducir ilegalmente software,

Ciberdelitos

El documento define los ciberdelitos como operaciones ilícitas realizadas a través de Internet o que tienen como objetivo dañar computadoras, medios electrónicos y redes. Describe varios tipos de ciberdelitos como spam, fraude, contenido obsceno, hostigamiento, tráfico de drogas y terrorismo virtual. Explica brevemente cada uno y las leyes relacionadas.

Delitos Informaticos

Este documento describe los delitos informáticos según la legislación venezolana. Explica los tipos de delitos informáticos como acceso indebido, sabotaje, hurto, fraude y violación de privacidad. También resume casos famosos de delitos informáticos cometidos por hackers como Richard Stallman, David Smith, Robert Morris y Vladimir Levin.

Pirateria de software presentacion

La piratería de software perjudica a los consumidores, creadores y vendedores al aumentar el riesgo de dañar las computadoras con software defectuoso o con virus, y al privar a los creadores de ingresos por su trabajo. La piratería incluye instalar un solo programa en múltiples computadoras, usar versiones "crackeadas", la reventa ilegal de copias, la violación de marcas registradas y la distribución no autorizada a través de Internet.

La pirateria

El documento habla sobre la piratería. Define la piratería como la copia ilegal de obras literarias, musicales, audiovisuales o de software que infringe los derechos de autor. Explica los diferentes tipos de piratería como la de libros, música, películas y software. También discute las causas, consecuencias e historia de la piratería.

WREAP Iteration 4

Work-Ready Employment Assistance Program for Veterans. Explore Military skills translation and work readiness training.

Programa Sectorial Medio Ambiente 2007-2012

Este documento aprueba el Programa Sectorial de Medio Ambiente y Recursos Naturales 2007-2012. El programa se alinea con el objetivo de sustentabilidad ambiental del Plan Nacional de Desarrollo 2007-2012. El programa busca intensificar los esfuerzos de conservación y protección de ecosistemas para asegurar el desarrollo sustentable del país. Reconoce que el desarrollo pasado no ha protegido suficientemente los recursos naturales y que se requiere una política ambiental más coordinada entre dependencias y órdenes de gobierno.

Nine Elements

This document discusses 9 key aspects of digital citizenship: digital access, security, literacy, rights and responsibility, communication, health and wellness, commerce, law, and etiquette. It provides overviews and advice for each topic. The overviews explain the importance of equal digital access for all, taking security precautions online, continually learning new tech skills, understanding both rights and responsibilities in the digital world, being aware of digital commerce, maintaining eye and mental health when using devices, only engaging in legal and ethical online behaviors, and demonstrating good digital etiquette. The advice emphasizes using technology responsibly, protecting information, adapting to new tech, being a careful consumer, proper ergonomics, and not misusing technology.

Estudio de las_politicas_publicas[1]![Estudio de las_politicas_publicas[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Estudio de las_politicas_publicas[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Este documento presenta una introducción al tema de las políticas públicas. Explica que las políticas públicas son cursos de acción del gobierno para abordar problemas sociales de manera interdisciplinaria. También distingue entre política como lucha por el poder y políticas como actividades gubernamentales concretas. Finalmente, define las políticas públicas como acciones coordinadas del Estado y la sociedad para lograr objetivos de interés público de manera democrática.

Linea de tiempo de mexico 1900 2013

SUCESOS ECONOMICOS

ACONTECIMIENTOS HISTORICOS

OBRAS Y SERVICIOS PUBLICOS SOBRESALIENTES

Mexico 1900-2013

Más contenido relacionado

La actualidad más candente

Delitos informativos

Este documento describe varios delitos informáticos como el uso de troyanos, estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil y violación a derechos de autor. También ofrece recomendaciones de seguridad como usar contraseñas seguras, no abrir correos sospechosos, y verificar la identidad cuando se realizan transacciones con tarjetas de crédito.

Piratería Informática

La piratería informática consiste en la distribución y reproducción ilegales de software, música, películas y otros contenidos protegidos por derechos de autor sin licencia. Existen varias formas de transmisión de datos pirateados, como BitTorrent, descargas directas y piratería callejera. Guatemala mantiene altos índices de piratería de software cercanos al 80% según estudios recientes.

Tus 10 comportamientos digitales

El documento habla sobre 10 comportamientos digitales positivos como el respeto a los demás, la libertad y los derechos de autor. Luego describe algunos delitos digitales como la pornografía infantil, fraude electrónico, robo de identidad y extorsión por correo electrónico. Finalmente, menciona que los delitos digitales pueden denunciarse ante las autoridades competentes como la policía cibernética.

La pirateria

Este documento habla sobre los problemas de la piratería de software. Explica que la piratería es la copia ilegal de obras protegidas por derechos de autor sin permiso. Luego detalla las desventajas de usar software pirata como falta de soporte técnico, problemas de fiabilidad e infección de virus, y las ventajas de usar software legal como apoyo técnico, mejor rendimiento y beneficios sociales y económicos para el país. El documento concluye enfatizando los efectos negativos de la piratería en la economía y e

Presentación1

El documento describe varios tipos de ciberdelitos, incluyendo el uso de troyanos para robar información, estafas en subastas en línea, la divulgación inapropiada de contenido, la pornografía infantil, la violación de derechos de autor y la piratería. Los cibercriminales usan diferentes métodos como el correo electrónico, redes sociales y dispositivos móviles para llevar a cabo sus ataques y obtener información de sus víctimas.

Pirateria informatica1

Este documento define la piratería informática como el uso no autorizado de obras protegidas por derechos de autor, como software, música, películas y videojuegos. Explica que los afectados son los desarrolladores, empresas discográficas, vendedores y autores. También identifica algunas causas como la falta de concienciación, la alta demanda y el elevado precio de los bienes culturales.

La pirateria

La piratería se refiere a la reproducción y distribución no autorizadas de obras protegidas por derechos de autor, como música, películas, software y más. Tradicionalmente involucraba copias físicas, pero ahora también incluye el uso no autorizado de contenido en línea. Existen debates sobre si el uso no comercial en Internet debe considerarse piratería.

Software, pirateria informática

En este PPT, se detalla la información de lo que es un Software, como lo que es la piratería informática.

Saludos.

Piratería

Este documento define la piratería informática como la reproducción y distribución no autorizadas de obras protegidas por derechos de autor, como libros, música, películas y programas informáticos. Describe los diferentes tipos de piratería, incluida la piratería tradicional y en línea, y explica que afecta negativamente a las industrias creativas y limita la innovación.

Riesgos informaticos

Este documento describe varios tipos de delitos informáticos como la estafa, la pornografía infantil, el sexting, el acoso cibernético, y la violación de secretos y privacidad. También explica conceptos como riesgos informáticos, códigos maliciosos, spam, piratería, fuga de información, ingeniería social, y ciberseguridad. El documento incluye casos de delitos informáticos como el de Jaime Saade y Richard Ramírez.

Museo tics

Este documento presenta un resumen de los principales delitos informáticos en Guatemala. Explica brevemente el sabotaje informático, la piratería informática, el robo de identidad y el phreaking. También menciona algunas de las sanciones legales establecidas en la ley número 4055 para delitos como la distribución de programas destructivos o el robo de identidad. El objetivo es educar al público sobre este tipo de crímenes emergentes.

Presentacion guia de cátedra

El documento trata sobre la transparencia de la información del estado, la importancia de mantener la información pública segura, y los riesgos de los sistemas de información estatales. Explica que los ciudadanos tienen derecho a conocer la información del estado y solicitarla, pero también es necesario protegerla de hackers y delitos cibernéticos que podrían afectar la seguridad nacional. Además, señala riesgos como cortes de energía, robo de datos, ataques de denegación de servicio, y fallos que podr

Pirateria

La piratería informática implica obtener o modificar información de otros sin permiso, como páginas web, líneas telefónicas u otros sistemas. Existen dos tipos principales: los hackers, que violan sistemas por curiosidad o desafío pero no con fines de lucro, y los crackers, que lo hacen para beneficio personal o dañar a otros. La piratería afecta creaciones literarias, artísticas, tecnológicas, software, logos, marcas y servicios. Consiste principalmente en distribuir y reproducir ilegalmente software,

Ciberdelitos

El documento define los ciberdelitos como operaciones ilícitas realizadas a través de Internet o que tienen como objetivo dañar computadoras, medios electrónicos y redes. Describe varios tipos de ciberdelitos como spam, fraude, contenido obsceno, hostigamiento, tráfico de drogas y terrorismo virtual. Explica brevemente cada uno y las leyes relacionadas.

Delitos Informaticos

Este documento describe los delitos informáticos según la legislación venezolana. Explica los tipos de delitos informáticos como acceso indebido, sabotaje, hurto, fraude y violación de privacidad. También resume casos famosos de delitos informáticos cometidos por hackers como Richard Stallman, David Smith, Robert Morris y Vladimir Levin.

Pirateria de software presentacion

La piratería de software perjudica a los consumidores, creadores y vendedores al aumentar el riesgo de dañar las computadoras con software defectuoso o con virus, y al privar a los creadores de ingresos por su trabajo. La piratería incluye instalar un solo programa en múltiples computadoras, usar versiones "crackeadas", la reventa ilegal de copias, la violación de marcas registradas y la distribución no autorizada a través de Internet.

La pirateria

El documento habla sobre la piratería. Define la piratería como la copia ilegal de obras literarias, musicales, audiovisuales o de software que infringe los derechos de autor. Explica los diferentes tipos de piratería como la de libros, música, películas y software. También discute las causas, consecuencias e historia de la piratería.

La actualidad más candente (17)

Destacado

WREAP Iteration 4

Work-Ready Employment Assistance Program for Veterans. Explore Military skills translation and work readiness training.

Programa Sectorial Medio Ambiente 2007-2012

Este documento aprueba el Programa Sectorial de Medio Ambiente y Recursos Naturales 2007-2012. El programa se alinea con el objetivo de sustentabilidad ambiental del Plan Nacional de Desarrollo 2007-2012. El programa busca intensificar los esfuerzos de conservación y protección de ecosistemas para asegurar el desarrollo sustentable del país. Reconoce que el desarrollo pasado no ha protegido suficientemente los recursos naturales y que se requiere una política ambiental más coordinada entre dependencias y órdenes de gobierno.

Nine Elements

This document discusses 9 key aspects of digital citizenship: digital access, security, literacy, rights and responsibility, communication, health and wellness, commerce, law, and etiquette. It provides overviews and advice for each topic. The overviews explain the importance of equal digital access for all, taking security precautions online, continually learning new tech skills, understanding both rights and responsibilities in the digital world, being aware of digital commerce, maintaining eye and mental health when using devices, only engaging in legal and ethical online behaviors, and demonstrating good digital etiquette. The advice emphasizes using technology responsibly, protecting information, adapting to new tech, being a careful consumer, proper ergonomics, and not misusing technology.

Estudio de las_politicas_publicas[1]![Estudio de las_politicas_publicas[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Estudio de las_politicas_publicas[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Este documento presenta una introducción al tema de las políticas públicas. Explica que las políticas públicas son cursos de acción del gobierno para abordar problemas sociales de manera interdisciplinaria. También distingue entre política como lucha por el poder y políticas como actividades gubernamentales concretas. Finalmente, define las políticas públicas como acciones coordinadas del Estado y la sociedad para lograr objetivos de interés público de manera democrática.

Linea de tiempo de mexico 1900 2013

SUCESOS ECONOMICOS

ACONTECIMIENTOS HISTORICOS

OBRAS Y SERVICIOS PUBLICOS SOBRESALIENTES

Mexico 1900-2013

The Hero's Journey in Antwerp. Demo guide

This document provides an overview and table of contents for "The Hero's Journey in Antwerp" travel guide. The guide tells the stories of creative heroes and heroines in Antwerp who have succeeded in making a living doing what they love. It aims to inspire readers and provide concrete tips and lessons on overcoming challenges faced by creative entrepreneurs. The guide will take readers on a journey through Antwerp to meet these individuals and learn how to apply their strategies to find fulfilling work while following one's passions.

Conversion de binario_

El documento explica los conceptos y procesos de conversión entre diferentes sistemas de numeración como binario, decimal, octal y hexadecimal. Describe cómo convertir números entre estos sistemas usando métodos como sumar potencias de la base, división repetida y agrupar dígitos. También introduce el código BCD como una forma de codificar números decimales en binario usando cuatro bits por dígito.

Ley Federal de Transparencia

Este documento presenta la Ley Federal de Transparencia y Acceso a la Información Pública Gubernamental de México. La ley establece que toda la información gubernamental es pública y que las personas tendrán acceso a ella, a menos que se clasifique como reservada o confidencial. Además, obliga a los sujetos gubernamentales a publicar activamente cierta información como su estructura organizativa, directorios, presupuestos, auditorías, licitaciones de contratos y más. Finalmente, establece las pautas para clasificar información como

Programacion sena

Este documento proporciona información sobre el programa de Tecnología en Negociación Internacional del SENA, incluyendo posibles ocupaciones, competencias clave y resultados de aprendizaje. El programa se enfoca en áreas como proyección de necesidades, gestión de talento humano, logística, documentación aduanera, importación/exportación, transporte y cumplimiento normativo para la negociación internacional.

Presupuesto de ingreso y egreso

Este documento presenta un presupuesto de ingresos y egresos de efectivo preparado por Rogelio Rodríguez y Maria Gabriela Zambrano para la asignatura SAIA, A impartida por la profesora Gusmary Diaz en la Facultad de Ciencias Económicas y Sociales de la Universidad Fermín Toro. El presupuesto incluye definiciones de ingresos, egresos, componentes fundamentales, tipos de costos, y explicaciones del estado de resultados y el punto de equilibrio.

Diseño curricular gestion empresarial

Este documento describe un programa de formación de Tecnólogo en Gestión Empresarial. El programa tiene una duración de 24 meses y busca formar personal calificado para contribuir al desarrollo económico, social y tecnológico del país. El programa desarrolla competencias relacionadas con la administración empresarial, mercadeo, gestión de talento humano e información.

Administracion por objetivos

1) El documento habla sobre el curso de Administración por Objetivos. Describe los orígenes, concepto, características, ciclo y ventajas y desventajas de esta técnica de gestión. 2) La Administración por Objetivos es un sistema para que los subordinados y sus superiores establezcan objetivos de desempeño conjuntamente y los revisen periódicamente. 3) La planeación estratégica se refiere a cómo una empresa intenta alcanzar sus objetivos a largo plazo mediante el análisis interno

Diseño curricular gestion empresarial

Este documento presenta la información general de un programa de formación titulado "Tecnólogo en Gestión Empresarial". El programa tiene una duración de 24 meses y busca brindar formación en gestión empresarial, tecnologías de la información y competencias laborales a fin de contribuir al desarrollo económico y social del país. El documento describe los objetivos, competencias, perfil del instructor, estrategia metodológica y contenidos curriculares del programa.

Economia ec13151

1. La definición de política cambiaria es correcta.

2. Es correcto que el Banco de México es la institución encargada de regular la política monetaria en México.

3. Es incorrecto. El gobierno sí tiene la responsabilidad de manejar finanzas públicas sanas, a través de políticas fiscales. La iniciativa privada no tiene injerencia directa en las finanzas públicas.

4. Los requisitos para que algo sea considerado dinero son correctos: a) ser un medio de cambio generalmente aceptado, b) puede ser usado como unidad

Globalization by Dr. mani kansal

Globalization is occurring across multiple dimensions including economic, cultural, political and financial spheres. Key aspects of globalization include the merging of national markets into a global marketplace, the dispersal of production activities across countries, and the increasing flow of ideas, culture and information enabled by advances in technology. Both opportunities and challenges arise from globalization, such as more competitive prices for consumers but also potential job losses and increased cultural homogenization.

950900425008 cc80550007c

El documento es un certificado emitido por el Servicio Nacional de Aprendizaje (SENA) de Colombia que certifica que Isneider Garzón Rincón completó con éxito un curso de 20 horas en Servicio al Cliente. El certificado está firmado digitalmente por el subdirector del Centro de Desarrollo Agroindustrial y Empresarial Regional de Cundinamarca del SENA.

F008 p006-gfpi planeacion seguimiento evaluac etapa productica (3) (1)

Este documento describe el proceso de planeación, seguimiento y evaluación de la etapa productiva de un programa de formación profesional del Servicio Nacional de Aprendizaje (SENA). Incluye información sobre el aprendiz, el ente coformador y las actividades planeadas. También contiene formatos para realizar el seguimiento de factores actitudinales, técnicos y la evaluación final de la etapa productiva del aprendiz.

M/Powerbook 'Jong talent; nieuw realisme op de arbeidsmarkt'

Crisis tempert verwachtingen jongeren over arbeidsmarkt.

Bij ManpowerGroup willen we bedrijven laten winnen in de veranderende wereld van werk.

Een manier om dat te doen, is het delen van kennis over de arbeidsmarkt met onze relaties. ManpowerGroup doet daarom regelmatig onderzoek naar een actueel arbeidsmarktthema.

De resultaten daarvan geven we op praktische wijze weer in een compacte uitgave, een M/Powerbook.

Lees meer op www.manpower.nl/jongtalent

Proyecto formativo

Este documento presenta un proyecto formativo para diseñar un plan de mejoramiento que fomente el fortalecimiento de las mipymes del sistema moda en Cúcuta y su área metropolitana. El proyecto consta de varias fases que incluyen realizar un análisis situacional y diagnóstico de las mipymes, elaborar un plan de trabajo, implementar acciones de mejora, y evaluar los resultados. El objetivo general es diseñar un plan de mejoramiento para las mipymes que mejore su gestión, productividad y competitividad.

Destacado (20)

Cedeo Rapport: NIMO Project Management Instituut b v

Cedeo Rapport: NIMO Project Management Instituut b v

F008 p006-gfpi planeacion seguimiento evaluac etapa productica (3) (1)

F008 p006-gfpi planeacion seguimiento evaluac etapa productica (3) (1)

M/Powerbook 'Jong talent; nieuw realisme op de arbeidsmarkt'

M/Powerbook 'Jong talent; nieuw realisme op de arbeidsmarkt'

Similar a Qué son los delitos informáticos

Delitos informaticos

Este documento describe varios delitos informáticos como el uso de troyanos para robar información, estafas en subastas en línea y la divulgación indebida de contenidos. También menciona la pornografía infantil, la violación de derechos de autor y la piratería en Internet. Ofrece recomendaciones de seguridad como usar contraseñas seguras, no permitir que otros usen su cuenta y no abrir enlaces sospechosos.

Delitos informaticos.

Este documento describe varios delitos informáticos como el uso de troyanos para robar información, estafas en subastas en línea y la divulgación indebida de contenidos. También menciona delitos como la pornografía infantil, la violación a los derechos de autor y la piratería en internet. Finalmente, ofrece algunas recomendaciones de seguridad como usar contraseñas seguras, no compartir información de acceso y evitar enlaces sospechosos.

Delitos informáticos

Este documento habla sobre delitos informáticos y ofrece recomendaciones para prevenirlos. Describe varios tipos de delitos como software espía, estafas en subastas en línea, divulgación de contenido y piratería. Recomienda usar contraseñas seguras con letras, números y símbolos, no abrir correos sospechosos ni dar información a desconocidos.

Delitos informaticos

Este documento describe varios tipos de delitos informáticos, incluyendo falsificación informática, fraude informático, acceso ilícito a sistemas, interceptación ilícita de datos e interferencia en sistemas. También menciona delitos como robo de identidad, uso de spyware y pornografía infantil en internet. El documento termina recomendando medidas como usar contraseñas seguras y no abrir enlaces sospechosos para evitar este tipo de fraude.

Delitos informaticos

Este documento describe los delitos informáticos y cómo han evolucionado con el progreso tecnológico. Define delitos informáticos como el uso de troyanos y software espía para robar información de forma remota. Luego enumera varios tipos de delitos informáticos comunes como estafas en subastas en línea, divulgación indebida de contenido, pornografía infantil, violaciones a los derechos de autor y piratería. Finalmente, brinda recomendaciones de seguridad para protegerse contra estos delitos.

Delitos informaticos

Este documento describe los delitos informáticos y cómo han evolucionado con el progreso tecnológico. Define delitos informáticos como acciones ilegales contra la información y datos. Explica algunos tipos de delitos informáticos como el uso de troyanos y claves robadas, estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil, violación a derechos de autor y piratería. Finalmente, brinda recomendaciones para mejorar la seguridad contra estos delitos.

Delitos informaticos

Este documento describe los delitos informáticos y cómo han evolucionado con el progreso tecnológico. Define delitos informáticos como el uso de troyanos y software espía para robar información de forma remota, así como estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil, violación a derechos de autor y piratería. También presenta recomendaciones para mantener la seguridad en internet y prevenir este tipo de delitos.

Delitos informaticos

Este documento describe los delitos informáticos y cómo han evolucionado con el progreso tecnológico. Define delitos informáticos como el uso de troyanos y software espía para robar información de forma remota, así como estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil, violación a derechos de autor y piratería. También presenta recomendaciones para mantener la seguridad en internet como usar contraseñas seguras y no abrir enlaces sospechosos.

Delitos informaticos

Este documento describe los delitos informáticos y cómo han evolucionado con el progreso tecnológico. Define delitos informáticos como el uso de troyanos y software espía para robar información de forma remota, así como estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil, violación a derechos de autor y piratería. También presenta recomendaciones para mantener la seguridad en internet como usar contraseñas seguras y no abrir enlaces sospechosos.

Delitos informaticos

Este documento describe los delitos informáticos y cómo han evolucionado con el progreso tecnológico. Define delitos informáticos como el uso de troyanos y software espía para robar información de forma remota. Luego describe varios tipos de delitos informáticos comunes como estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil, violaciones a derechos de autor y piratería. Finalmente, ofrece recomendaciones para mejorar la seguridad contra estos delitos.

Delitos informaticos

Este documento describe los delitos informáticos y cómo han evolucionado con el progreso tecnológico. Define delitos informáticos como el uso de troyanos y software espía para robar información de forma remota, así como estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil, violación a derechos de autor y piratería. También presenta recomendaciones para mejorar la seguridad como usar contraseñas seguras y no abrir enlaces sospechosos.

Delitos informaticos

Este documento describe los delitos informáticos y cómo han evolucionado con el progreso tecnológico. Define delitos informáticos como el uso de troyanos y software espía para robar información de forma remota. Luego describe varios tipos de delitos informáticos comunes como estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil, violaciones a derechos de autor y piratería. Finalmente, ofrece recomendaciones para mejorar la seguridad contra estos delitos.

Delitos informaticos

Este documento describe los delitos informáticos y cómo han evolucionado con el progreso tecnológico. Define delitos informáticos como el uso de troyanos y software espía para robar información de forma remota, así como estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil, violación a derechos de autor y piratería. También presenta recomendaciones para mantener la seguridad en internet como usar contraseñas seguras y no abrir enlaces sospechosos.

Delitos informaticos

Este documento describe los delitos informáticos y cómo han evolucionado con el progreso tecnológico. Define delitos informáticos como acciones ilegales contra la información y datos. Explica algunos tipos de delitos informáticos como el uso de troyanos y claves robadas, estafas en subastas en línea, pornografía infantil, violaciones a derechos de autor y piratería. También menciona la ley colombiana sobre delitos informáticos y ofrece recomendaciones de seguridad para prevenir este tipo de

Delitos informaticos

Este documento describe los delitos informáticos y cómo han evolucionado con el progreso tecnológico. Define delitos informáticos como el uso de troyanos y software espía para robar información de forma remota, así como estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil, violación a derechos de autor y piratería. También presenta recomendaciones para mantener la seguridad en internet como usar contraseñas seguras y no abrir enlaces sospechosos.

Delitos%20 informaticos

Este documento define los delitos informáticos y describe algunos ejemplos comunes, como el uso de troyanos para robar información, estafas en subastas en línea, divulgación indebida de contenido, pornografía infantil, violaciones a los derechos de autor y piratería. También menciona la Ley de Delitos Informáticos de Colombia y ofrece recomendaciones de seguridad para protegerse contra estos delitos.

QUE SON LOS DELITOS INFORMATICOS

Los delitos informáticos incluyen acciones como el acceso ilícito a sistemas, dañar datos o sistemas, crear bases de datos ilegales y interceptar comunicaciones. Algunos delitos comunes son fraudes, robo de identidad, fraudes bancarios y con tarjetas de crédito. Si se es víctima o testigo de un delito informático, se debe denunciar a la policía o autoridades correspondientes. La nueva ley sobre delitos informáticos establece penas de hasta 10 años de prisión por delitos como dañar

Presentación1

Los ciberdelincuentes usan varios métodos como el correo electrónico, redes sociales y terminales móviles para cometer delitos cibernéticos como robar información personal a través de troyanos, estafas en subastas en línea, divulgación indebida de contenidos, pornografía infantil, violación a derechos de autor y piratería en internet.

Trabajo

El documento habla sobre el delito informático. Explica que con el avance de la tecnología, la informática se ha integrado en todos los aspectos de la vida cotidiana. Esto ha llevado a nuevas formas de criminalidad que usan computadoras y redes. Se definen varios tipos de delitos informáticos como fraude, pornografía infantil y spam. También se discuten temas como los sujetos activos y pasivos en estos delitos y los retos que plantean a la legislación penal tradicional.

Delitos informaticos

Este documento define los delitos informáticos como acciones antijurídicas que se cometen a través de medios informáticos o tienen como objetivo dañar sistemas electrónicos. Explica que en Colombia la Ley 1273 de 2009 creó un nuevo bien jurídico para proteger la información y los datos. También enumera algunos delitos informáticos comunes como ataques a la privacidad, violaciones a los derechos de autor, amenazas, calumnias, pornografía infantil y fraudes. Por último, ofrece recomendaciones para prevenir

Similar a Qué son los delitos informáticos (20)

Más de Lina MolaNo

diferencias entre las normas apa y las normas icontec

El documento presenta las normas para la presentación de documentos académicos según las normas APA e ICONTEC. Estas normas incluyen el tamaño de papel a usar, los márgenes, el tipo y tamaño de letra, la alineación del texto, el interlineado, la numeración de páginas y las citas. El propósito de estas normas es ayudar a crear trabajos de manera uniforme y de alta calidad.

industria de boyacá

Argos es una compañía multinacional líder en la producción y comercialización de cemento y concreto en Colombia, Estados Unidos y el Caribe. Cuenta con plantas y capacidad instalada en varios países de las Américas. Su modelo de negocio se centra en el desarrollo sostenible desde una perspectiva económica, social y ambiental.

Para finales del 2015

Para finales de 2015, 3.2 mil millones de personas estarán conectadas a Internet, lo que representa casi la mitad de la población mundial. YouTube actualizó su aplicación para mejorar la experiencia de ver videos 360 grados usando Google Cardboard. Se estima que el número de dispositivos conectados a Internet ya supera la población mundial.

desarrollo sostenible

El documento define el desarrollo sostenible como un patrón de uso de recursos que satisface las necesidades humanas preservando el medio ambiente para futuras generaciones. Explica que el desarrollo sostenible busca reconciliar el crecimiento económico con los recursos naturales. Finalmente, señala que el desarrollo sostenible requiere compromisos de todos los actores sociales en aplicar modelos económicos, políticos, ambientales y sociales que determinan una buena calidad de vida sin comprometer el futuro.

Mi carrera profesional

Este documento describe la carrera profesional de Lina Maria Molano Quintana. Ella planea estudiar la Licenciatura en Educación Preescolar, preferiblemente en la Universidad Pedagógica y Tecnológica de Colombia (UPTC). El documento explica los requisitos de admisión, el plan de estudios de 10 semestres, y las oportunidades laborales como docente o directora de instituciones educativas de preescolar.

Mi carrera profesional

Este documento describe la carrera profesional de Lina Maria Molano Quintana. Ella planea estudiar la Licenciatura en Educación Preescolar, preferiblemente en la Universidad Pedagógica y Tecnológica de Colombia (UPTC). El documento explica los requisitos de admisión para esta carrera, sus objetivos, el marco metodológico y teórico utilizado para la investigación, y las opciones universitarias disponibles para estudiar esta carrera.

Folleto curso virtual

Este documento proporciona una lista de vocabulario básico en francés sobre la familia, números y comidas. También describe un curso virtual de francés básico que la autora tomó, el cual consistía en 10 clases y tenía como objetivo enseñar las nociones básicas necesarias para viajar y comunicarse en francés. El documento concluye con algunos puntos clave que la autora aprendió a través del curso.

Mundiales(afiches,balonesy copas)

El documento resume los mundiales de fútbol desde 1978 hasta 2014, mencionando la sede anfitriona de cada año, el ganador del torneo, y brevemente algunos detalles como el afiche, balón oficial y otros datos relevantes de cada mundial.

La wiki

Un wiki es un sitio web colaborativo que permite a varios usuarios crear, editar y modificar fácilmente el contenido de una página web de forma interactiva. Los wikis tienen características como la publicación inmediata de contenido, control de acceso y permisos, almacenamiento de versiones previas y archivos adjuntos. El primer wiki fue creado por Ward Cunningham en 1995 y Wikipedia fue desarrollada usando wiki en 2001. Existen diversos sitios como MediaWiki, MoinMoin y DokuWiki que permiten la creación de wikis.

Voki

Este documento describe Voki, una herramienta gratuita que permite crear avatares animados que hablan. Voki se puede usar para que los estudiantes de idiomas practiquen la pronunciación y es ideal para usar en clases. El avatar creado se puede insertar en páginas web u otros sitios.

Blog vs wiki

Este documento compara las características de los blogs y wikis. Los blogs se ordenan cronológicamente de forma inversa y pueden ser personales pero abiertos a colaboraciones. Por otro lado, los wikis no siguen un orden cronológico sino que cambian según se desarrollan, y el texto puede ser examinado y revisado posteriormente. Ambos utilizan hiperenlaces pero los blogs los usan principalmente para conectar con contenido externo, mientras que los wikis los emplean para crear nuevas páginas internas.

tabla Web 2.0

La web 2.0 es la transición de aplicaciones tradicionales enfocadas al usuario final a aplicaciones que fomentan la colaboración y reemplazan aplicaciones de escritorio. Los usuarios dejan de ser pasivos para convertirse en activos, participando y contribuyendo al contenido. La web 2.0 facilita la interacción y compartición de información entre usuarios en la web.

Las tic

Este documento resume las ventajas y desventajas de las tic's (tecnologías de la información y comunicación) para los estudiantes. Entre las ventajas se encuentran la interacción continua, el aprendizaje cooperativo y el fácil acceso a información. Entre las desventajas están la inversión de tiempo, los virus y la adicción. También describe características como su naturaleza innovadora y los riesgos de que los niños accedan a materiales inadecuados en Internet.

Las tic

Este documento describe las tic's (tecnologías de la información y comunicación), incluyendo sus definiciones, ventajas como la interacción y el aprendizaje cooperativo, y desventajas como la inversión de tiempo y riesgos de virus o adicción. También caracteriza las tic's como innovadoras y creativas y con potencial para el futuro, pero que también plantean riesgos como el acceso de niños a materiales inadecuados en Internet. Finalmente, define la Web 2.0 como sitios que facilitan el compartir información y la colaboración entre

Curso de frances (cuadro)

Este documento presenta un plan de estudios básico de francés dividido en 9 clases. La clase 1 cubre los saludos y pronombres personales, la clase 2 los artículos indefinidos, la clase 3 los verbos regulares, la clase 4 lugares, la clase 5 la familia, la clase 6 comidas, la clase 7 deportes y accesorios, la clase 8 los números y la clase 9 la hora.

Más de Lina MolaNo (15)

diferencias entre las normas apa y las normas icontec

diferencias entre las normas apa y las normas icontec

Último

Projecte Iniciativa TIC 2024 KAWARU CONSULTING. inCV.pdf

KAWARU CONSULTING presenta el projecte amb l'objectiu de permetre als ciutadans realitzar tràmits administratius de manera telemàtica, des de qualsevol lloc i dispositiu, amb seguretat jurídica. Aquesta plataforma redueix els desplaçaments físics i el temps invertit en tràmits, ja que es pot fer tot en línia. A més, proporciona evidències de la correcta realització dels tràmits, garantint-ne la validesa davant d'un jutge si cal. Inicialment concebuda per al Ministeri de Justícia, la plataforma s'ha expandit per adaptar-se a diverses organitzacions i països, oferint una solució flexible i fàcil de desplegar.

TODO SOBRE LA INFORMÁTICA, HISTORIA, ¿QUE ES?, IMPORTANCIA Y CARACTERISTICAS....

¿Que hay que saber de la informática?

Gabinete, puertos y dispositivos que se conectan al case

Conoce más sobre el gabinete y los puertos en los cuales se conectan los dispositivos

Refrigeradores Samsung Modo Test y Forzado

Reparación de refrigeradores Samsung, forzado de deshielo.

Projecte Iniciativa TIC 2024 HPE. inCV.pdf

HPE presenta una competició destinada a estudiants, que busca fomentar habilitats tecnològiques i promoure la innovació en un entorn STEAM (Ciència, Tecnologia, Enginyeria, Arts i Matemàtiques). A través de diverses fases, els equips han de resoldre reptes mensuals basats en àrees com algorísmica, desenvolupament de programari, infraestructures tecnològiques, intel·ligència artificial i altres tecnologies. Els millors equips tenen l'oportunitat de desenvolupar un projecte més gran en una fase presencial final, on han de crear una solució concreta per a un conflicte real relacionat amb la sostenibilitat. Aquesta competició promou la inclusió, la sostenibilitat i l'accessibilitat tecnològica, alineant-se amb els Objectius de Desenvolupament Sostenible de l'ONU.

Catalogo General Electrodomesticos Teka Distribuidor Oficial Amado Salvador V...

El catálogo general de electrodomésticos Teka presenta una amplia gama de productos de alta calidad y diseño innovador. Como distribuidor oficial Teka, Amado Salvador ofrece soluciones en electrodomésticos Teka que destacan por su tecnología avanzada y durabilidad. Este catálogo incluye una selección exhaustiva de productos Teka que cumplen con los más altos estándares del mercado, consolidando a Amado Salvador como el distribuidor oficial Teka.

Explora las diversas categorías de electrodomésticos Teka en este catálogo, cada una diseñada para satisfacer las necesidades de cualquier hogar. Amado Salvador, como distribuidor oficial Teka, garantiza que cada producto de Teka se distingue por su excelente calidad y diseño moderno.

Amado Salvador, distribuidor oficial Teka en Valencia. La calidad y el diseño de los electrodomésticos Teka se reflejan en cada página del catálogo, ofreciendo opciones que van desde hornos, placas de cocina, campanas extractoras hasta frigoríficos y lavavajillas. Este catálogo es una herramienta esencial para inspirarse y encontrar electrodomésticos de alta calidad que se adaptan a cualquier proyecto de diseño.

En Amado Salvador somos distribuidor oficial Teka en Valencia y ponemos atu disposición acceso directo a los mejores productos de Teka. Explora este catálogo y encuentra la inspiración y los electrodomésticos necesarios para equipar tu hogar con la garantía y calidad que solo un distribuidor oficial Teka puede ofrecer.

Manual de soporte y mantenimiento de equipo de cómputo

En este manual se encontrará información para desarrollar estrategias de mantenimientos exitosas.

Informació Projecte Iniciativa TIC SOPRA STERIA.pdf

Projecte Iniciativa TIC 2024 SOPRA STERIA. inCV.pdf

Computacion cuántica y sus ventajas y desventajas

Computación Cuántica y sus características concepto y ventajas desventajas

Catalogo Buzones BTV Amado Salvador Distribuidor Oficial Valencia

Descubra el catálogo completo de buzones BTV, una marca líder en la fabricación de buzones y cajas fuertes para los sectores de ferretería, bricolaje y seguridad. Como distribuidor oficial de BTV, Amado Salvador se enorgullece de presentar esta amplia selección de productos diseñados para satisfacer las necesidades de seguridad y funcionalidad en cualquier entorno.

Descubra una variedad de buzones residenciales, comerciales y corporativos, cada uno construido con los más altos estándares de calidad y durabilidad. Desde modelos clásicos hasta diseños modernos, los buzones BTV ofrecen una combinación perfecta de estilo y resistencia, garantizando la protección de su correspondencia en todo momento.

Amado Salvador, se compromete a ofrecer productos de primera clase respaldados por un servicio excepcional al cliente. Como distribuidor oficial de BTV, entendemos la importancia de la seguridad y la tranquilidad para nuestros clientes. Por eso, trabajamos en colaboración con BTV para brindarle acceso a los mejores productos del mercado.

Explore el catálogo de buzones ahora y encuentre la solución perfecta para sus necesidades de correo y seguridad. Confíe en Amado Salvador y BTV para proporcionarle buzones de calidad excepcional que cumplan y superen sus expectativas.

Último (20)

Projecte Iniciativa TIC 2024 KAWARU CONSULTING. inCV.pdf

Projecte Iniciativa TIC 2024 KAWARU CONSULTING. inCV.pdf

TODO SOBRE LA INFORMÁTICA, HISTORIA, ¿QUE ES?, IMPORTANCIA Y CARACTERISTICAS....

TODO SOBRE LA INFORMÁTICA, HISTORIA, ¿QUE ES?, IMPORTANCIA Y CARACTERISTICAS....

Gabinete, puertos y dispositivos que se conectan al case

Gabinete, puertos y dispositivos que se conectan al case

Manual de Soporte y mantenimiento de equipo de cómputos

Manual de Soporte y mantenimiento de equipo de cómputos

Catalogo General Electrodomesticos Teka Distribuidor Oficial Amado Salvador V...

Catalogo General Electrodomesticos Teka Distribuidor Oficial Amado Salvador V...

Manual de soporte y mantenimiento de equipo de cómputo

Manual de soporte y mantenimiento de equipo de cómputo

Informació Projecte Iniciativa TIC SOPRA STERIA.pdf

Informació Projecte Iniciativa TIC SOPRA STERIA.pdf

Catalogo Buzones BTV Amado Salvador Distribuidor Oficial Valencia

Catalogo Buzones BTV Amado Salvador Distribuidor Oficial Valencia

Qué son los delitos informáticos

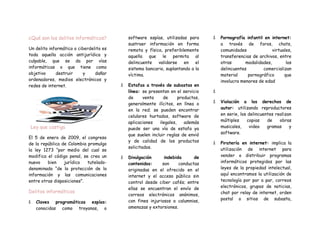

- 1. ¿Qué son los delitos informáticos? Un delito informático o ciberdelito es toda aquella acción antijurídica y culpable, que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de internet. Ley que castiga El 5 de enero de 2009, el congreso de la república de Colombia promulgo la ley 1273 “por medio del cual se modifica el código penal, se crea un nuevo bien jurídico tutelado- denominado “de la protección de la información y las comunicaciones entre otras disposiciones”. Delitos informáticos ∆ Claves programáticas espías: conocidas como troyanas, o software espías, utilizadas para sustraer información en forma remota y física, preferiblemente aquella que le permita al delincuente validarse en el sistema bancario, suplantando a la víctima. ∆ Estafas a través de subastas en línea: se presentan en el servicio de venta de productos, generalmente ilícitos, en línea o en la red; se pueden encontrar celulares hurtados, software de aplicaciones ilegales, además puede ser una vía de estafa ya que suelen incluir reglas de envió y de calidad de los productos solicitados. ∆ Divulgación indebida de contenidos: son conductas originadas en el ofrecido en el internet y el acceso público sin control desde ciber cafés; entre ellas se encuentran el envío de correos electrónicos anónimos, con fines injuriosos o calumnias, amenazas y extorsiones. ∆ Pornografía infantil en internet: a través de foros, chats, comunidades virtuales, transferencias de archivos, entre otras modalidades, los delincuentes comercializan material pornográfico que involucra menores de edad ∆ ∆ Violación a los derechos de autor: utilizando reproductores en serie, los delincuentes realizan múltiples copias de obras musicales, video gramas y software. ∆ Piratería en internet: implica la utilización de internet para vender o distribuir programas informáticos protegidos por las leyes de la propiedad intelectual, aquí encontramos la utilización de tecnología por par a par, correos electrónicos, grupos de noticias, chat por relay de internet, orden postal o sitios de subasta,

- 2. protocolos de transferencia de archivos, etc. La necesidad de información Es necesario saber esta información porque en cualquier momento se puede presentar uno de estos delitos y usted podría pasar por alto esto o ser víctima de estos delitos Consejos y recomendaciones ∇ para las claves, use siempre palabras donde mescle números, letras y símbolos diferentes. ∇ No permitan que nadie utilice su usuario, ni conozca sus claves. ∇ No reenvié ni abra cadenas de correos, aunque el remitente sea conocido, menos si está en reformas diferentes al español. ∇ Muchos hackers utilizan noticias curiosas o importantes para lanzar infecciones, troyanos, malware. ∇ No ingreses a mensajes de correo o links como “quien te elimino de Messenger” es una forma de robar contraseñas. Bibliografía: www.policia.gov.co www.wikipedia.com FIN Delitos informáticos Laura Molano Quintana 10-03 Pilar Cristina Alfonso Escuela Normal Superior Leonor Alvares Pinzón Tunja 2016