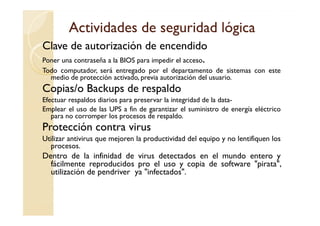

Este documento describe las actividades de planificación y seguridad para centros de computo. Incluye medidas de seguridad física como iluminación y postura de usuarios, y lógica como poner contraseñas a la BIOS y hacer copias de respaldo diarias usando UPS. También recomienda usar antivirus que no afecten el rendimiento y restringir el acceso de personas a programas y archivos para asegurar que solo se usen los datos autorizados.