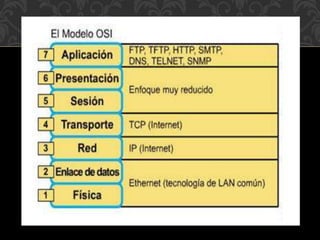

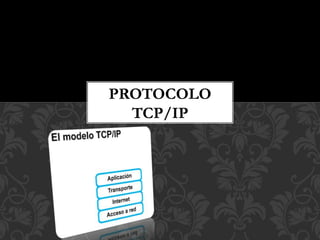

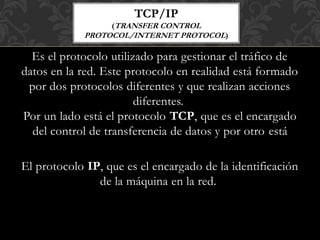

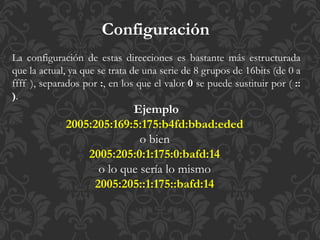

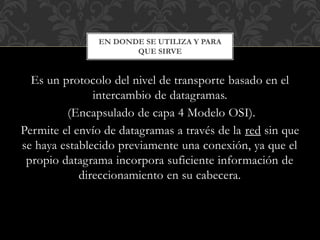

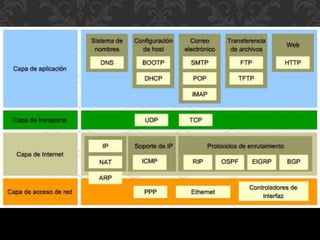

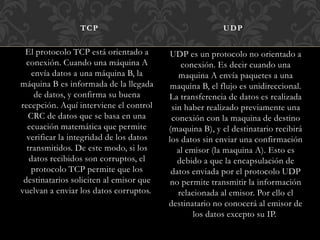

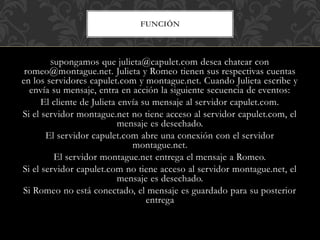

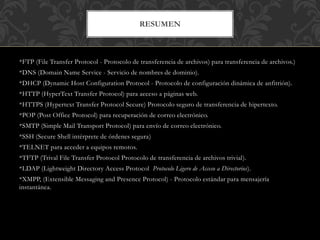

Este documento describe los protocolos de direcciones IP, TCP, UDP y aplicación. Explica que los equipos se comunican a través de Internet usando el protocolo IP y direcciones IP numéricas únicas. Luego describe los protocolos TCP y UDP, que operan en el nivel de transporte, y algunos protocolos de aplicación como FTP y DNS.