Ejercicio sobre protección de datos y transparencia

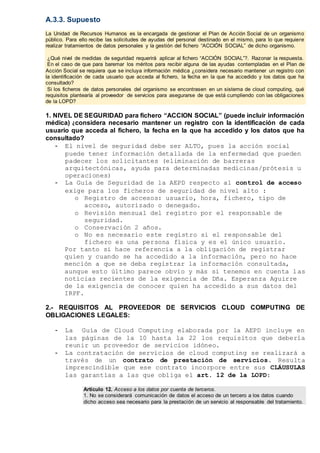

- 1. A.3.3. Supuesto La Unidad de Recursos Humanos es la encargada de gestionar el Plan de Acción Social de un organismo público. Para ello recibe las solicitudes de ayudas del personal destinado en el mismo, para lo que requiere realizar tratamientos de datos personales y la gestión del fichero “ACCIÓN SOCIAL” de dicho organismo. ¿Qué nivel de medidas de seguridad requerirá aplicar al fichero “ACCIÓN SOCIAL”?. Razonar la respuesta. En el caso de que para baremar los méritos para recibir alguna de las ayudas contempladas en el Plan de Acción Social se requiera que se incluya información médica ¿considera necesario mantener un registro con la identificación de cada usuario que acceda al fichero, la fecha en la que ha accedido y los datos que ha consultado? Si los ficheros de datos personales del organismo se encontrasen en un sistema de cloud computing, qué requisitos plantearía al proveedor de servicios para asegurarse de que está cumpliendo con las obligaciones de la LOPD? 1. NIVEL DE SEGURIDAD para fichero “ACCION SOCIAL” (puede incluir información médica) ¿considera necesario mantener un registro con la identificación de cada usuario que acceda al fichero, la fecha en la que ha accedido y los datos que ha consultado? - El nivel de seguridad debe ser ALTO, pues la acción social puede tener información detallada de la enfermedad que pueden padecer los solicitantes (eliminación de barreras arquitectónicas, ayuda para determinadas medicinas/prótesis u operaciones) - La Guía de Seguridad de la AEPD respecto al control de acceso exige para los ficheros de seguridad de nivel alto : o Registro de accesos: usuario, hora, fichero, tipo de acceso, autorizado o denegado. o Revisión mensual del registro por el responsable de seguridad. o Conservación 2 años. o No es necesario este registro si el responsable del fichero es una persona física y es el único usuario. Por tanto si hace referencia a la obligación de registrar quien y cuando se ha accedido a la información, pero no hace mención a que se deba registrar la información consultada, aunque esto último parece obvio y más si tenemos en cuenta las noticias recientes de la exigencia de Dña. Esperanza Aguirre de la exigencia de conocer quien ha accedido a sus datos del IRPF. 2.- REQUISITOS AL PROVEEDOR DE SERVICIOS CLOUD COMPUTING DE OBLIGACIONES LEGALES: - La Guía de Cloud Computing elaborada por la AEPD incluye en las páginas de la 10 hasta la 22 los requisitos que debería reunir un proveedor de servicios idóneo. - La contratación de servicios de cloud computing se realizará a través de un contrato de prestación de servicios. Resulta imprescindible que ese contrato incorpore entre sus CLÁUSULAS las garantías a las que obliga el art. 12 de la LOPD: Artículo 12. Acceso a los datos por cuenta de terceros. 1. No se considerará comunicación de datos el acceso de un tercero a los datos cuando dicho acceso sea necesario para la prestación de un servicio al responsable del tratamiento.

- 2. 2. La realización de tratamientos por cuenta de terceros deberá estar regulada en un contrato que deberá constar por escrito o en alguna otra forma que permita acreditar su celebración y contenido, estableciéndose expresamente que el encargado del tratamiento únicamente tratará los datos conforme a las instrucciones del responsable del tratamiento, que no los aplicará o utilizará con fin distinto al que figure en dicho contrato, ni los comunicará, ni siquiera para su conservación, a otras personas. En el contrato se estipularán, asimismo, las medidas de seguridad a que se refiere el artículo 9 de esta Ley que el encargado del tratamiento está obligado a implementar. 3. Una vez cumplida la prestación contractual, los datos de carácter personal deberán ser destruidos o devueltos al responsable del tratamiento, al igual que cualquier soporte o documentos en que conste algún dato de carácter personal objeto del tratamiento. 4. En el caso de que el encargado del tratamiento destine los datos a otra finalidad, los comunique o los utilice incumpliendo las estipulaciones del contrato, será considerado también responsable del tratamiento, respondiendo de las infracciones en que hubiera incurrido personalmente. - Debe ANALIZARse que las CONDICIONES de PRESTACIÓN tengan en cuenta los elementos que permitan que el tratamiento de datos se realice sin merma de las garantías que le son aplicables. estudiar con detalle qué parte o partes de los tratamientos que realiza son susceptibles de ser transferidos a servicios de computación en nube considerando no sólo los beneficios, sino igualmente los potenciales riesgos que se van a asumir. - Evaluar los tratamientos y el nivel de Protección de Datos - Verificar de forma previa a la contratación las condiciones en la que se presta el servicio con el fin de determinar si ofrecen un nivel adecuado de cumplimiento. - Tener en cuenta la LOCALIZACION de los servicios y garantías se consideran adecuadas para las transferencias internacionales de datos: los derechos y obligaciones relativos a los datos personales han de garantizarse siempre independientemente de la Localización de los servicios, sin tener en cuenta que la contratación del servicio sea con un único proveedor o que haya una cadena de contratos. Todos los intervinientes en la cadena de prestación del servicio pueden estar localizados dentro del Espacio Económico Europeo o en países que de una u otra forma garanticen un nivel adecuado de protección de los datos de carácter personal. O si el proveedor se encuentre en un país que no tenga reconocido un nivel adecuado de protección de datos deberán tenerse en cuenta las exigencias LOPD en materia de transferencias internacionales de datos y deberá contar con la aprobación del Director de la AEPD. - Obligatoriedad del proveedor de pedirnos conformidad a la participación de terceras empresas, - Exigir el nivel de seguridad adecuado a la sensibilidad de los datos - Exigir certificaciones de seguridad y realización de auditorías de seguridad. - El proveedor del servicio de cloud debe comprometerse a garantizar la confidencialidad utilizando los datos sólo para los servicios contratados. - Se debe tener garantías de la portabilidad a que el proveedor ha de obligarse. - Deben preverse mecanismos que garanticen el BORRADO seguro de los datos cuando lo solicite el cliente y, en todo caso, al

- 3. finalizar el contrato. (Un mecanismo apropiado es requerir una certificación de la destrucción emitido por el proveedor de cloud computing o por un tercero) - El proveedor debe permitir al cliente que pueda ejercer el ejercicio de los derechos ARCO a los ciudadanos - Las AA. PP. Están sujetas a: * Ley de Contratos del Sector Público. (RD Legislativo 3/2011, de 14 de noviembre) * Ley 11/2007 de Acceso Electrónicos de los Ciudadanos a los Servicios Públicos, y RD 1671/2009 que desarrolla parcialmente esta ley. * El Esquema Nacional de Seguridad (ENS) y el Esquema Nacional de Interoperabilidad (ENI)(Reales Decretos 3/2010 y 4/2010, de 8 de enero).