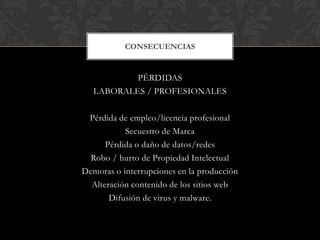

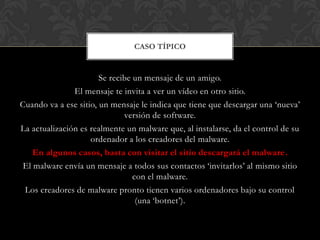

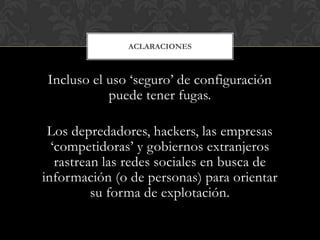

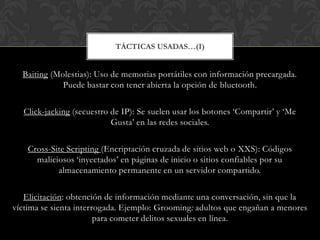

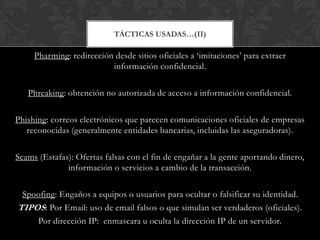

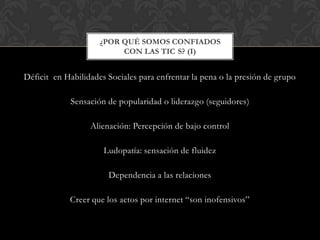

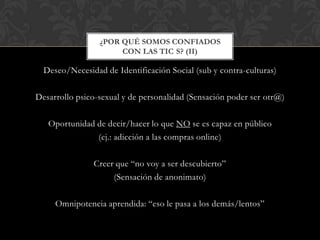

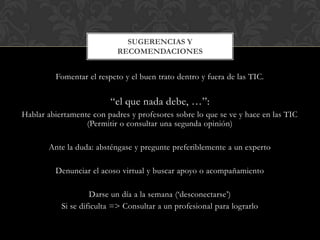

El documento aborda los riesgos asociados al uso de las TIC por adolescentes, destacando que el 60% ha recibido mensajes de desconocidos y que la supervisión parental es escasa. Se menciona el impacto del ciberacoso, el sexting y diversas tácticas de manipulación utilizadas por depredadores en línea. Se proponen recomendaciones para fomentar una utilización más segura de la tecnología, incluyendo la comunicación abierta entre padres e hijos.