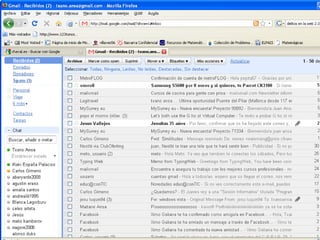

El documento proporciona recomendaciones para que los padres ayuden a sus hijos a navegar de forma segura por Internet, como instalar programas de filtrado, antivirus y firewall, establecer límites de tiempo, educar sobre no dar información personal y denunciar cualquier situación de acoso. También recomienda recursos en línea para que los menores exploren contenidos aptos y seguros.

![Vigilar el uso que hacen del chat, con quién hablan, que tipo de información dan, etc. Ofrecer a los niñ@s las herramientas de comportamiento necesarias para que naveguen de forma segura. Denunciar cualquier situación de acoso o abuso ( www.protegeles.com o [email_address] ) RECOMENDACIONES](https://image.slidesharecdn.com/redes-091008023843-phpapp02/85/Redes-36-320.jpg)