Enigmedia comunicaciones seguras, Cifrado de telecomunicaciones

•

1 recomendación•413 vistas

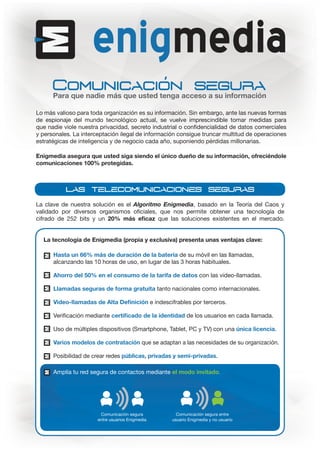

La organización más valiosa es su información, por lo que es crucial protegerla de espionaje tecnológico que causa pérdidas millonarias anualmente. Enigmedia ofrece comunicaciones 100% protegidas a través de un algoritmo de cifrado 252-bit basado en teoría del caos, más eficaz que otras soluciones. Los clientes pueden elegir dónde alojar la "llave maestra del cifrado".

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Seguridad de celulares

La solución Wi-Fi/WIPS para facilitar dicho cumplimiento de políticas mediante el bloqueo de los nuevos dispositivos de acceso a la red segura o proporcionarles un acceso limitado (por ejemplo, acceso a sólo Invitado SSID) hasta que sean aprobados por el administrador de TI para seguridad de celulares

Presentation Comercial VIRTUAL SECURITY

Instalacion de Sistemas de Seguridad, Control de Acceso, Audio, Video, Automatizacion, Computo y Rredes

Que es un delito informático presentacion en power poin

A continuacon se presenta un breve resumen del delito informatico y sus derivados.

Cellcrypt Brochure

Cellcrypt encripta las llamadas de voz en los teléfonos inteligentes como Android™, BlackBerry®, iPhone® y Nokia®, proporcionando seguridad de nivel gubernamental en una herramienta fácil de usar que hace llamadas seguras tan simple como hacer una llamada normal en el mismo dispositivo. Soluciones de software de Cellcrypt permiten muchos tipos de teléfonos celulares para ser apoyados y se pueden implementar para los usuarios en ubicaciones remotas a través del aire en cuestión de minutos.

Recomendados

Seguridad de celulares

La solución Wi-Fi/WIPS para facilitar dicho cumplimiento de políticas mediante el bloqueo de los nuevos dispositivos de acceso a la red segura o proporcionarles un acceso limitado (por ejemplo, acceso a sólo Invitado SSID) hasta que sean aprobados por el administrador de TI para seguridad de celulares

Presentation Comercial VIRTUAL SECURITY

Instalacion de Sistemas de Seguridad, Control de Acceso, Audio, Video, Automatizacion, Computo y Rredes

Que es un delito informático presentacion en power poin

A continuacon se presenta un breve resumen del delito informatico y sus derivados.

Cellcrypt Brochure

Cellcrypt encripta las llamadas de voz en los teléfonos inteligentes como Android™, BlackBerry®, iPhone® y Nokia®, proporcionando seguridad de nivel gubernamental en una herramienta fácil de usar que hace llamadas seguras tan simple como hacer una llamada normal en el mismo dispositivo. Soluciones de software de Cellcrypt permiten muchos tipos de teléfonos celulares para ser apoyados y se pueden implementar para los usuarios en ubicaciones remotas a través del aire en cuestión de minutos.

Ignorancia inalámbrica

Una charla que describe un ataque multi-vector a una red casera de Movistar Fibra, empezando por una debilidad de configuración (WPS_PIN activado por defecto y sujeto a generación automatica) y acabando por una actuación de man-in-the-middle para atacar los dispositivos de esta red y interceptar trafico y datos sensibles.

6 Tecnolgoias de Teletrabajo con Ovnicom

Propuesta de Valor de OVnicom para sus clientes y proveedores sobre las 6 Tecnologías para la implementación del Teletrabajo.

Seguridad en redes WiFi #Palabradehacker

Un ciberdebate en el canal de ciberseguridad Palabra de Hacker sobre la seguridad en redes WiFi, con múltiples consejos sobre cómo configurar las redes para mejorar la seguridad y evitar problemas. Más información https://www.yolandacorral.com/seguridad-redes-wifi-ciberdebate-palabra-hacker/

Moderado por la periodista Yolanda Corral creadora del canal Palabra de hacker y que contó con la participación de los especialistas en seguridad Raúl Siles, Raúl Renales, Eduardo Arriols y Juan Carlos Moreno.

La era digital

En esta presentación, trataremos numerosos temas de rabiosa actualidad como las TIC, las tecnoadicciones, o incluso la evolución de la web y el Internet y todo lo que lo envuelve.

IFAU: Bankanställdas-ursprungsland-och-egenföretagande-bland-utrikesfödda

IFAU: Bankanställdas-ursprungsland-och-egenföretagande-bland-utrikesfödda

Beyond Free: The BC Open Textbook Project BCNet

Presentation on the BC Open Textbook Project at the 205 BCNet Conference in Vancouver

Más contenido relacionado

La actualidad más candente

Ignorancia inalámbrica

Una charla que describe un ataque multi-vector a una red casera de Movistar Fibra, empezando por una debilidad de configuración (WPS_PIN activado por defecto y sujeto a generación automatica) y acabando por una actuación de man-in-the-middle para atacar los dispositivos de esta red y interceptar trafico y datos sensibles.

6 Tecnolgoias de Teletrabajo con Ovnicom

Propuesta de Valor de OVnicom para sus clientes y proveedores sobre las 6 Tecnologías para la implementación del Teletrabajo.

Seguridad en redes WiFi #Palabradehacker

Un ciberdebate en el canal de ciberseguridad Palabra de Hacker sobre la seguridad en redes WiFi, con múltiples consejos sobre cómo configurar las redes para mejorar la seguridad y evitar problemas. Más información https://www.yolandacorral.com/seguridad-redes-wifi-ciberdebate-palabra-hacker/

Moderado por la periodista Yolanda Corral creadora del canal Palabra de hacker y que contó con la participación de los especialistas en seguridad Raúl Siles, Raúl Renales, Eduardo Arriols y Juan Carlos Moreno.

La era digital

En esta presentación, trataremos numerosos temas de rabiosa actualidad como las TIC, las tecnoadicciones, o incluso la evolución de la web y el Internet y todo lo que lo envuelve.

La actualidad más candente (15)

Destacado

IFAU: Bankanställdas-ursprungsland-och-egenföretagande-bland-utrikesfödda

IFAU: Bankanställdas-ursprungsland-och-egenföretagande-bland-utrikesfödda

Beyond Free: The BC Open Textbook Project BCNet

Presentation on the BC Open Textbook Project at the 205 BCNet Conference in Vancouver

Website Backup by Dropsuite

Dropsuite is a global Cloud based software platform that enables SMEs to easily backup, recover and protect their digital assets. Our resellers have a combined customer reach of millions of SMEs worldwide. Products include Dropmysite, DSE Server Backup, Dropmyemail, and Dropmymobile. Launched in 2012, Dropsuite is based in Singapore with employees in Europe, Japan, Australia, and the U.S.

Internet als Prüfstein für KEP-Dienste - KEP aktuell 11/ 2013

KEP-Unternehmen sind »Verbraucherversteher« – Vernetzung als Chance – Social media Prinzipien & Blaupause für KEP Unternehmen - Sinn und Unsinn paralleler Logistikstrukturen - Der eine setzt auf Marktmacht,

die anderen auf Risiko - Ausblick

Sage ACT! - Architecture, Customization and Integration

Sage ACT! - Architecture, Customization and IntegrationCustemotion Unternehmensberatung UG (haftungsbeschränkt)

Sage ACT! - Architecture, Customization and IntegrationDestacado (20)

IFAU: Bankanställdas-ursprungsland-och-egenföretagande-bland-utrikesfödda

IFAU: Bankanställdas-ursprungsland-och-egenföretagande-bland-utrikesfödda

2016 CV Ana Carlota Rodriguez Velarde Extendido (2)

2016 CV Ana Carlota Rodriguez Velarde Extendido (2)

Samsung aa pb6 nc6b batería at www-baterias-portatil-es

Samsung aa pb6 nc6b batería at www-baterias-portatil-es

Internet als Prüfstein für KEP-Dienste - KEP aktuell 11/ 2013

Internet als Prüfstein für KEP-Dienste - KEP aktuell 11/ 2013

Sage ACT! - Architecture, Customization and Integration

Sage ACT! - Architecture, Customization and Integration

Similar a Enigmedia comunicaciones seguras, Cifrado de telecomunicaciones

Enterprise voip security suite brochure_es

La soluciòn para realizar llamadas telefònicas de manera segura existe y se

llama: Enterprise VoIP Security Suite.

Para proteger la confidencialidad de la comunicaciòn de las empresas, PrivateWave, especializada en el sector

de la privacidad en telecomunicaciones, ha creado Enterprise VoIP Security Suite, que es la primera soluciòn

integrada ya sea para telefono fijo que para celular creada para poder comunicar de forma segura con telefonos

fijos y celulares pertenecientes a toda su red empresarial, incluyendo a sus clientes. Gracias a la seguridad de

las llamadas, la cuàl se garantiza a travès de la central Farosec y de la security gateway, asì como tambièn con

el software PrivateGSM para los celulares, harà que comunicar de manera segura sea una realidad.

Servicios Innprotec Seguridad Electrónica

Innprotec Ingeniería y Seguridad Electrónica, hace parte del GRUPO EMPRESARIAL 5CREATIVOS SAS, empresa legalmente constituida en Colombia, que nació hace 10 años en la cuidad de Bogotá D.C, ofreciendo soluciones de seguridad electrónica con altos niveles de calidad y precios adecuados.

Nos hemos convirtiéndonos en el aliado estratégico de cientos de clientes en estos años, a través de dispositivos de seguridad autónomos y originales, durante este tiempo la empresa ha crecido exponencialmente debido al éxito de brindar una excelente atención al cliente “Postventa” y asesorando de forma transparente y honesta a nuestros compradores. Los servicios que ofrecemos van desde sistemas de circuito cerrado de televisión, alarmas anti robo y contra incendios, seguridad perimetral, controles de acceso, video porteros, sonorización a su medida, automatización y fabricación de puertas, hasta remodelaciones y obra civil en general.

Los sistemas que ofrecemos, están respaldados por un excelente servicio en la parte de soporte técnico, manejado por personal calificado que les brinda asistencia oportuna, presencial y remota. Nuestros servicios son:

- Suministro e instalación de sistemas CCTV, circuitos cerrados.

- Suministro e instalación de alarmas de intrusión.

- Suministro e instalación de alarmas contra incendios.

- Suministro e instalación de alarmas perimetrales.

- Suministro e instalación de controles de acceso peatonal y vehicular.

- Suministro e instalación de cercas eléctricas, seguridad perimetral.

- Suministro e instalación de vídeo porteros e intercomunicadores.

- Ambientación sonorización y Cableado estructurado.

- Suministramos luminaria LED con su respectiva certificación RETILAP.

- Fabricamos y suministramos puertas de acceso vehicular

- Remodelaciones y obra civil en general.

En INNPROTEC, ponemos a su disposición un amplio grupo de personas especializadas en diferentes campos, los cuales están siempre dispuestos a resolver sus inquietudes y guiarlos en los momentos que más los necesitan. Nuestras puertas siempre están abiertas.

Solicita una cotización y danos la oportunidad de atenderte de la mejor manera.

Contáctanos a través de nuestra web. https://innprotec.com.co/

Herramientas de Licenciamiento de Software y Protección de Software HARdkey

Solución que permite realizar una protección de software.

Por qué no es suficiente la contraseña

Charla impartida por Alex Rocha, de la empresa Swivel para el evento Asegur@it9 que tuvo lugar en Málaga el día 5/5/2011.

SafeStick - aTICser v4

¿Alguna vez has perdido tu memoria USB (pendrive)?

Perder una memoria USB significa exponer sus datos confidenciales al resto de mundo. Solo si los datos están cifrados, nadie podría ver o publicar su información confidencial ...

¿Y si el pendrive USB contenía información personal sensible, secretos corporativos, planos, documentos, o peor aún, sus números de cuenta bancarios y contraseñas?

Disponible hasta 64 Gb, SafeStick proporciona un cifrado 100 % hardware de toda su información. Simplemente conéctelo a cualquier ordenador y elija una contraseña para empezar a trabajar. No requiere ningún software. SafeStick también cuenta con gestión para empresas, total integración con Active Directory, bloqueo de unidades perdidas, recuperación de contraseñas, backup, usuarios de confianza, y mucho más ...

SafeStick también bloquea virus, malware y gusanos - y expresamente bloquea el gusano Conficker.

¿Qué nos diferencia como empresa de Soluciones Tecnológicas?

Profesionales con años de experiencia en el diseño e instalación de sistemas de comunicaciones y de eficiencia energética.

Realizamos el diseño, dirección e instalación de sistemas de comunicaciones y proyectos

Redes de datos

Wifi / Wimax

Ingeniería lumínica

Telefonía

Videovigilancia

Presentacion productosfargo

Presentacion de productos fargo. Las impresoras Fargo son lideres en la impresion de credenciales plasticas. Para mas informacion visite hoy: http://www.impresoradecredenciales.com

Be Aware Webinar - Kill the password

De acuerdo a Symantec, 47% de los usuarios de smartphones no protegen sus equipos con contraseña. Y la mayoría de las organizaciones permiten a sus empleados el acceso corporativo a través de sus dispositivos personales. ¿Imagina el riesgo al que está expuesta toda la información? Conozca cómo proteger sus datos de la forma más segura en el webinar Nuevas técnicas de acceso y autenticación en la nube. Elimine el Passwords.

30. january 13th 2016

Seguridad en redes

Informe bajo las normativas APA en su 7ma Edicion.

Seguridad Informática - Seguridad de Redes

Similar a Enigmedia comunicaciones seguras, Cifrado de telecomunicaciones (20)

Herramientas de Licenciamiento de Software y Protección de Software HARdkey

Herramientas de Licenciamiento de Software y Protección de Software HARdkey

¿Qué nos diferencia como empresa de Soluciones Tecnológicas?

¿Qué nos diferencia como empresa de Soluciones Tecnológicas?

Graphic otp generator ultra light 3.2.2_sharpmindsoftware

Graphic otp generator ultra light 3.2.2_sharpmindsoftware

Último

INFORME DE LAS FICHAS.docx.pdf LICEO DEPARTAMENTAL

Informe las fichas 1 y 2 sobre la programación del micro bit y eol makecode

Inteligencia Artificial y Ciberseguridad.pdf

Recopilación de los puntos más interesantes de diversas presentaciones, desde los visionarios conceptos de Alan Turing, pasando por la paradoja de Hans Moravec y la descripcion de Singularidad de Max Tegmark, hasta los innovadores avances de ChatGPT, y de cómo la IA está transformando la seguridad digital y protegiendo nuestras vidas.

Desarrollo de Habilidades de Pensamiento.

Taller escrito sobre el programa micro:bit, sus componentes y como podemos darle uso a este programa nosotros los estudiantes.

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

En este proyecto de investigación nos adentraremos en el fascinante mundo de la intersección entre el arte y los medios de comunicación en el campo de la informática.

La rápida evolución de la tecnología ha llevado a una fusión cada vez más estrecha entre el arte y los medios digitales, generando nuevas formas de expresión y comunicación.

Continuando con el desarrollo de nuestro proyecto haremos uso del método inductivo porque organizamos nuestra investigación a la particular a lo general. El diseño metodológico del trabajo es no experimental y transversal ya que no existe manipulación deliberada de las variables ni de la situación, si no que se observa los fundamental y como se dan en su contestó natural para después analizarlos.

El diseño es transversal porque los datos se recolectan en un solo momento y su propósito es describir variables y analizar su interrelación, solo se desea saber la incidencia y el valor de uno o más variables, el diseño será descriptivo porque se requiere establecer relación entre dos o más de estás.

Mediante una encuesta recopilamos la información de este proyecto los alumnos tengan conocimiento de la evolución del arte y los medios de comunicación en la información y su importancia para la institución.

Actualmente, y debido al desarrollo tecnológico de campos como la informática y la electrónica, la mayoría de las bases de datos están en formato digital, siendo este un componente electrónico, por tanto se ha desarrollado y se ofrece un amplio rango de soluciones al problema del almacenamiento de datos.

Posnarrativas en la era de la IA generativa

Debate sobre el futuro de la comunicación y la posverdad en la era de las fake news generadas por IA y sus retos asociados.

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

En este proyecto de investigación nos adentraremos en el fascinante mundo de la intersección entre el arte y los medios de comunicación en el campo de la informática.

La rápida evolución de la tecnología ha llevado a una fusión cada vez más estrecha entre el arte y los medios digitales, generando nuevas formas de expresión y comunicación.

Continuando con el desarrollo de nuestro proyecto haremos uso del método inductivo porque organizamos nuestra investigación a la particular a lo general. El diseño metodológico del trabajo es no experimental y transversal ya que no existe manipulación deliberada de las variables ni de la situación, si no que se observa los fundamental y como se dan en su contestó natural para después analizarlos.

El diseño es transversal porque los datos se recolectan en un solo momento y su propósito es describir variables y analizar su interrelación, solo se desea saber la incidencia y el valor de uno o más variables, el diseño será descriptivo porque se requiere establecer relación entre dos o más de estás.

Mediante una encuesta recopilamos la información de este proyecto los alumnos tengan conocimiento de la evolución del arte y los medios de comunicación en la información y su importancia para la institución.

Diagrama de flujo - ingenieria de sistemas 5to semestre

Ejemplo de diagrama de flujo sobre solicitud de mercancía.

Diagrama de flujo basada en la reparacion de automoviles.pdf

Este es un diagrama de flujo basado en los pasos a seguir para la reparación de automóviles y así tener una base por la cual guiarse.

Estructuras Básicas_Tecnología_Grado10-7.pdf

Investigación y desarrollo de respectivas estructuras básicas del segundo periodo de tecnología.

Último (20)

leidy fuentes - power point -expocccion -unidad 4 (1).pptx

leidy fuentes - power point -expocccion -unidad 4 (1).pptx

INFORME DE LAS FICHAS.docx.pdf LICEO DEPARTAMENTAL

INFORME DE LAS FICHAS.docx.pdf LICEO DEPARTAMENTAL

Estructuras Básicas_ Conceptos Basicos De Programacion.pdf

Estructuras Básicas_ Conceptos Basicos De Programacion.pdf

maestria-motores-combustion-interna-alternativos (1).pdf

maestria-motores-combustion-interna-alternativos (1).pdf

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

Estructuras básicas_ conceptos de programación (1).docx

Estructuras básicas_ conceptos de programación (1).docx

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

proyecto invernadero desde el departamento de tecnología para Erasmus

proyecto invernadero desde el departamento de tecnología para Erasmus

Diagrama de flujo - ingenieria de sistemas 5to semestre

Diagrama de flujo - ingenieria de sistemas 5to semestre

Diagrama de flujo basada en la reparacion de automoviles.pdf

Diagrama de flujo basada en la reparacion de automoviles.pdf

Enigmedia comunicaciones seguras, Cifrado de telecomunicaciones

- 1. Lo más valioso para toda organización es su información. Sin embargo, ante las nuevas formas de espionaje del mundo tecnológico actual, se vuelve imprescindible tomar medidas para que nadie viole nuestra privacidad, secreto industrial o confidencialidad de datos comerciales y personales. La interceptación ilegal de información consigue truncar multitud de operaciones estratégicas de inteligencia y de negocio cada año, suponiendo pérdidas millonarias. Enigmedia asegura que usted siga siendo el único dueño de su información, ofreciéndole comunicaciones 100% protegidas. Para que nadie más que usted tenga acceso a su información Comunicacion segura La clave de nuestra solución es el Algoritmo Enigmedia, basado en la Teoría del Caos y validado por diversos organismos oficiales, que nos permite obtener una tecnología de cifrado de 252 bits y un 20% más eficaz que las soluciones existentes en el mercado. las telecomunicaciones seguras La tecnología de Enigmedia (propia y exclusiva) presenta unas ventajas clave: Comunicación segura entre usuarios Enigmedia Comunicación segura entre usuario Enigmedia y no usuario Hasta un 66% más de duración de la batería de su móvil en las llamadas, alcanzando las 10 horas de uso, en lugar de las 3 horas habituales. Ahorro del 50% en el consumo de la tarifa de datos con las video-llamadas. Llamadas seguras de forma gratuita tanto nacionales como internacionales. Video-llamadas de Alta Definición e indescifrables por terceros. Verificación mediante certificado de la identidad de los usuarios en cada llamada. Uso de múltiples dispositivos (Smartphone, Tablet, PC y TV) con una única licencia. Varios modelos de contratación que se adaptan a las necesidades de su organización. Posibilidad de crear redes públicas, privadas y semi-privadas. Amplía tu red segura de contactos mediante el modo invitado.

- 2. Enigmedia tiene la firme convicción de que el cliente está en pleno derecho de ser el único propietario de su información. Para que así sea, ofrecemos flexibilidad: tres planes diferentes para la ubicación del servicio de la Unidad Central. Esta Unidad Central contiene el equivalente a la llave maestra del cifrado. Pueden contratarse tres formas distintas según el nivel de control sobre la propiedad del cifrado que el cliente desee: Modalidad On Premise: El cliente posee la llave en su propio Centro de Protección de Datos. Si le preocupa la confidencialidad de su información, nosotros nos encargamos de asegurarla. Para más información visite nuestra página web www.enigmedia.es O consúltenos en info@enigmedia.es Es un kit de videoconferencias seguras en Alta Definición (HD) que se instala en un minuto. Es una solución Plug & Play, de máxima portabilidad, que incluye un dispositivo USB, una cámara web de última generación, un mini teclado y un mando de control remoto. Todo lo necesario para realizar video-llamadas a otros usuarios de Enigmedia con la seguridad de nuestro cifrado y organizar una reunión segura allá donde se encuentre. Solo necesitará una pantalla o TV y conexión a internet (vía Wifi o cable). Esta aplicación asegura el cifrado de sus llamadas de audio y de vídeo en todos sus dispositivos con una única licencia: Smartphones, Tablets y PCs. Se descarga fácilmente desde Google Play o la App Store de Apple. Una gran ventaja de Enigmedia App es que no requiere hardware adicional, como otros modelos de cifrado que exigen un chip específico o todo un terminal de teléfono adicional. cartera de productos la llave maestra del cifrado y su propiedad: la unidad central Modalidad Saas: La llave se conserva en el Centro de Protección de Datos de Enigmedia. Modalidad Private: La llave se aloja en la Nube. BOX APP