Eset contrasenas-final

•

0 recomendaciones•2,016 vistas

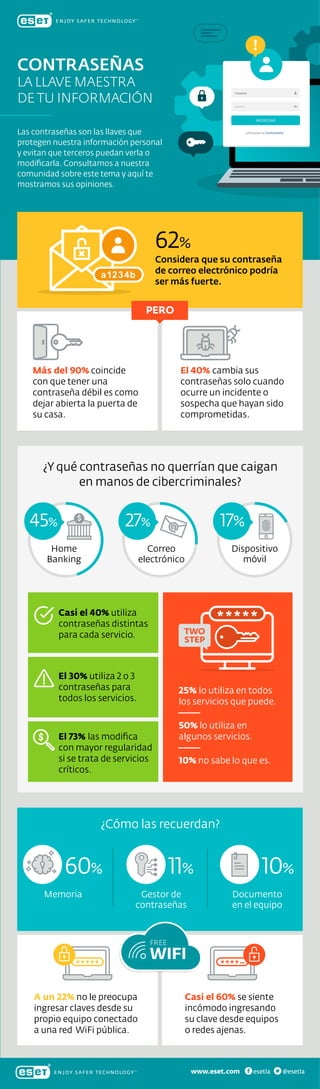

El documento presenta los resultados de una encuesta realizada a una comunidad sobre sus hábitos y opiniones respecto a las contraseñas. Más del 90% coincide en que tener una contraseña débil es como dejar la puerta de su casa abierta. Aproximadamente el 40% cambia sus contraseñas solo cuando ocurre un incidente o sospecha que hayan sido comprometidas, y casi el mismo porcentaje utiliza contraseñas distintas para cada servicio.

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Estado de la Seguridad en las PyMEs de Latinoamérica

Tomando de base los resultados de las últimas encuestas realizadas a pequeñas y medianas empresas de Latinoamérica, realizamos esta infografía con datos que podrán servir a nuestros usuarios para conocer el estado actual de la seguridad de las PyMEs en Latinoamérica y en qué aspectos hay que poner esfuerzos para mejorarla.

4 mitos de seguridad desmentidos

Probablemente piensa que su información está muy segura ya que tiende a utilizar los mismos sitios web una y otra vez, y ha implementado una arquitectura de seguridad. Además ¿quién estaría interesado en sus datos?

Recomendados

Estado de la Seguridad en las PyMEs de Latinoamérica

Tomando de base los resultados de las últimas encuestas realizadas a pequeñas y medianas empresas de Latinoamérica, realizamos esta infografía con datos que podrán servir a nuestros usuarios para conocer el estado actual de la seguridad de las PyMEs en Latinoamérica y en qué aspectos hay que poner esfuerzos para mejorarla.

4 mitos de seguridad desmentidos

Probablemente piensa que su información está muy segura ya que tiende a utilizar los mismos sitios web una y otra vez, y ha implementado una arquitectura de seguridad. Además ¿quién estaría interesado en sus datos?

10 consejos de seguridad informática que debes saber

CONSEJOS PARA DISFRUTAR, NAVEGAR E INTERACTUAR EN LAS REDES SOCIALES

REVISTA- Riesgo y Seguridad de las Computadoras

I. U.T "Antonio José de Sucre"

Estado Bolivar

Extensión Guayana

Bachiller Sophia Lopez V- 28.550.526

Actividad 8.1 como_proteger_la_privacidad_en_redes_sociales_tic

Cómo proteger nuestra privacidad en Internet...

¿Crees que estás más seguro viviendo en una "casa inteligente"?

Le preguntamos a nuestros usuarios cómo es su relación con la tecnología conectada en el hogar, y éstas fueron sus respuestas. ¿Estás de acuerdo? ¿Sientes que los dispositivos conectados de tu hogar son seguros?

Seguridad informática- Natalia Valdivia Agudelo, Laura Sánchez Ranea (1).pptx

La seguridad informática, su matices y su importancia.

LastPass como antídoto a las amenazas a la seguridad

CIBERHIGIENE EN EL LUGAR DE TRABAJO: IAM COMO ANTÍDOTO A LAS AMENAZAS A LA SEGURIDAD

Pildora tic contraseñas

¿Hartos de olvidaros de vuestras contraseñas? ¿Hartos de intentar crear contraseñas con difíciles condiciones para recordar? ¿Tu contraseña cumple con todos los requisitos de seguridad? ¿No recuerdas que contraseña corresponde a que web o aplicación? ¿Tiene pin? ¿Cuál era la dirección? ¿Vuelves de vacaciones y no recuerdas tus contraseñas?

Estas y otras preguntas tienen respuesta: GESTORES DE CONTRASEÑAS.

Más contenido relacionado

La actualidad más candente

10 consejos de seguridad informática que debes saber

CONSEJOS PARA DISFRUTAR, NAVEGAR E INTERACTUAR EN LAS REDES SOCIALES

La actualidad más candente (8)

10 consejos de seguridad informática que debes saber

10 consejos de seguridad informática que debes saber

Similar a Eset contrasenas-final

REVISTA- Riesgo y Seguridad de las Computadoras

I. U.T "Antonio José de Sucre"

Estado Bolivar

Extensión Guayana

Bachiller Sophia Lopez V- 28.550.526

Actividad 8.1 como_proteger_la_privacidad_en_redes_sociales_tic

Cómo proteger nuestra privacidad en Internet...

¿Crees que estás más seguro viviendo en una "casa inteligente"?

Le preguntamos a nuestros usuarios cómo es su relación con la tecnología conectada en el hogar, y éstas fueron sus respuestas. ¿Estás de acuerdo? ¿Sientes que los dispositivos conectados de tu hogar son seguros?

Seguridad informática- Natalia Valdivia Agudelo, Laura Sánchez Ranea (1).pptx

La seguridad informática, su matices y su importancia.

LastPass como antídoto a las amenazas a la seguridad

CIBERHIGIENE EN EL LUGAR DE TRABAJO: IAM COMO ANTÍDOTO A LAS AMENAZAS A LA SEGURIDAD

Pildora tic contraseñas

¿Hartos de olvidaros de vuestras contraseñas? ¿Hartos de intentar crear contraseñas con difíciles condiciones para recordar? ¿Tu contraseña cumple con todos los requisitos de seguridad? ¿No recuerdas que contraseña corresponde a que web o aplicación? ¿Tiene pin? ¿Cuál era la dirección? ¿Vuelves de vacaciones y no recuerdas tus contraseñas?

Estas y otras preguntas tienen respuesta: GESTORES DE CONTRASEÑAS.

Seguridad en sistemas de información

Presentación ofrecida el 14 de abril de 2010 en celebración de la Semana de la Biblioteca 2010 en el salón Teledis de la Biblioteca EEA.

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

La transformación digital en los espacios laborales, el incremento del trabajo remoto, el uso masivo de redes sociales y las cifras crecientes de transacciones online traen una

serie de nuevos desafíos.

En los últimos meses hemos visto cómo grandes empresas han sido afectadas por ataques cibernéticos, cómo colaboradores han filtrado datos y que lamentablemente hoy son recurrentes los ataques de suplantación por técnicas de phishing.

Es por ello que quisimos saber un poco más sobre los hábitos y resguardos en materia de seguridad digital que están teniendo hoy los usuarios chilenos y su percepción de seguridad en su entorno laboral pero también en el área comercial.

Criptografia una necesidad moderna

Fundamentos de la criptografía en base a investigaciones realizadas por la UNAM.

Similar a Eset contrasenas-final (20)

Actividad 8.1 como_proteger_la_privacidad_en_redes_sociales_tic

Actividad 8.1 como_proteger_la_privacidad_en_redes_sociales_tic

¿Crees que estás más seguro viviendo en una "casa inteligente"?

¿Crees que estás más seguro viviendo en una "casa inteligente"?

Seguridad informática- Natalia Valdivia Agudelo, Laura Sánchez Ranea (1).pptx

Seguridad informática- Natalia Valdivia Agudelo, Laura Sánchez Ranea (1).pptx

LastPass como antídoto a las amenazas a la seguridad

LastPass como antídoto a las amenazas a la seguridad

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

Más de ESET Latinoamérica

ESET-Dream-Team-2022-ES.pdf

Este es el Dream Team de ESET Latinoamérica, para ganarle por goleada al malware, en el partido que jugamos diariamente.

5 Amenazas que no son Ransomware

Podemos decir que los ataques ransomware son una amenaza muy importante para la seguridad de empresas y organizaciones.

Sin embargo, sabemos que no es la única a la cuál debemos prestar especial atención.

Ransomware y Backup

En una encuesta realizada por el equipo de ESET descubrimos cuáles son los hábitos de los usuarios con respecto al respaldo de su información y sus métodos de protección frente a un ataque de ransomware.

Más de ESET Latinoamérica (20)

Último

Clases de Informática primaria para niños de colegios católicos

Breve explicación sobre algunas herramientas informáticas

WordPress training basics - básicos de cómo enseñar WordPress

Básicos de cómo enseñar WordPress de manera correcta, no como a cada uno le parezca.

Último (13)

Clases de Informática primaria para niños de colegios católicos

Clases de Informática primaria para niños de colegios católicos

WordPress training basics - básicos de cómo enseñar WordPress

WordPress training basics - básicos de cómo enseñar WordPress

Sistemas-de-Numeración-para-Primero-de-Secundaria.doc

Sistemas-de-Numeración-para-Primero-de-Secundaria.doc

FISICA IMPRIMIR MATERIAL ACADEMICO NIVEL SECUNDARIO

FISICA IMPRIMIR MATERIAL ACADEMICO NIVEL SECUNDARIO

Estructuras b-sicas_ conceptos b-sicos de programaci-n.pdf

Estructuras b-sicas_ conceptos b-sicos de programaci-n.pdf

Eset contrasenas-final

- 1. Las contraseñas son las llaves que protegen nuestra información personal y evitan que terceros puedan verla o modificarla. Consultamos a nuestra comunidad sobre este tema y aquí te mostramos sus opiniones. ¿Cómo las recuerdan? Más del 90% coincide con que tener una contraseña débil es como dejar abierta la puerta de su casa. El 40% cambia sus contraseñas solo cuando ocurre un incidente o sospecha que hayan sido comprometidas. PERO ¿Y qué contraseñas no querrían que caigan en manos de cibercriminales? Casi el 40% utiliza contraseñas distintas para cada servicio. El 30% utiliza 2 o 3 contraseñas para todos los servicios. El 73% las modifica con mayor regularidad si se trata de servicios críticos. 25% lo utiliza en todos los servicios que puede. 50% lo utiliza en algunos servicios. 10% no sabe lo que es. Memoria Documento en el equipo Gestor de contraseñas A un 22% no le preocupa ingresar claves desde su propio equipo conectado a una red WiFi pública. Casi el 60% se siente incómodo ingresando su clave desde equipos o redes ajenas. www.eset.com @esetlaesetla Home Banking Dispositivo móvil Correo electrónico 17%27%45% WIFI FREE TWO STEP 60% 11% 10% 62% Considera que su contraseña de correo electrónico podría ser más fuerte. ¿Olvidaste la Contraseña? INGRESAR Usuario CONTRASEÑAS LA LLAVE MAESTRA DE TU INFORMACIÓN