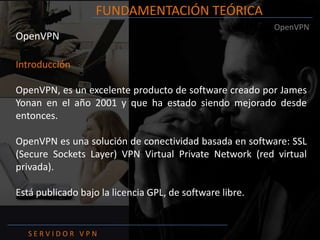

Este documento describe la implementación de un servidor VPN en la Universidad Nacional de Loja. El objetivo general es permitir el acceso remoto a la red de datos universitaria y el uso de telefonía IP a través de una VPN. Se describe la red interna de la universidad y los conceptos técnicos de una VPN. El proyecto sigue una metodología de investigación para analizar la red, seleccionar una tecnología VPN, instalar el software y configurar clientes VPN.

![PROPUESTA ALTERNATIVAServidor VPNCONFIGURACIÓN3 Generar CAGenerating a 1024 bit RSA private key.............................. ++++++.....................++++++writing new private key to 'ca.key'-----You are about to be asked to enter information that will be incorporatedinto your certificate request.What you are about to enter is what is called a Distinguished Name or a DN.There are quite a few fields but you can leave some blankFor some fields there will be a default value,If you enter '.', the field will be left blank.-----Country Name (2 letter code) [KG]:ECState or Province Name (full name) [NA]:LOJALocality Name (eg, city) [BISHKEK]:LojaOrganization Name (eg, company) [OpenVPN-TEST]:UNLOrganizationalUnit Name (eg, section) []:JefaturaInformaticaCommon Name (eg, your name or your server's hostname) []:redesEmail Address [me@myhost.mydomain]:marco@unl.edu.ecS E R V I D O R V P N](https://image.slidesharecdn.com/exposvrvpnpptx2914/85/expo_svr_vpn-pptx-90-320.jpg)

![PROPUESTA ALTERNATIVAServidor VPNCONFIGURACIÓN5Llave (key) del serverGenerating a 1024 bit RSA private key......................++++++.........................++++++writing new private key to 'server.key'-----You are about to be asked to enter information that will be incorporatedinto your certificate request.What you are about to enter is what is called a Distinguished Name or a DN.There are quite a few fields but you can leave some blankFor some fields there will be a default value,If you enter '.', the field will be left blank.-----Country Name (2 letter code) [KG]:ECState or Province Name (full name) [NA]:LOJA Locality Name (eg, city) [BISHKEK]:LojaOrganization Name (eg, company) [OpenVPN-TEST]:UNLOrganizational Unit Name (eg, section) []:JefaturaInformaticaCommon Name (eg, your name or your server's hostname) []:server [me@myhost.mydomain]:emailunl@edu.ecS E R V I D O R V P N](https://image.slidesharecdn.com/exposvrvpnpptx2914/85/expo_svr_vpn-pptx-92-320.jpg)

![PROPUESTA ALTERNATIVAServidor VPNCONFIGURACIÓN5Llave (key) del server…Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []: Using configuration from /etc/openvpn/easy-rsa/openssl.cnf Check that the request matches the signature Signature ok The Subject's Distinguished Name is as follows countryName :PRINTABLE:'EC' stateOrProvinceName :PRINTABLE:'LOJA' localityName :PRINTABLE:'Loja' organizationName :PRINTABLE:'EcuaLinux' organizationalUnitName:PRINTABLE:'IT' commonName :PRINTABLE:'server' emailAddress :IA5STRING:'marcoxvaiunl.edu.ec' The stateOrProvinceName field needed to be the same in the CA certificate(LOJA) and the request (LOJA) S E R V I D O R V P N](https://image.slidesharecdn.com/exposvrvpnpptx2914/85/expo_svr_vpn-pptx-93-320.jpg)

![PROPUESTA ALTERNATIVAServidor VPNCONFIGURACIÓN6 Llave (key) por clienteGenerating a 1024 bit RSA private key ....................++++++ ......++++++ writing new private key to 'client1.key' ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [KG]:EC State or Province Name (full name) [NA]:LOJA Locality Name (eg, city) [BISHKEK]:Loja Organization Name (eg, company) [OpenVPN-TEST]:UNL Organizational Unit Name (eg, section) []:JefaturaInformatica Common Name (eg, your name or your server's hostname) []:client1 Email Address [me@myhost.mydomain]:cliente1@unl.edu.ec S E R V I D O R V P N](https://image.slidesharecdn.com/exposvrvpnpptx2914/85/expo_svr_vpn-pptx-95-320.jpg)

![PROPUESTA ALTERNATIVACliente VPNCLIENTE VPN6 Pruebas de conexióncmd [DOS]ipconfig –all ping ipS E R V I D O R V P N](https://image.slidesharecdn.com/exposvrvpnpptx2914/85/expo_svr_vpn-pptx-110-320.jpg)