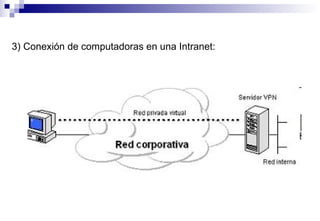

Este documento trata sobre los conceptos de bridging, switching y routing. Explica las diferencias entre puentes y switches, y cómo los routers unen segmentos de red utilizando la información de la capa 3. También resume las características clave de las VPN, incluyendo la autenticación, encriptación, gestión de claves y el uso de protocolos como IPSec. Por último, describe el proceso de tunneling y cómo se usa para crear redes privadas extendidas a través de Internet.