Folleto 2

•Descargar como DOC, PDF•

0 recomendaciones•56 vistas

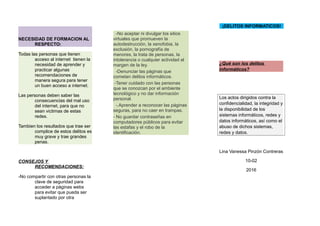

Este documento resume los delitos informáticos y la necesidad de formación al respecto. Explica que los delitos informáticos son actos contra la confidencialidad, integridad y disponibilidad de sistemas y datos informáticos. También brinda consejos como no compartir contraseñas y denunciar páginas ilegales. Finalmente, resume la Ley Colombiana 1273 de 2009 que creó nuevos delitos informáticos con penas de hasta 120 meses de prisión.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Delitos informaticos (1)

presentacion de delitos informaticos y las leyes de control basico de cyberseguridad

Principal peligro en las redes abiertas

un pequeño protocolo de la investigacion "Peligro en Redes abiertas"

Recomendados

Delitos informaticos (1)

presentacion de delitos informaticos y las leyes de control basico de cyberseguridad

Principal peligro en las redes abiertas

un pequeño protocolo de la investigacion "Peligro en Redes abiertas"

Delitos informaticos

formación que otorga al usuario de saber todo lo de delitos informáticos y que estén atentos sobre este tema.

Delitos Informaticos

Los delitos informáticos son aquellas actividades ilícitas que: (a) Se cometen mediante el uso de computadoras

delitos informaticos-semana 5 (tarea)

delitos informaticos.

ley colombiana que castiga a las personas que comente delitos informaticos.

consejos y recomendaciones.

LOS DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD, Y LA DISPONIBILIDAD DE...

*DERECHO INFORMATICO

Derecho informatico

Habla estrictamente de la Conferencia de Budapest sobre la Cibercriminalidady sus 5 primeros articulos

DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD Y LA DISPONIBILIDAD DE DATOS

Contiene concepto sobre los delitos informaticos, las caracteristicas y su regulacion

Erika folleto

trabajo de tecnología en el cual se encenta información relacionada sobre los delitos informáticos y del cual se puede tener conocimiento y precaución para no incurrir en esta clase de delitos penales

BM Training Bangalore

Our training program is very much mixed both practical and live examples. Our trainers are well experienced and limiting the batch members to give better knowledge to our students.

Dive into SObjectizer 5.5. Ninth Part: Message Chains

The next part of "Dive into SObjectizer-5.5" serie. This part introduces message chains. Message chains allows to use CSP-like concurrency in C++.

Bitacora Económica Febrero 2016

Publicación mensual de FENALCO Presidencia Nacional en la que se realiza el análisis del comportamiento y las tendencias del comercio minorista en Colombia.

Más contenido relacionado

La actualidad más candente

Delitos informaticos

formación que otorga al usuario de saber todo lo de delitos informáticos y que estén atentos sobre este tema.

Delitos Informaticos

Los delitos informáticos son aquellas actividades ilícitas que: (a) Se cometen mediante el uso de computadoras

delitos informaticos-semana 5 (tarea)

delitos informaticos.

ley colombiana que castiga a las personas que comente delitos informaticos.

consejos y recomendaciones.

LOS DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD, Y LA DISPONIBILIDAD DE...

*DERECHO INFORMATICO

Derecho informatico

Habla estrictamente de la Conferencia de Budapest sobre la Cibercriminalidady sus 5 primeros articulos

DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD Y LA DISPONIBILIDAD DE DATOS

Contiene concepto sobre los delitos informaticos, las caracteristicas y su regulacion

Erika folleto

trabajo de tecnología en el cual se encenta información relacionada sobre los delitos informáticos y del cual se puede tener conocimiento y precaución para no incurrir en esta clase de delitos penales

La actualidad más candente (16)

LOS DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD, Y LA DISPONIBILIDAD DE...

LOS DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD, Y LA DISPONIBILIDAD DE...

DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD Y LA DISPONIBILIDAD DE DATOS

DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD Y LA DISPONIBILIDAD DE DATOS

Destacado

BM Training Bangalore

Our training program is very much mixed both practical and live examples. Our trainers are well experienced and limiting the batch members to give better knowledge to our students.

Dive into SObjectizer 5.5. Ninth Part: Message Chains

The next part of "Dive into SObjectizer-5.5" serie. This part introduces message chains. Message chains allows to use CSP-like concurrency in C++.

Bitacora Económica Febrero 2016

Publicación mensual de FENALCO Presidencia Nacional en la que se realiza el análisis del comportamiento y las tendencias del comercio minorista en Colombia.

Performance tuning for software raid6 driver in linux

This white paper talks about multiple performance tuning parameters available for software RAID6 driver in Linux. It helps us understand and optimize these tunables. With improved RAID6 driver architecture in Linux Kernel 3.16.4, it explains how we can achieve similar per data disk performance corresponding to RAID0 driver.

Vadītāju slēgumi

Virknes, paralēlais, jauktais, tilta slēgums: prezentācija Jelgavas Vakara (maiņu) vidusskolas skolēniem

Strobe estudios observacionales revision

gUIA PARA REVISAR LA CALIDAD DE ESTUDIOS OBSERVACIONALES- STROB

Destacado (14)

Bus30104 intro to biz assignment business plan sept 2015

Bus30104 intro to biz assignment business plan sept 2015

Dive into SObjectizer 5.5. Ninth Part: Message Chains

Dive into SObjectizer 5.5. Ninth Part: Message Chains

Performance tuning for software raid6 driver in linux

Performance tuning for software raid6 driver in linux

Similar a Folleto 2

Delitos informáticos

Es un folleto en el que se habla un poco de delitos informáticos, sus generalidades.

Keibis Vargas - Aplicación de la ley contra delitos informáticos en el Sector...

La Ley Contra Delitos Informáticos en el Sector Privado (LISIP) es una ley que regula la responsabilidad penal de las empresas privadas en caso de que se cometan delitos informáticos que causen pérdidas o problemas económicos . La ley pretende proteger a los usuarios y consumidores de los efectos negativos del uso indebido de las tecnologías de información y comunicación (TIC) por parte de empresas privadas.

RODRIGUEZ VERDE, MARIESTHER - DELITOS INFORMÁTICOSACTIVIDAD 4- INFORMATICA NI...

Presentación sobre: Los delitos informáticos. Aplicación de la ley contra delitos informáticos en los sitios de trabajo. Caso de estudio. Institución Educativa.

"Aplicación de la Ley Especial Contra Delitos Informáticos en los sitios de...

"Aplicación de la Ley Especial Contra Delitos Informáticos en los sitios de...AlejandroVelasquez63520

Delitos informáticos Similar a Folleto 2 (20)

Keibis Vargas - Aplicación de la ley contra delitos informáticos en el Sector...

Keibis Vargas - Aplicación de la ley contra delitos informáticos en el Sector...

RODRIGUEZ VERDE, MARIESTHER - DELITOS INFORMÁTICOSACTIVIDAD 4- INFORMATICA NI...

RODRIGUEZ VERDE, MARIESTHER - DELITOS INFORMÁTICOSACTIVIDAD 4- INFORMATICA NI...

Ensayo sobre cibercrimen en el perú y la técnica legislativa utilizada en mat...

Ensayo sobre cibercrimen en el perú y la técnica legislativa utilizada en mat...

"Aplicación de la Ley Especial Contra Delitos Informáticos en los sitios de...

"Aplicación de la Ley Especial Contra Delitos Informáticos en los sitios de...

Último

Clases de Informática primaria para niños de colegios católicos

Breve explicación sobre algunas herramientas informáticas

5 CRITERIOS PARA EL DISEÑO DE DIAGRAMAS DE FLUJO.pptx

5 CRITERIOS PARA EL DISEÑO DE DIAGRAMAS DE FLUJO

WordPress training basics - básicos de cómo enseñar WordPress

Básicos de cómo enseñar WordPress de manera correcta, no como a cada uno le parezca.

Biografía Eugenio Díaz Castro su vida y su libros

biografía de eugenio diaz castro la vida y sus obras literarias que lo llevaron ala fama

Último (14)

Clases de Informática primaria para niños de colegios católicos

Clases de Informática primaria para niños de colegios católicos

5 CRITERIOS PARA EL DISEÑO DE DIAGRAMAS DE FLUJO.pptx

5 CRITERIOS PARA EL DISEÑO DE DIAGRAMAS DE FLUJO.pptx

WordPress training basics - básicos de cómo enseñar WordPress

WordPress training basics - básicos de cómo enseñar WordPress

Estructuras b-sicas_ conceptos b-sicos de programaci-n.pdf

Estructuras b-sicas_ conceptos b-sicos de programaci-n.pdf

10. Táctica y Estrategia en Fútbol autor Oscar Milton Rivas (1).pdf

10. Táctica y Estrategia en Fútbol autor Oscar Milton Rivas (1).pdf

derecho penal busqueda de pruebas en el derecho penal peruano latinoamericano

derecho penal busqueda de pruebas en el derecho penal peruano latinoamericano

Folleto 2

- 1. ¿Qué son los delitos informáticos? Los actos dirigidos contra la confidencialidad, la integridad y la disponibilidad de los sistemas informáticos, redes y datos informáticos, así como el abuso de dichos sistemas, redes y datos. Lina Vanessa Pinzón Contreras 10-02 2016 NECESIDAD DE FORMACION AL RESPECTO: Todas las personas que tienen acceso al internet tienen la necesidad de aprender y practicar algunas recomendaciones de manera segura para tener un buen acceso a internet. Las personas deben saber las consecuencias del mal uso del internet, para que no sean victimas de estas redes. Tambien los resultados que trae ser complice de estos delitos es muy grave y trae grandes penas. CONSEJOS Y RECOMENDACIONES: -No compartir con otras personas la clave de seguridad para acceder a páginas webs para evitar que pueda ser suplantado por otra persona. ¡DELITOS INFORMATICOS! -No aceptar ni divulgar los sitios virtuales que promueven la autodestrucción, la xenofobia, la exclusión, la pornografía de menores, la trata de personas, la intolerancia o cualquier actividad al margen de la ley. -Denunciar las páginas que cometan delitos informáticos. -Tener cuidado con las personas que se conozcan por el ambiente tecnológico y no dar información personal. -.Aprender a reconocer las páginas seguras, para no caer en trampas. - No guardar contraseñas en computadores públicos para evitar las estafas y el robo de la identificación.

- 2. ALGNUNOS DELITOS INFORMATICOS: -Artículo 269A: ACCESO ABUSIVO A UN SISTEMA INFORMÁTICO. El que, sin autorización o por fuera de lo acordado. - Artículo 269B: OBSTACULIZACIÓN ILEGÍTIMA DE SISTEMA INFORMÁTICO O RED DE TELECOMUNICACIÓN. El que, sin estar facultado para ello. - Artículo 269C: INTERCEPTACIÓN DE DATOS INFORMÁTICOS. El que, sin orden judicial previa. - Artículo 269D: DAÑO INFORMÁTICO. El que, sin estar facultado para ello. - Artículo 269E: USO DE SOFTWARE MALICIOSO. El que, sin estar facultado para ello. - Artículo 269F: VIOLACIÓN DE DATOS PERSONALES. El que, sin estar facultado para ello. - Artículo 269G: SUPLANTACIÓN DE SITIOS WEB PARA CAPTURAR DATOS PERSONALES. El que con objeto ilícito y sin estar facultado para ello. -ARTíCULO 269H: CIRCUNSTANCIAS DE AGRAVACiÓN PUNITIVA. - ARTíCULO 2691: HURTO POR MEDIOS INFORMÁTICOS y SEMEJANTES: El que, superando medidas de seguridad informáticas. ARTíCULO 269J: TRANSFERENCIA NO CONSENTIDA DE ACTIVOS: El que, con ánimo de lucro y valiéndose de alguna manipulación informática o artificio semejante, LEY COLOMBIANA SOBRE LOS DELITOS INFORMATICOS: “La Ley 1273 de 2009 creó nuevos tipos penales relacionados con delitos informáticos y la protección de la información y de los datos con penas de prisión de hasta 120 meses y multas de hasta 1500 salarios mínimos legales mensuales vigentes” El 5 de enero de 2009, el Congreso de la República de Colombia promulgó la Ley 1273 “Por medio del cual se modifica el Código Penal, se crea un nuevo bien jurídico tutelado – denominado “De la Protección de la información y de los datos”- y se preservan integralmente los sistemas que utilicen las tecnologías de la información y las comunicaciones, entre otras