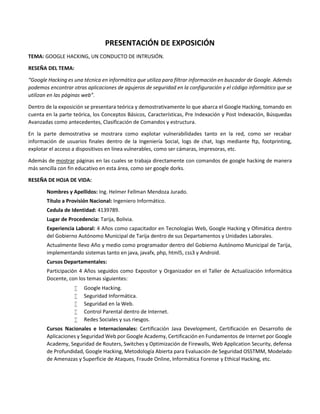

El documento presenta una exposición sobre google hacking como técnica para filtrar información en buscadores y explorar vulnerabilidades en la red. Se aborda tanto la teoría, incluyendo conceptos y búsquedas avanzadas, como demostraciones prácticas de explotación de vulnerabilidades y herramientas educativas como google dorks. Además, se detalla la hoja de vida del expositor, Ing. Helmer Fellman, con experiencia en tecnologías web y seguridad informática.