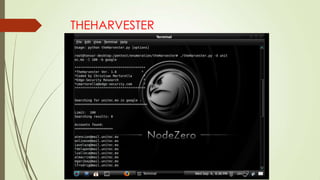

El documento habla sobre la recopilación de información, que es la primera fase de la evaluación de seguridad y se centra en recopilar tanta información como sea posible sobre una aplicación web. Explica que existen dos tipos de recopilación: activa y pasiva. También menciona algunas herramientas como TheHarvester y Maltego que pueden usarse para recopilar información como correos electrónicos, nombres de usuario, subdominios y relaciones entre dominios y nombres DNS.