Informe de incidente ciberseguridad Superintendencia Notariado

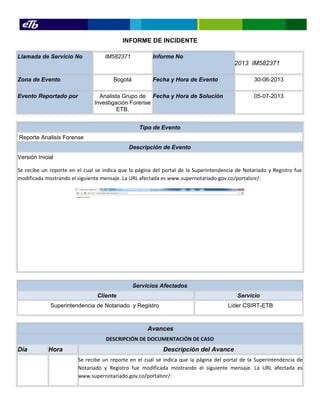

- 1. INFORME DE INCIDENTE Llamada de Servicio No IM582371 Informe No 2013 IM582371 Zona de Evento Bogotá Fecha y Hora de Evento 30-06-2013 Evento Reportado por Analista Grupo de Investigación Forense ETB. Fecha y Hora de Solución 05-07-2013 Tipo de Evento Reporte Analisis Forense Descripción de Evento Versión Inicial Se recibe un reporte en el cual se indica que la página del portal de la Superintendencia de Notariado y Registro fue modificada mostrando el siguiente mensaje. La URL afectada es www.supernotariado.gov.co/portalsnr/: Avances DESCRIPCIÓN DE DOCUMENTACIÓN DE CASO Día Hora Descripción del Avance Se recibe un reporte en el cual se indica que la página del portal de la Superintendencia de Notariado y Registro fue modificada mostrando el siguiente mensaje. La URL afectada es www.supernotariado.gov.co/portalsnr/: Servicios Afectados Cliente Servicio Superintendencia de Notariado y Registro Líder CSIRT-ETB

- 2. Levantamiento de la evidencia Se inicia el levantamiento de la evidencia con la extracción de los siguientes datos: - Log de acceso del sitio atacado del 30 de Junio de 2013 - Log de errores del sitio atacado del 30 de Junio de 2013. - Archivo copia de los archivos subidos al servidor. Análisis del caso Al realizar la búsqueda de los archives creados y modificados en el último día se encuentran los siguientes archivos: r57.php File: `administrator/components/com_jinc/classes/graphics/tmp-upload-images/r57.php' Size: 104880 Blocks: 216 IO Block: 4096 regular file Device: fd08h/64776d Inode: 3644413 Links: 1 Access: (0644/-rw-r--r--) Uid: ( 508/usrnotariado) Gid: ( 509/notariado) Access: 2013-06-30 15:57:29.000000000 -0500 Modify: 2013-06-30 11:45:07.000000000 -0500 Change: 2013-06-30 11:45:07.000000000 -0500 j.php File: `administrator/components/com_jinc/classes/graphics/tmp-upload- images/j.php' Size: 68973 Blocks: 144 IO Block: 4096 regular file Device: fd08h/64776d Inode: 3644412 Links: 1 Access: (0644/-rw-r--r--) Uid: ( 508/usrnotariado) Gid: ( 509/notariado) Access: 2013-06-30 15:57:29.000000000 -0500 Modify: 2013-06-30 11:43:29.000000000 -0500 Change: 2013-06-30 11:43:29.000000000 -0500

- 3. Los cuales corresponden a webshells que permiten modificar el sitio y subir cualquier tipo de archivo a las carpetas del portal. Al revisar el index del sitio portalsnr se encontró que éste no había sido modificado, por este motivo se procedió a revisar los archivos que contienen la palabra “hack” dentro de todos los archivos del portal y se encontraron los siguientes: /htdocs/portalsnr/templates/uw_supernotariado/index.php:hacked by doom ! File: `/htdocs/portalsnr/templates/uw_supernotariado/index.php' Size: 16 Blocks: 16 IO Block: 4096 regular file Device: fd08h/64776d Inode: 8978753 Links: 1 Access: (0755/-rwxr-xr-x) Uid: ( 508/usrnotariado) Gid: ( 509/notariado) Access: 2013-06-30 16:23:04.000000000 -0500 Modify: 2013-05-11 09:44:32.000000000 -0500 Change: 2013-06-30 11:46:41.000000000 -0500 MD5: 161c131538701ba7e2696c4c1dab7762 index.php /htdocs/portalsnr/components/com_jinc/securimage/words/words.txt:hacked File: `words.txt' Size: 110907 Blocks: 240 IO Block: 4096 regular file Device: fd08h/64776d Inode: 5374191 Links: 1 Access: (0755/-rwxr-xr-x) Uid: ( 508/usrnotariado) Gid: ( 509/notariado) Access: 2013-06-30 17:11:40.000000000 -0500 Modify: 2011-11-16 11:28:41.000000000 -0500 Change: 2012-06-28 16:14:06.000000000 -0500 Se puede apreciar que el primer archivo está relacionado con las horas en las que aparecen los webshell en el servidor, y corresponde al template que usa joomla para la presentación de la página principal del sitio. Los siguientes fueron los elementos que fueron empujados al servidor el día 30 de junio a la hora del ataque. Se marcan los eventos relevantes y que tuvieron que ver con la subida de los webshell y la creación de los archivos. [seguridad@snrportal2 ~]$ grep POST access_log.30-06-2013 66.249.75.229 - - [30/Jun/2013:06:47:00 -0500] "GET /supernotariado/images/smilies/Normatividad/Circulares/2007/MODELO-MINUTA-PARA-ORIPS- CONT.SERVICIOS-POSTALES-2007.doc HTTP/1.1" 304 - ….

- 4. 85.108.101.191 - - [30/Jun/2013:11:43:28 -0500] "POST /portalsnr/administrator/components/com_jinc/classes/graphics/tmp-upload- images/sittir.php HTTP/1.1" 200 21912 85.108.101.191 - - [30/Jun/2013:11:45:05 -0500] "POST /portalsnr/administrator/components/com_jinc/classes/graphics/tmp-upload- images/sittir.php HTTP/1.1" 200 23711 85.108.101.191 - - [30/Jun/2013:11:45:22 -0500] "POST /portalsnr/administrator/components/com_jinc/classes/graphics/tmp-upload-images/r57.php HTTP/1.1" 200 31021 85.108.101.191 - - [30/Jun/2013:11:45:48 -0500] "POST /portalsnr/administrator/components/com_jinc/classes/graphics/tmp-upload- images/r57.php HTTP/1.1" 200 31306 85.108.101.191 - - [30/Jun/2013:11:46:02 -0500] "POST /portalsnr/administrator/components/com_jinc/classes/graphics/tmp-upload- images/r57.php HTTP/1.1" 200 6033 85.108.101.191 - - [30/Jun/2013:11:46:06 -0500] "POST /portalsnr/administrator/components/com_jinc/classes/graphics/tmp-upload-images/r57.php HTTP/1.1" 200 32252 85.108.101.191 - - [30/Jun/2013:11:46:12 -0500] "POST /portalsnr/administrator/components/com_jinc/classes/graphics/tmp-upload- images/r57.php HTTP/1.1" 200 7515 85.108.101.191 - - [30/Jun/2013:11:46:20 -0500] "POST /portalsnr/administrator/components/com_jinc/classes/graphics/tmp-upload-images/r57.php HTTP/1.1" 200 32443 85.108.101.191 - - [30/Jun/2013:11:46:32 -0500] "POST /portalsnr/administrator/components/com_jinc/classes/graphics/tmp-upload-images/r57.php HTTP/1.1" 200 6835 85.108.101.191 - - [30/Jun/2013:11:46:41 -0500] "POST /portalsnr/administrator/components/com_jinc/classes/graphics/tmp-upload-images/r57.php HTTP/1.1" 200 32443 65.55.213.39 - - [30/Jun/2013:13:45:49 -0500] "POST /portalsnr/ChatSNR/server.php?mp= HTTP/1.1" 200 2276 65.55.213.39 - - [30/Jun/2013:13:45:50 -0500] "POST /portalsnr/ChatSNR/server.php?mp= HTTP/1.1" 200 2276 …. 190.24.101.154 - - [30/Jun/2013:14:58:06 -0500] "POST /portalsnr/ChatSNR/server.php HTTP/1.1" 200 2264 186.43.107.42 - - [30/Jun/2013:15:20:29 -0500] "POST /portalsnr/ChatSNR/server.php HTTP/1.1" 200 2264 … 186.43.107.42 - - [30/Jun/2013:15:21:37 -0500] "POST /portalsnr/ChatSNR/server.php HTTP/1.1" 200 2264 [seguridad@snrportal2 ~]$ A partir de los anteriores registros se puede observar que el elemento que permitió subir los archivos webshell es /portalsnr/administrator/components/com_jinc/classes/graphics/tmp- upload-images/sittir.php y que fueron ejecutados desde la dirección IP 85.108.101.191. El detalle de la información de la dirección IP se encuentra en el Anexo 1. Resultados y conclusiones - A partir de la investigación se encontró que la página fue vulnerada a través de la inclusión remota de un archivo a través del componente com_jinc, el cual de acuerdo a la documentación es un plugin que permite administrar el calendario de eventos, y que permitió la subida de archivos webshell a través de los cuales se modificó la plantilla de la página principal del sitio.

- 5. - Se inicio la revisión para realizar las actualizaciones necesarias sobre el gestor de contenidos Joomla así como todos los componentes que están instalados a sus últimas versiones de tal manera que las vulnerabilidades que están presentes en el portal sean solventadas. - La información que se detectó en el portal que fue subida por parte de los atacantes fue eliminada como parte de la respuesta al incidente, sin embargo se está realizando una revisión profunda del sitio en búsqueda de archivos o condiciones anormales del portal que hubiesen podido darse como parte del ataque. - Por último se tomaron medidas correctivas como el cambio de las contraseñas de acceso a los gestores de contenido y bases de datos que hubiesen podido verse comprometidas en el ataque presentado. ANEXO 1. Información De Las Direcciones Ip Relacionadas Con El Ataque Dirección IP: 85.108.101.191 Origen: Turquía Registrar: RIPE (http://www.ripe.net//) % This is the RIPE Database query service. % The objects are in RPSL format. % % The RIPE Database is subject to Terms and Conditions. % See http://www.ripe.net/db/support/db-terms-conditions.pdf % Note: this output has been filtered. % To receive output for a database update, use the "-B" flag. % Information related to '85.108.0.0 - 85.108.255.255' inetnum: 85.108.0.0 - 85.108.255.255 netname: TurkTelekom descr: Turk Telekom ADSL-TT net country: tr admin-c: TTBA1-RIPE tech-c: TTBA1-RIPE status: ASSIGNED PA mnt-by: as9121-mnt source: RIPE #Filtered

- 6. role: TT Administrative Contact Role address: Turk Telekom Genel Mudurlugu phone: +90 312 555 1920 fax-no: +90 312 313 1924 admin-c: BADB3-RIPE tech-c: ZA66-RIPE tech-c: NO638-RIPE tech-c: SO351-RIPE nic-hdl: TTBA1-RIPE mnt-by: AS9121-MNT source: RIPE #Filtered % Information related to '85.108.0.0/17AS9121' route: 85.108.0.0/17 descr: TurkTelecom origin: AS9121 mnt-by: AS9121-MNT source: RIPE #Filtered % This query was served by the RIPE Database Query Service version 1.66.3 (WHOIS1) Definitivo Parcial Estado Actual: Solucionado Diagnostico y Solución: . Acciones de Mejora: Evento Atendido por: En la Cultura ETB, ¡Entendemos las necesidades de nuestros clientes y les ofrecemos soluciones integrales, buscando relaciones de largo plazo!

- 7. role: TT Administrative Contact Role address: Turk Telekom Genel Mudurlugu phone: +90 312 555 1920 fax-no: +90 312 313 1924 admin-c: BADB3-RIPE tech-c: ZA66-RIPE tech-c: NO638-RIPE tech-c: SO351-RIPE nic-hdl: TTBA1-RIPE mnt-by: AS9121-MNT source: RIPE #Filtered % Information related to '85.108.0.0/17AS9121' route: 85.108.0.0/17 descr: TurkTelecom origin: AS9121 mnt-by: AS9121-MNT source: RIPE #Filtered % This query was served by the RIPE Database Query Service version 1.66.3 (WHOIS1) Definitivo Parcial Estado Actual: Solucionado Diagnostico y Solución: . Acciones de Mejora: Evento Atendido por: En la Cultura ETB, ¡Entendemos las necesidades de nuestros clientes y les ofrecemos soluciones integrales, buscando relaciones de largo plazo!