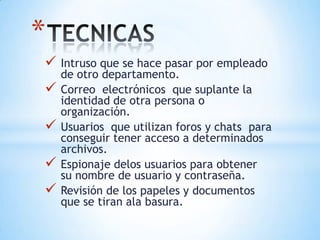

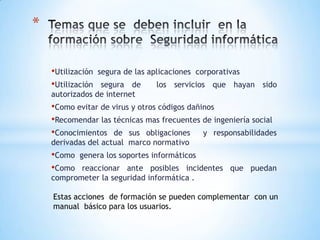

Este documento resume las técnicas de ingeniería social utilizadas por intrusos para extraer información de sistemas informáticos, incluyendo hacerse pasar por otro empleado, enviar correos electrónicos falsos, y usar foros en línea para obtener acceso. También discute la importancia de capacitar a los usuarios sobre políticas de seguridad y protección de datos personales, y recomienda técnicas para prevenir ingeniería social.