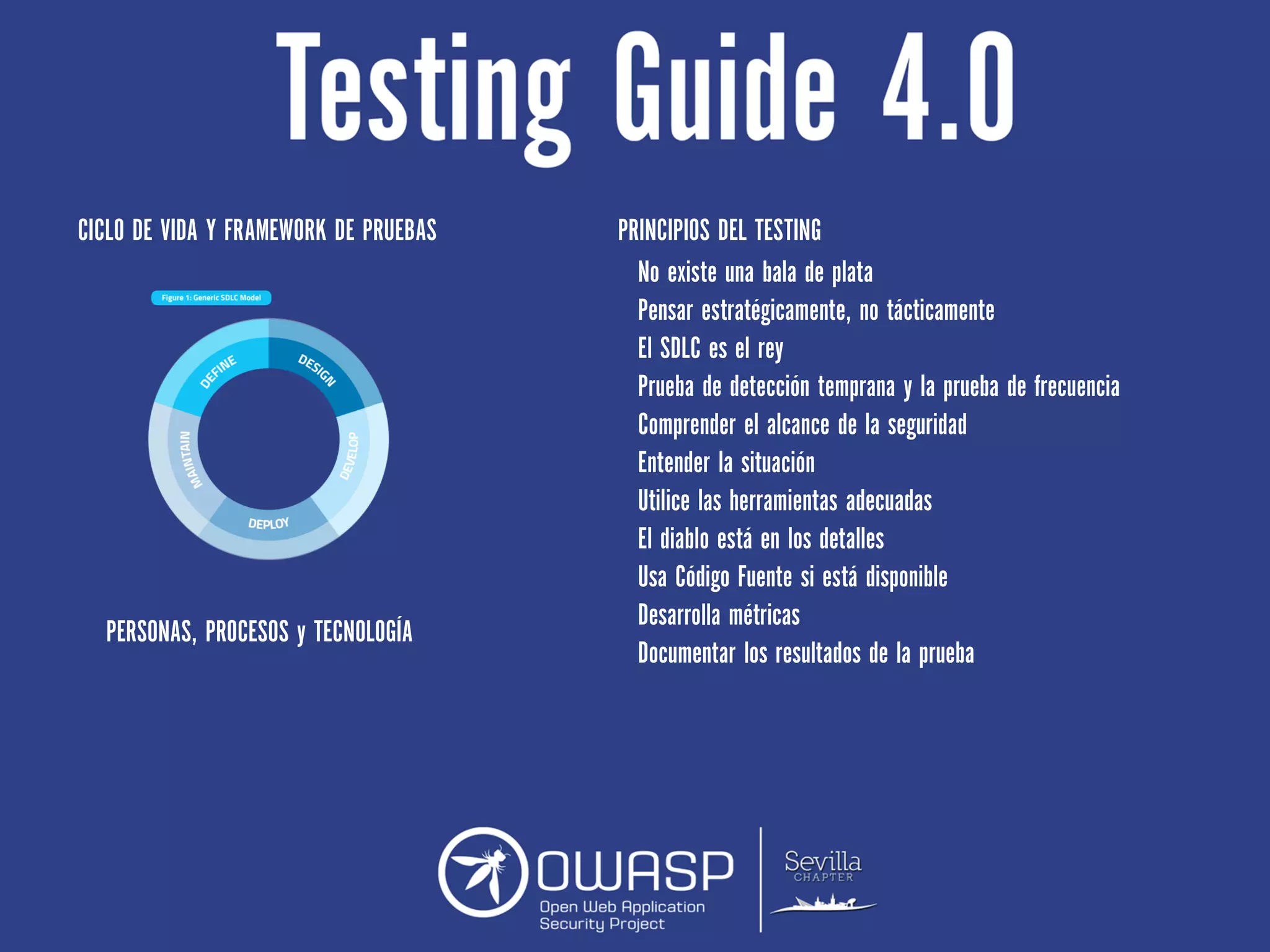

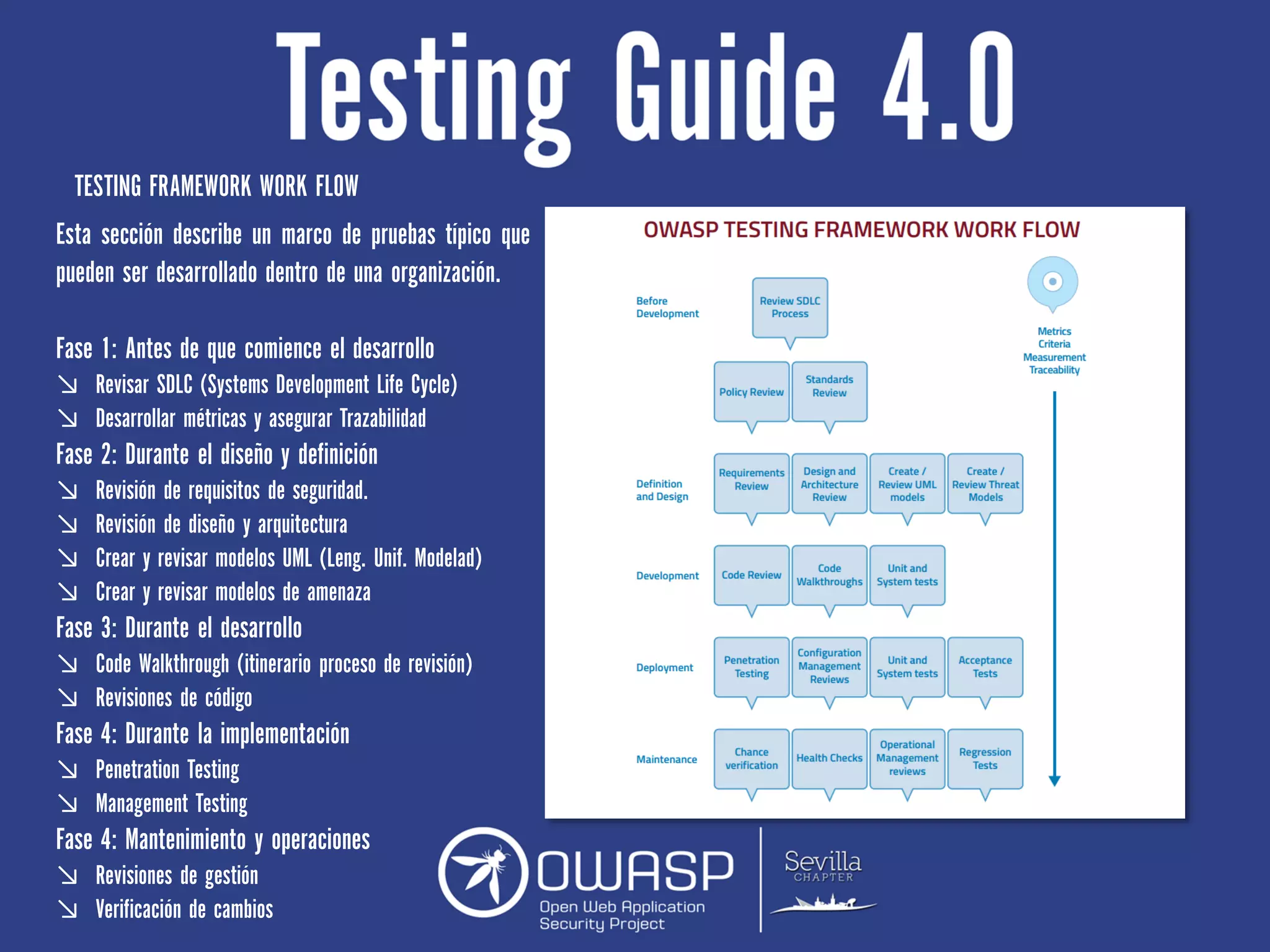

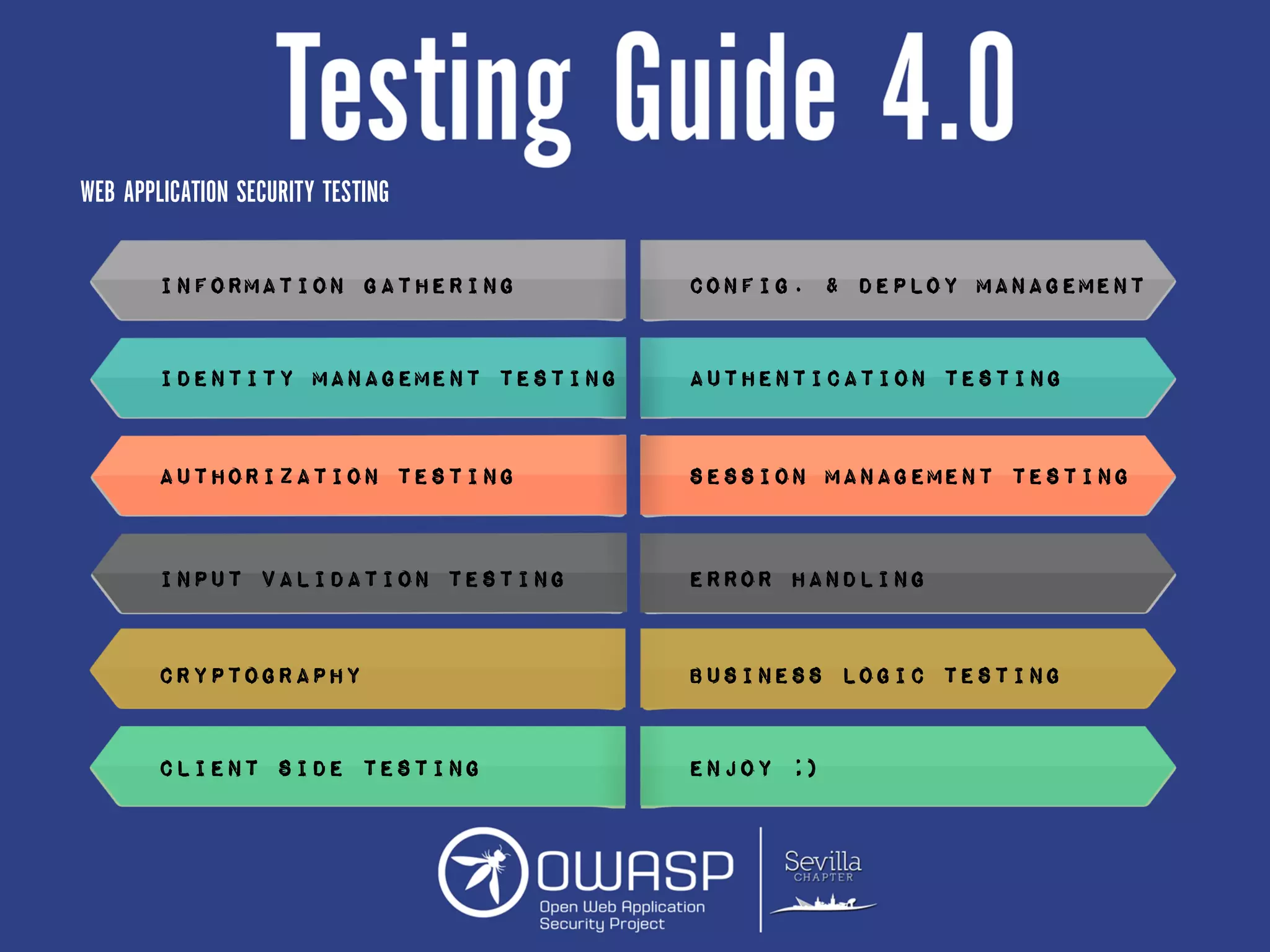

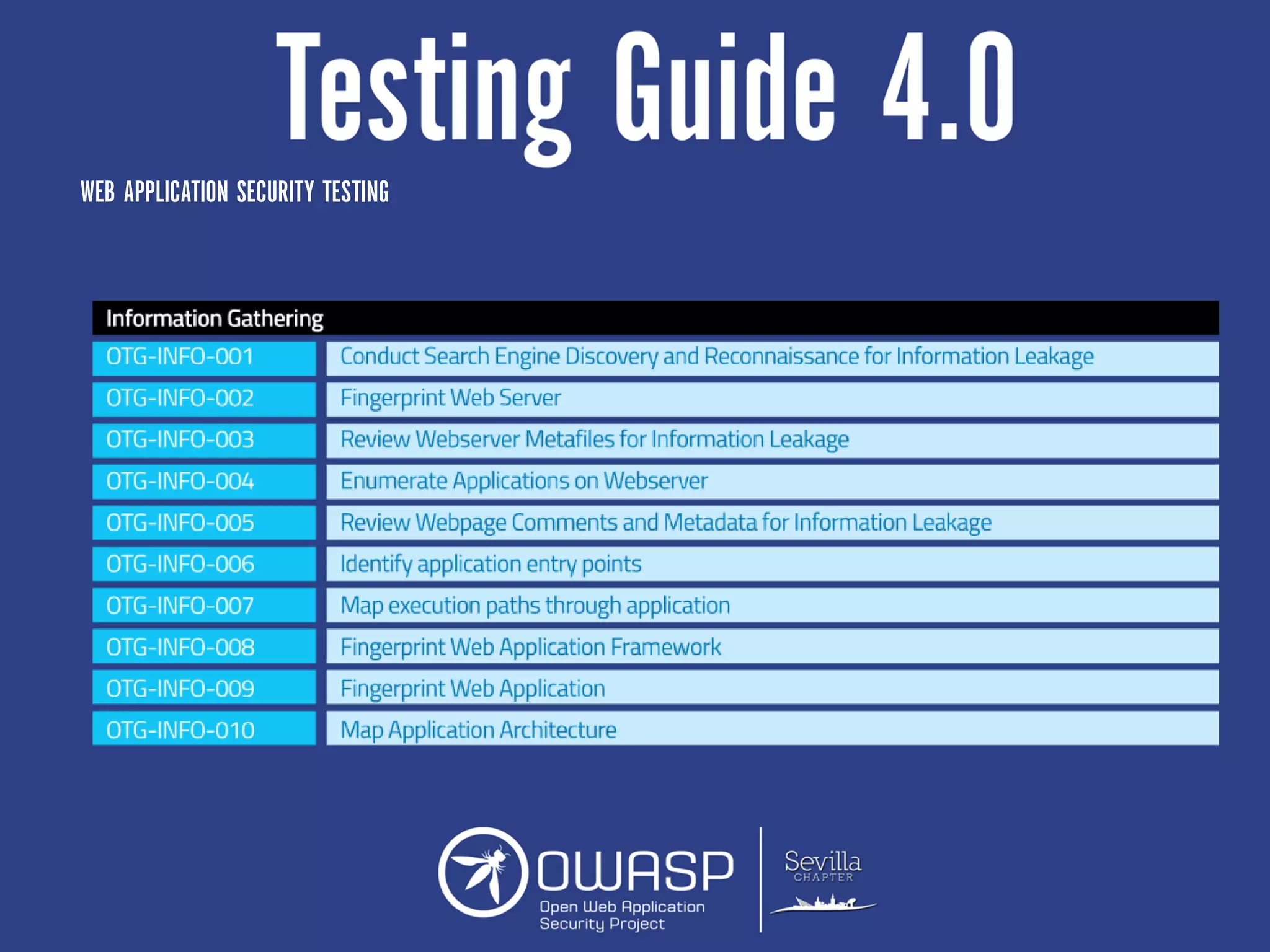

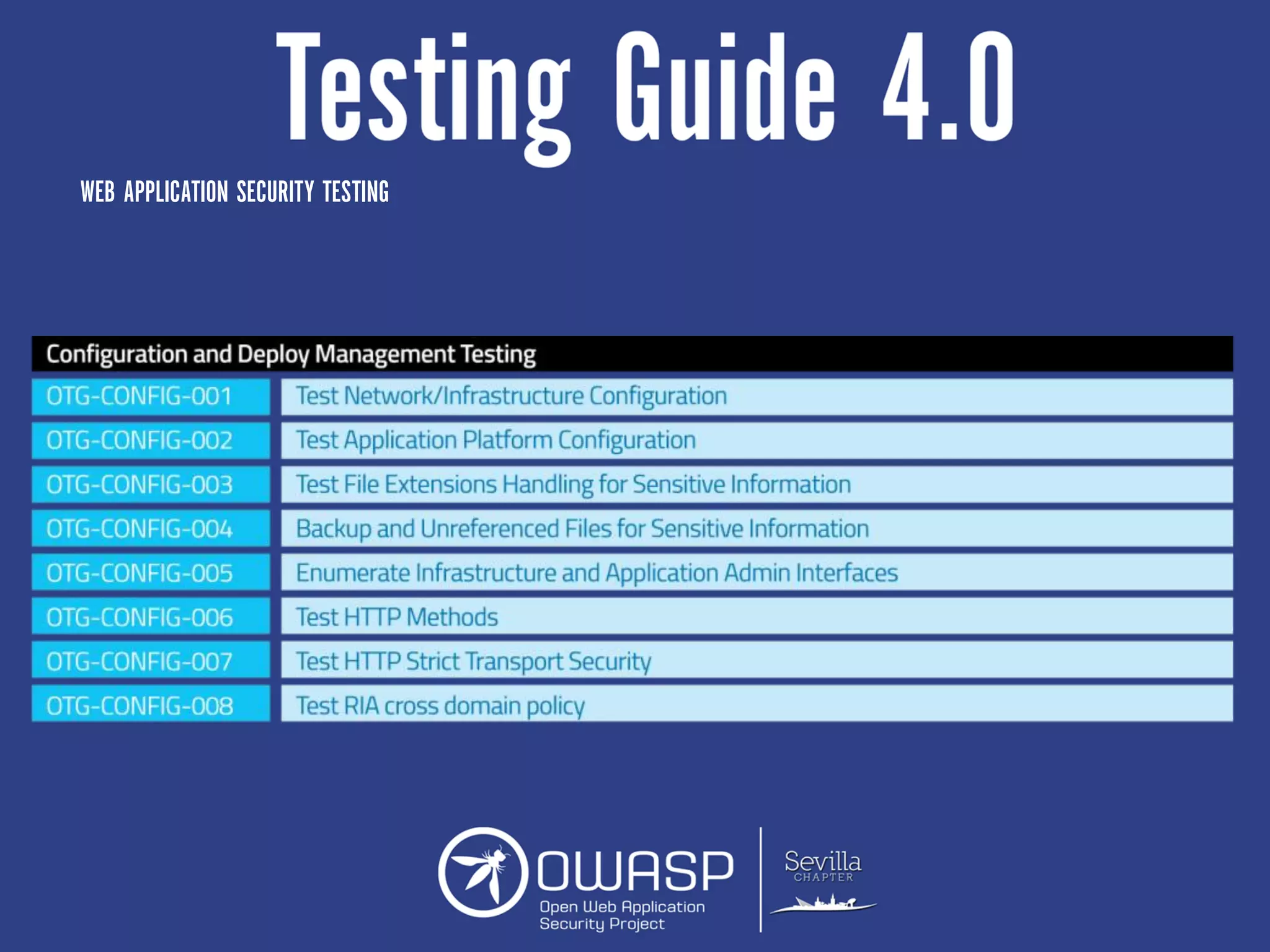

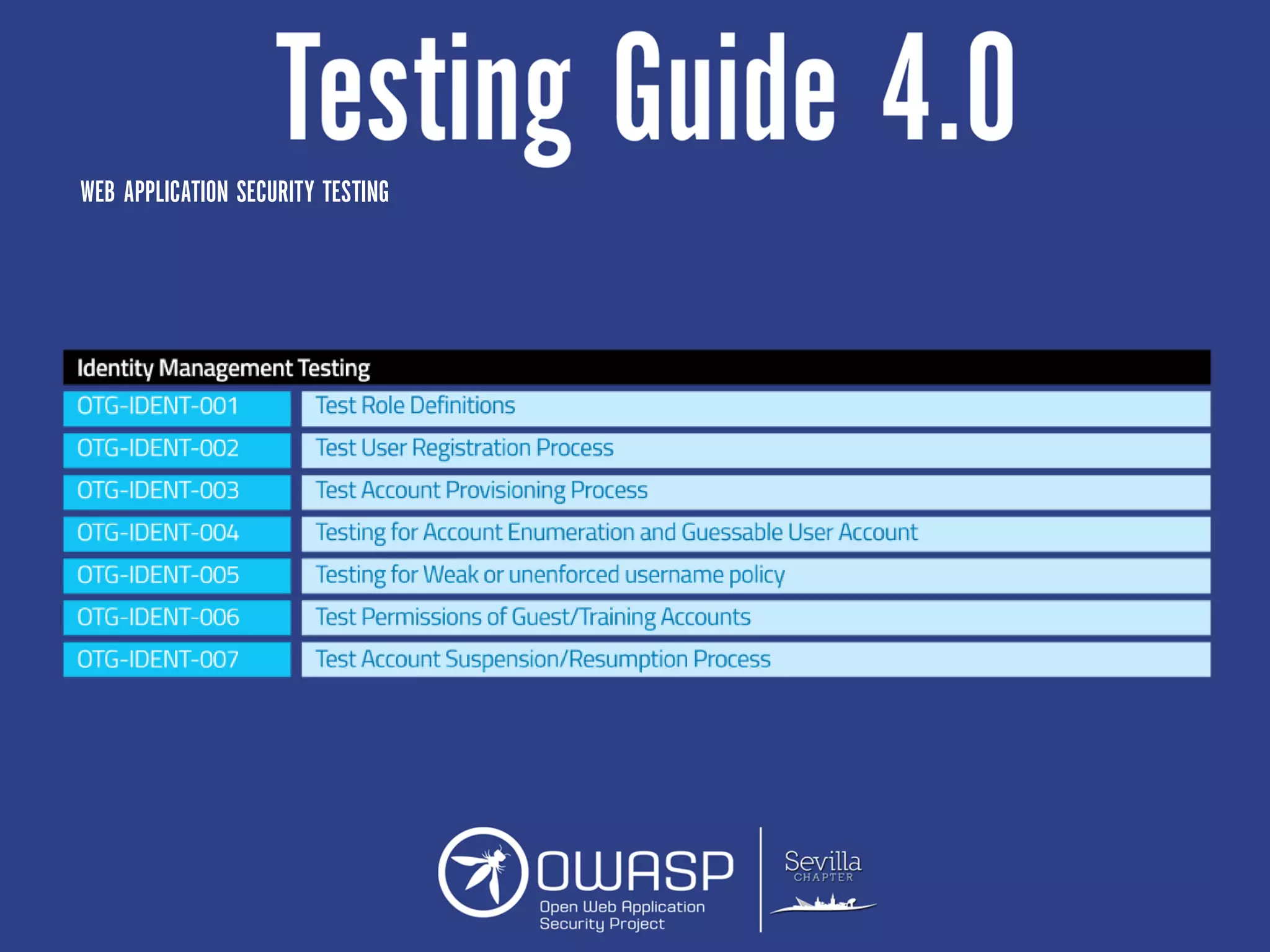

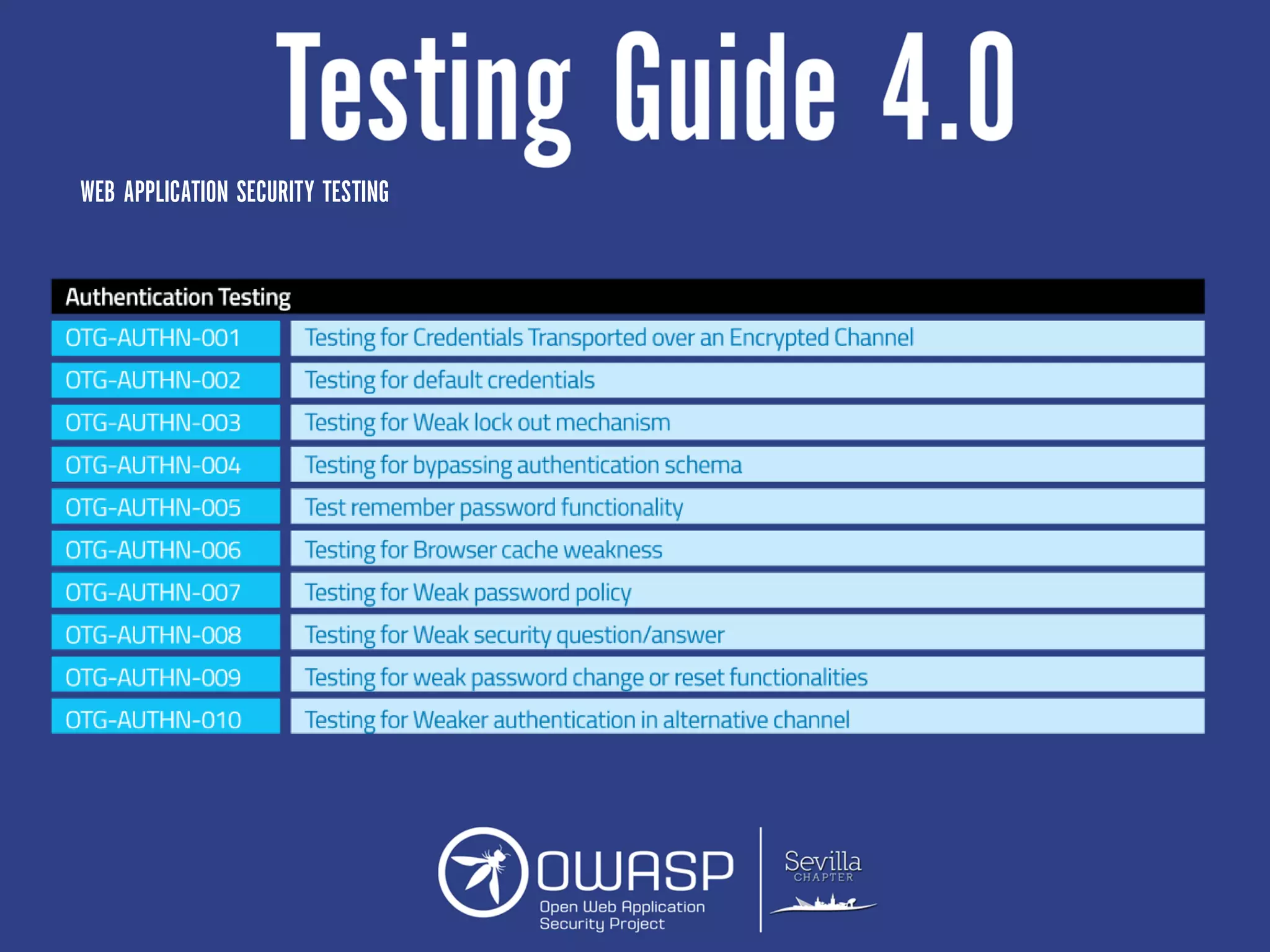

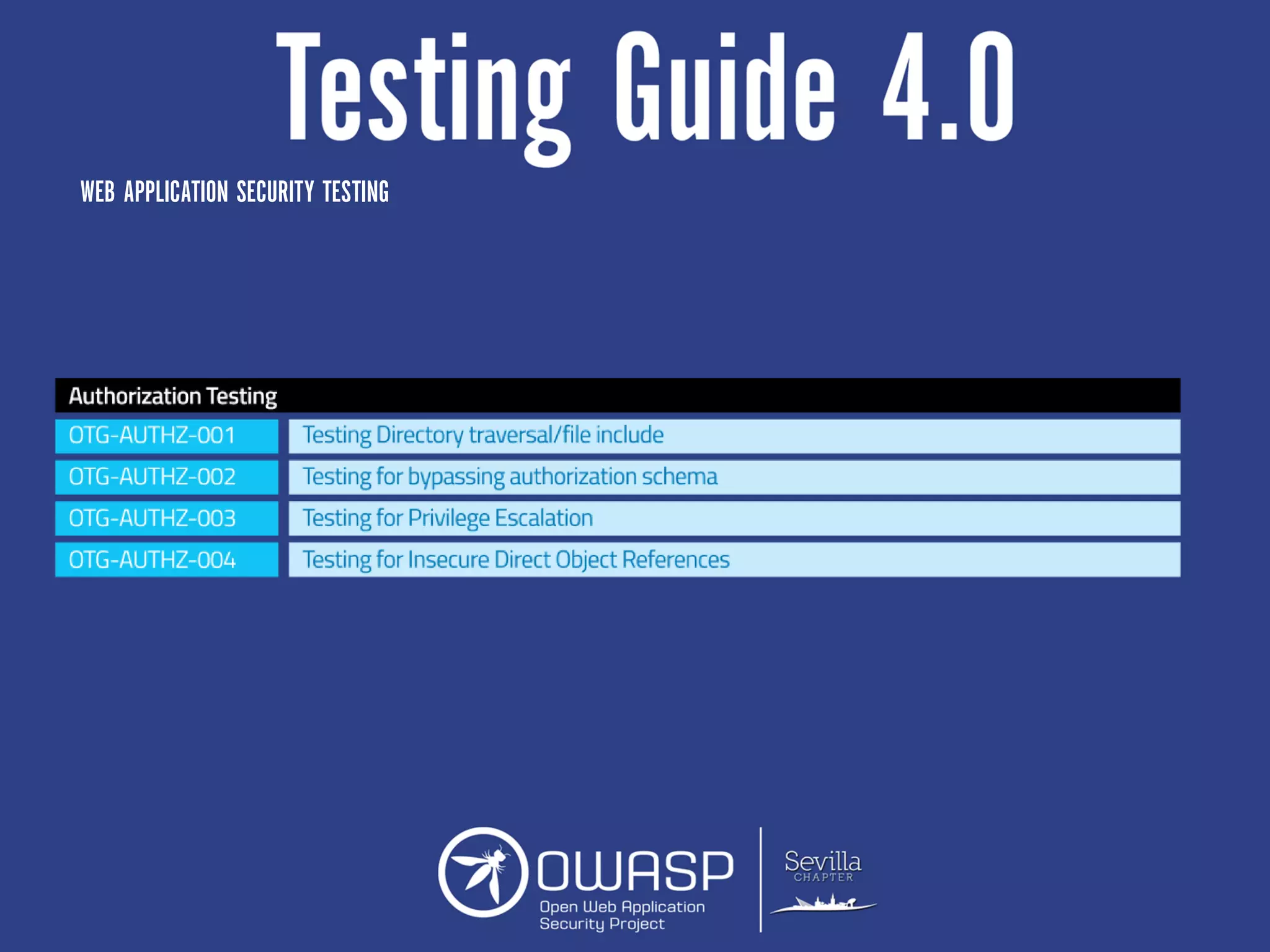

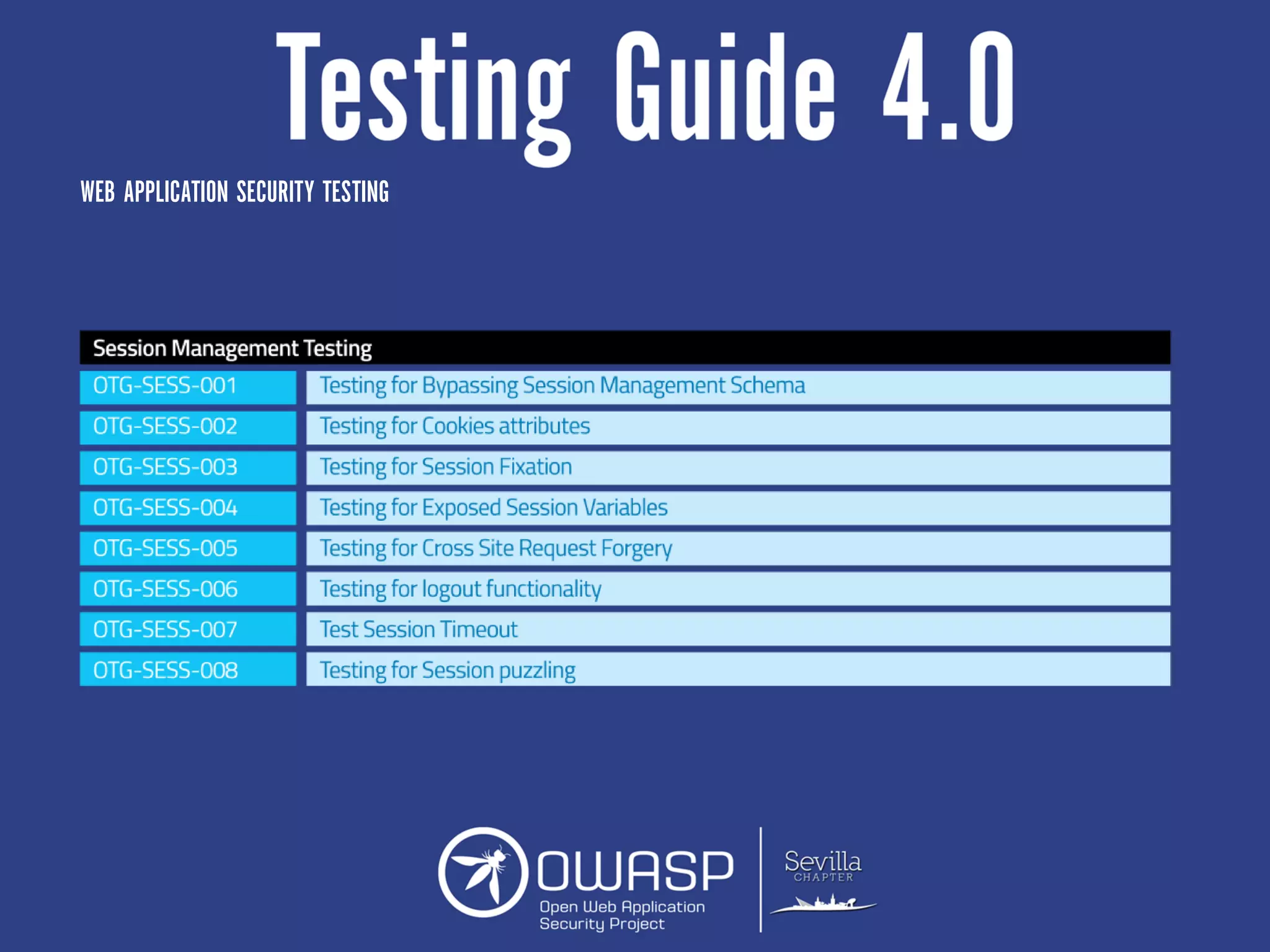

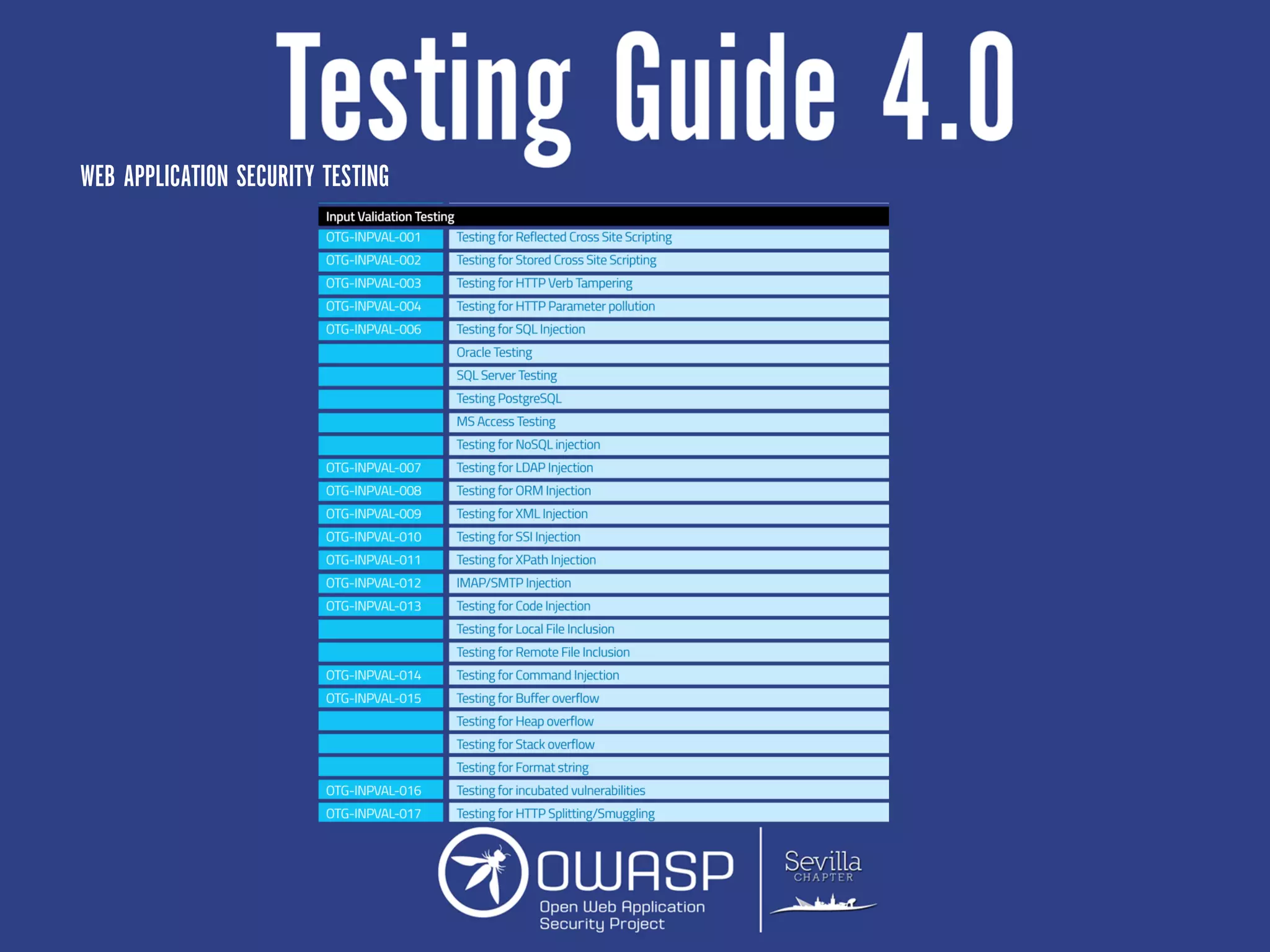

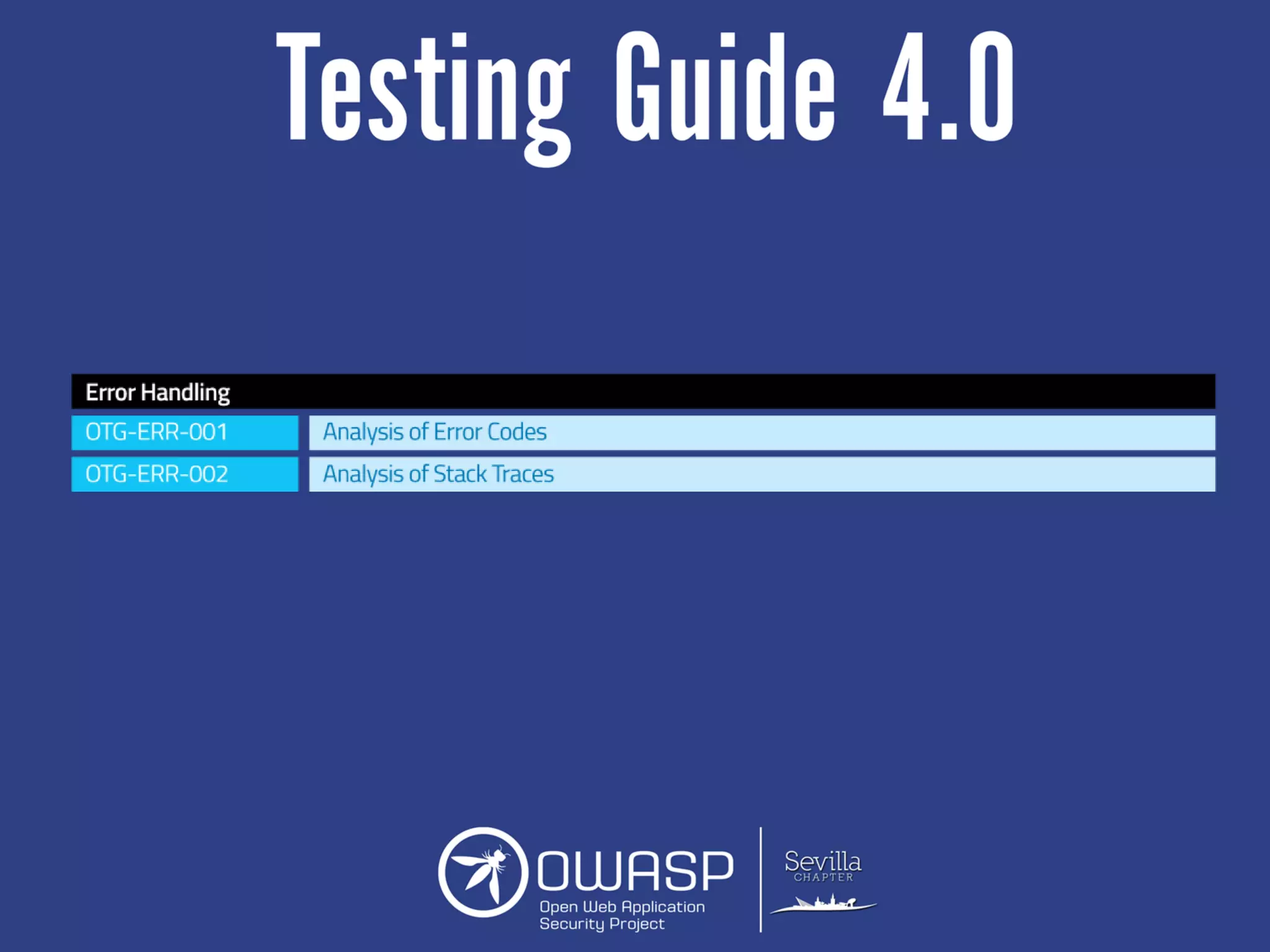

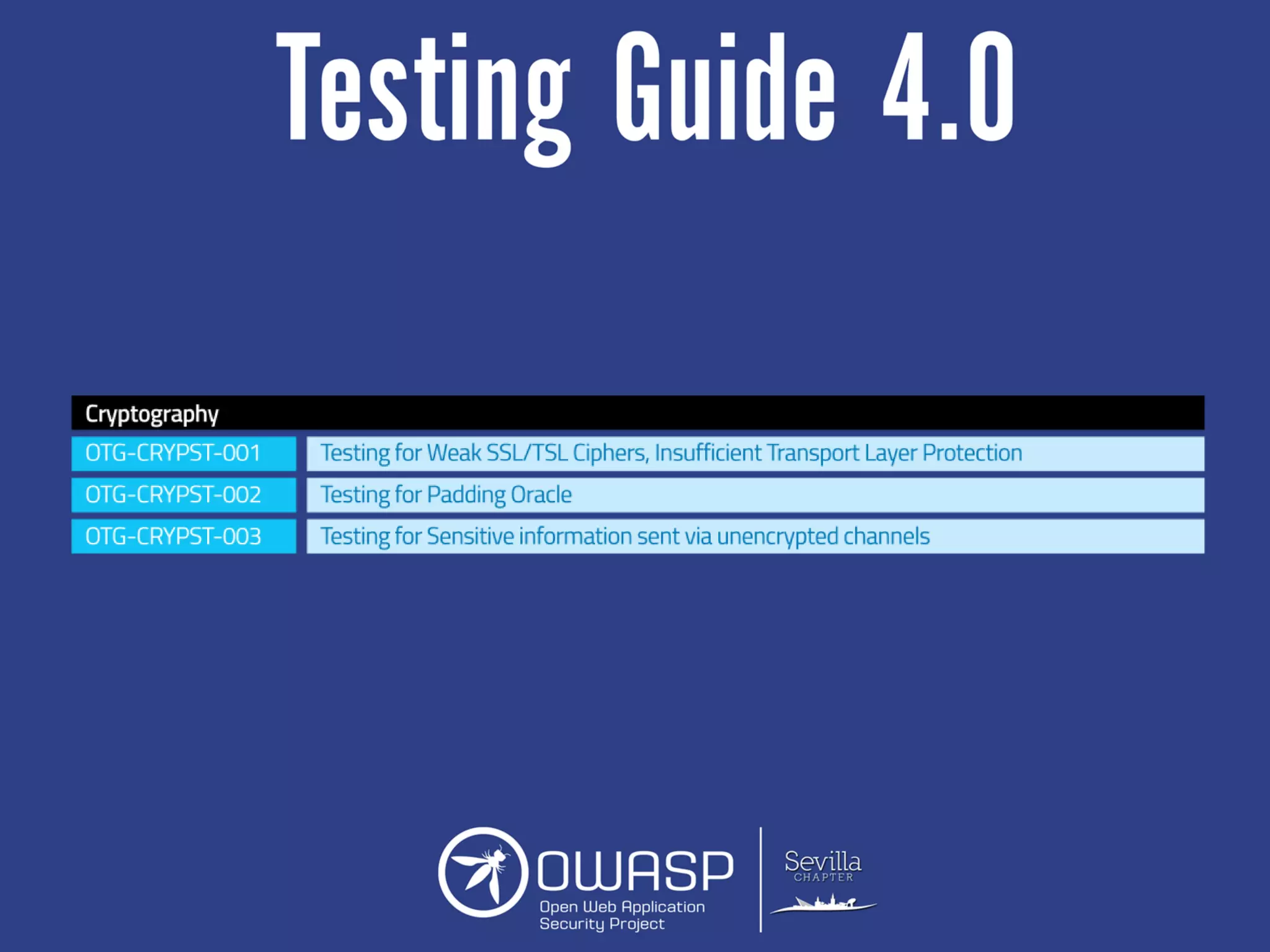

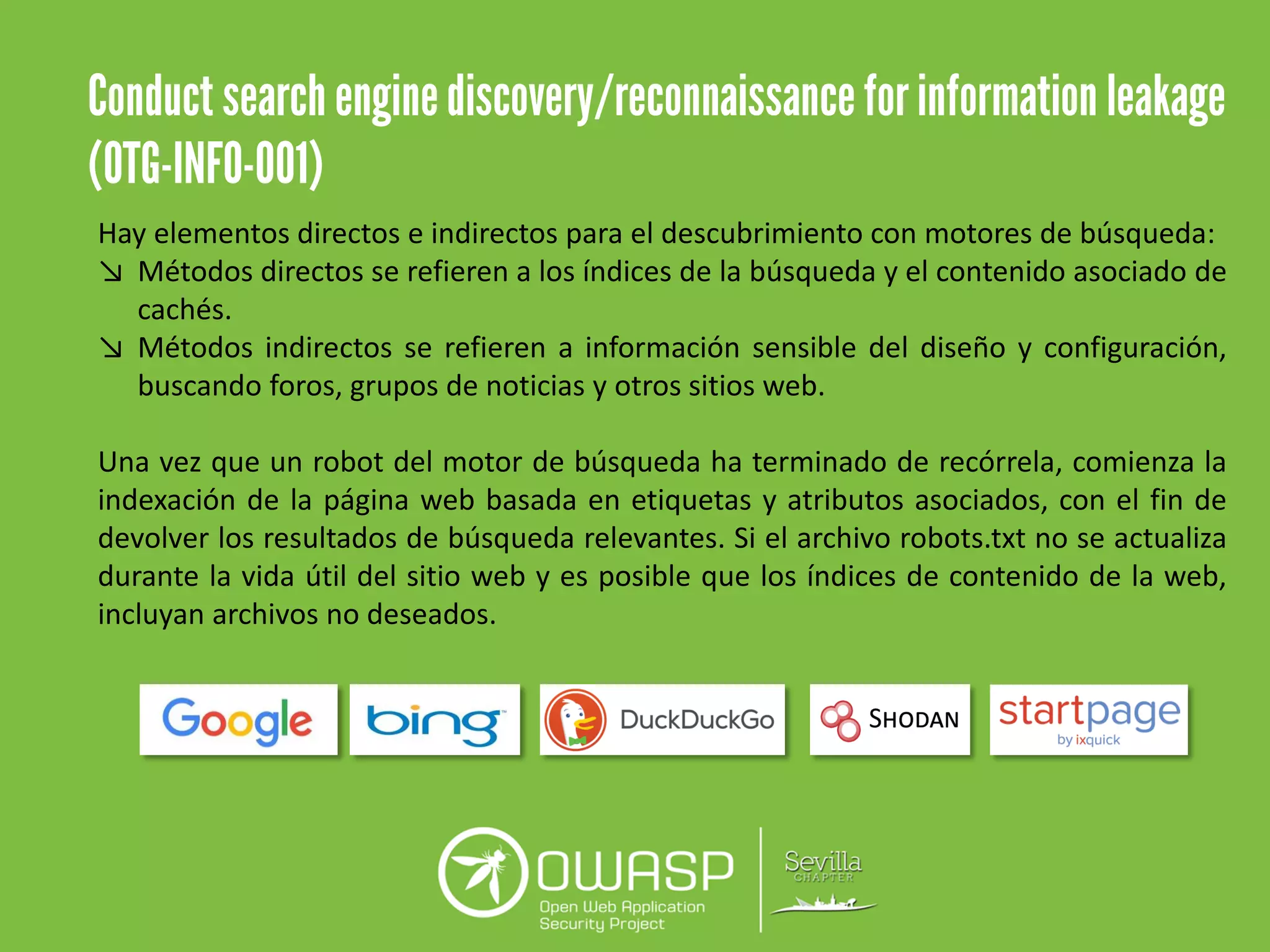

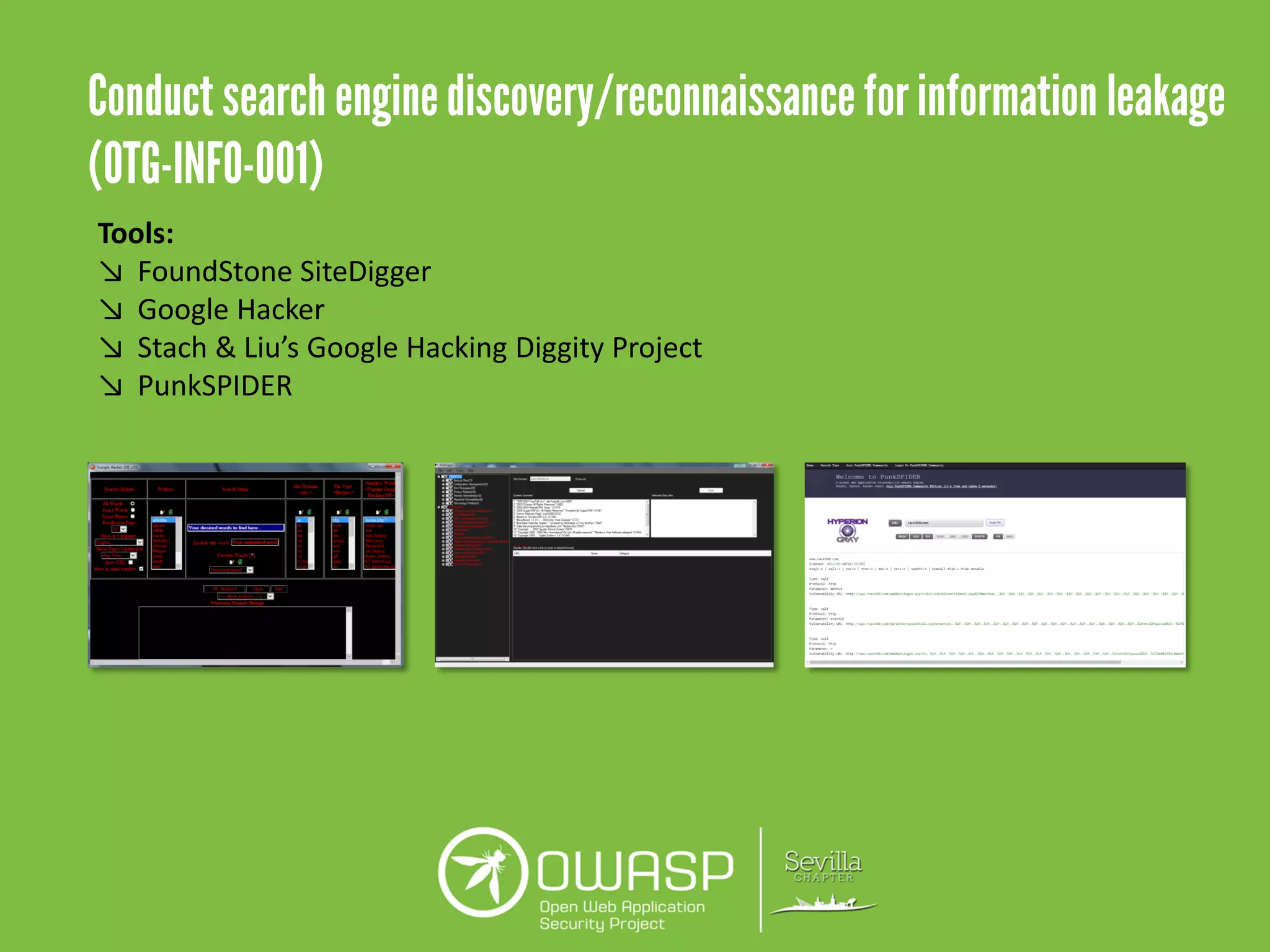

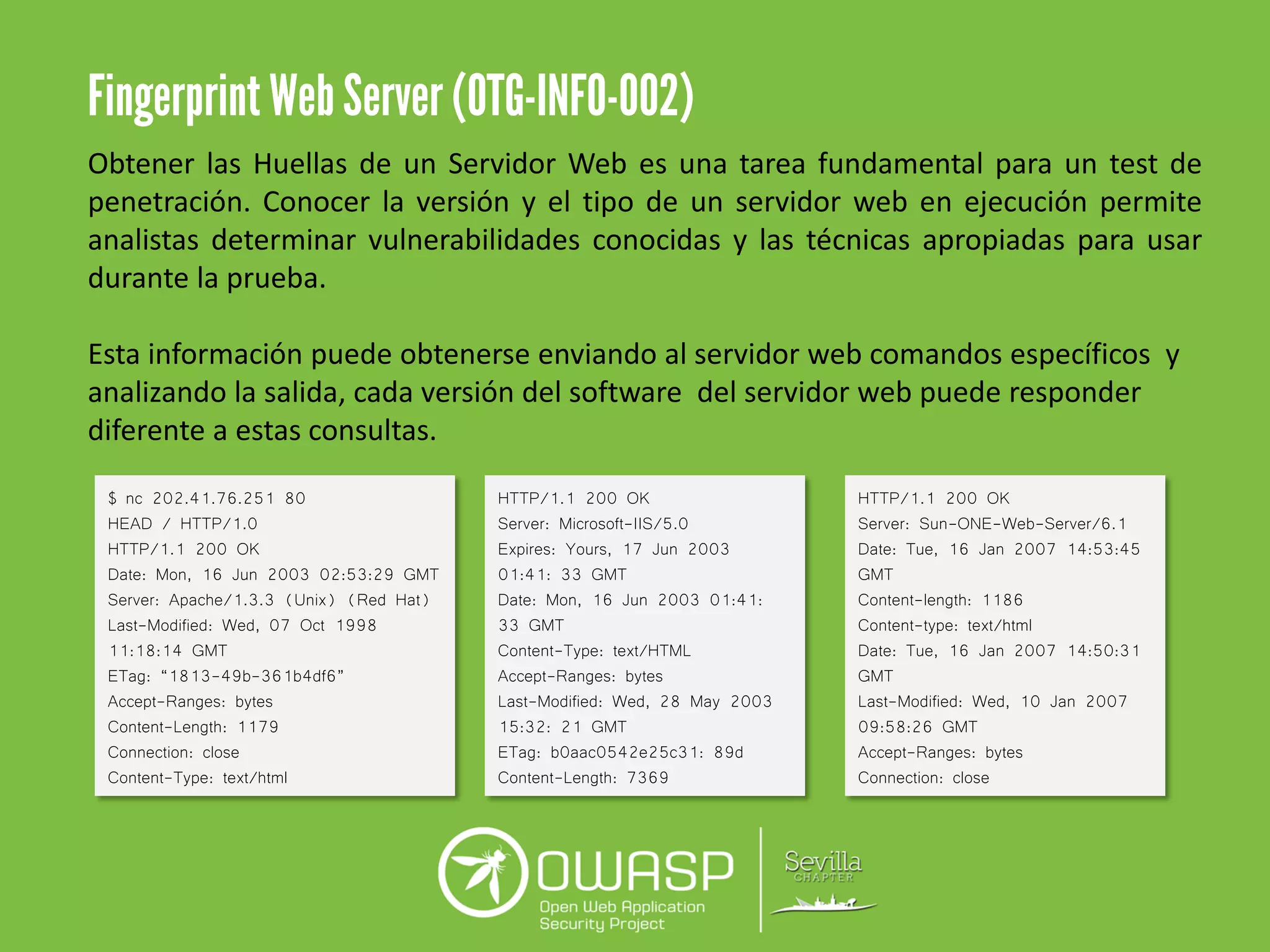

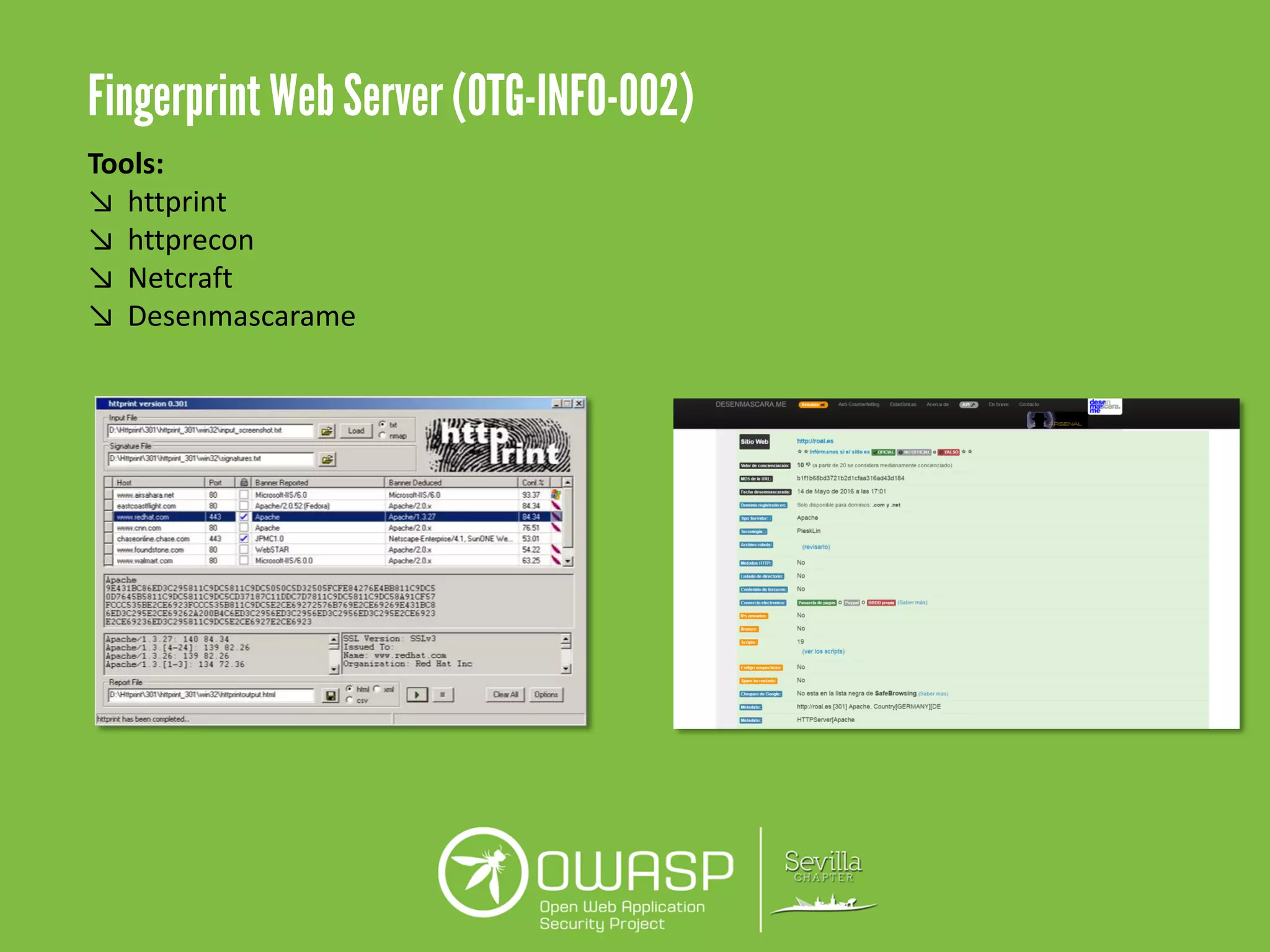

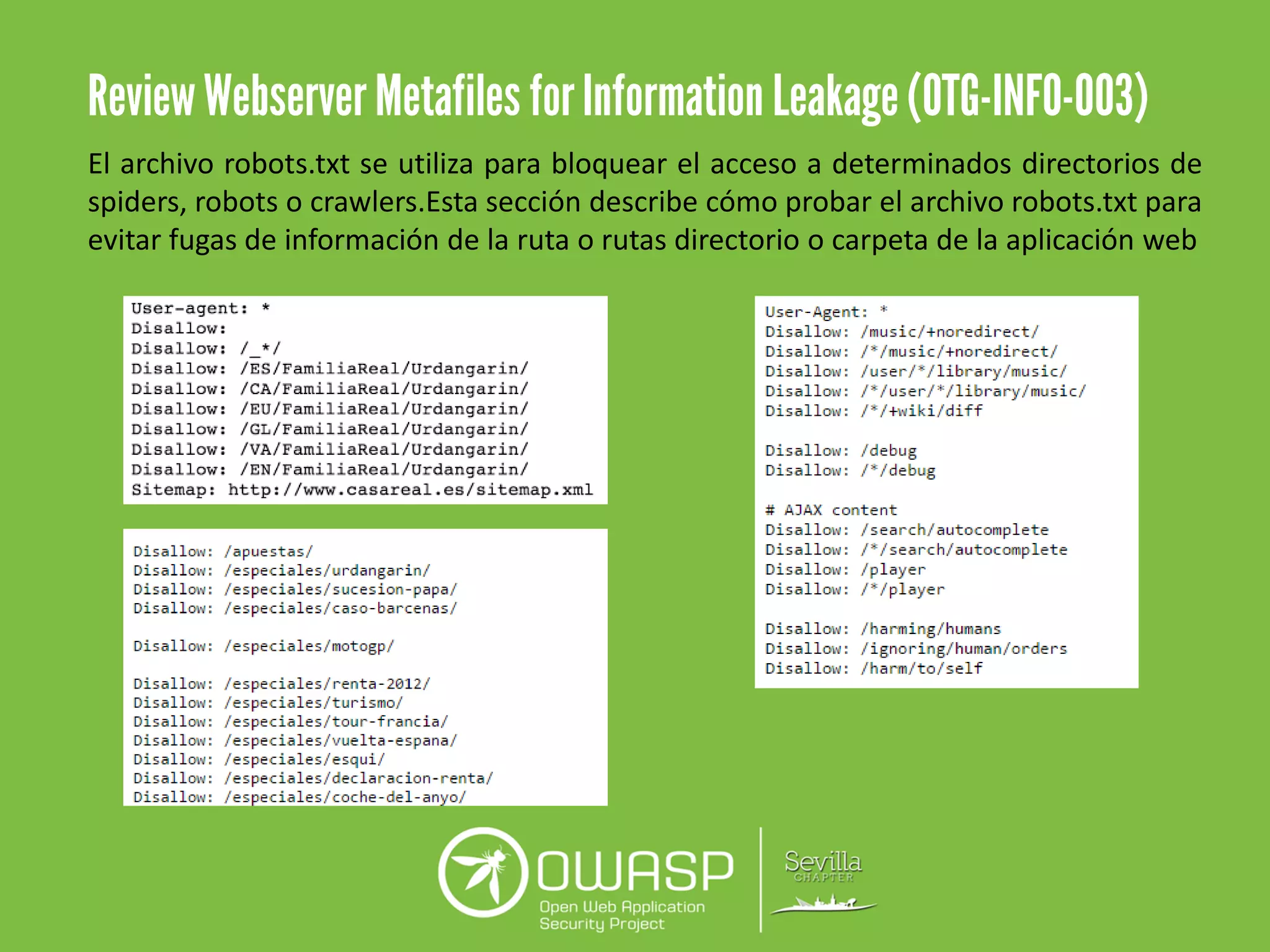

Este documento presenta una metodología para realizar auditorías de seguridad en aplicaciones web a través de diferentes etapas del ciclo de vida del desarrollo. Propone un marco de pruebas con fases que incluyen revisión de requisitos, diseño, código, implementación y mantenimiento. También describe elementos clave para realizar pruebas de seguridad web como recolección de información, validación de entrada, autenticación, gestión de sesiones y manejo de errores.