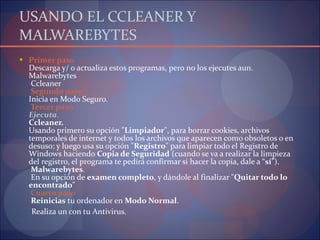

El documento proporciona instrucciones para eliminar keyloggers y spyware de una computadora. Recomienda descargar y actualizar programas como CCleaner y Malwarebytes para limpiar archivos temporales, cookies y el registro del sistema. Luego instruye reiniciar la computadora en modo seguro y ejecutar un análisis completo con dichos programas para eliminar cualquier software malicioso detectado.