El documento aborda la presencia de malware en sistemas Linux, desmitificando la creencia de que son inmunes a virus. Se analizan diferentes tipos de malware, técnicas de infección y propagación, y las diferencias con sistemas Windows. Además, se discuten estrategias de detección y eliminación, concluyendo que aunque Linux es menos vulnerable, no está exento de amenazas y se requiere mejorar las soluciones de seguridad.

![37

Los engines analizadores no son suficientemente buenos

aún

Research de Tavis Ormandy vs Sophos Antivirus [SOPHAIL]

http://lock.cmpxchg8b.com/sophail.pdf

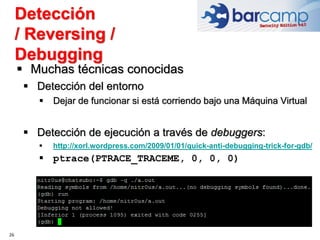

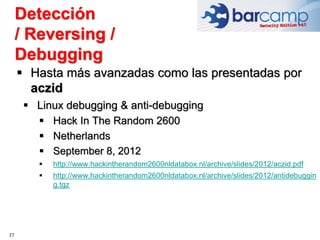

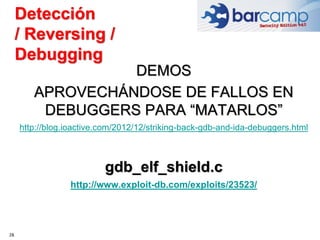

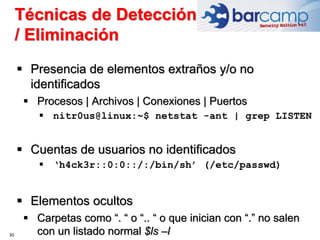

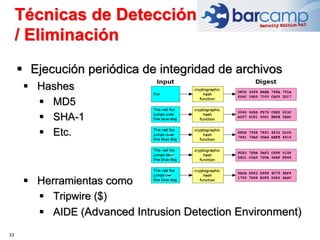

Técnicas de Detección

/ Eliminación](https://image.slidesharecdn.com/malwareenlinux-barcampsecalicolombia2013-140717115955-phpapp02/85/Malware-en-Linux-Barcamp-SE-Cali-Colombia-2013-37-320.jpg)

![39

Existen validaciones muy básicas (bypasseables) como:

if(file_hdr.e_phentsize == sizeof(struct

elf_program_hdr64))

if(file_hdr.e_ident[5] == 1) /* endianess */

if(phnum > 128)

...

for(i = 0; i < phnum; i++) {

if(shnum > 2048)

Técnicas de Detección

/ Eliminación](https://image.slidesharecdn.com/malwareenlinux-barcampsecalicolombia2013-140717115955-phpapp02/85/Malware-en-Linux-Barcamp-SE-Cali-Colombia-2013-39-320.jpg)