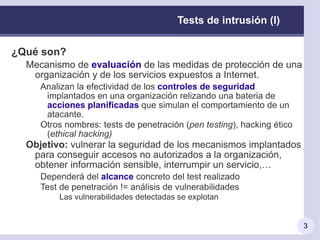

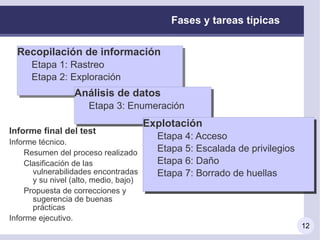

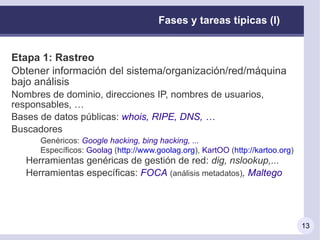

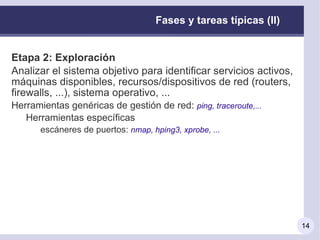

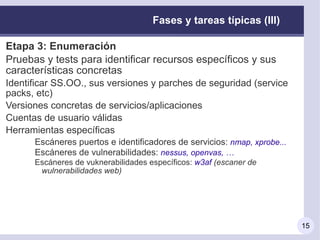

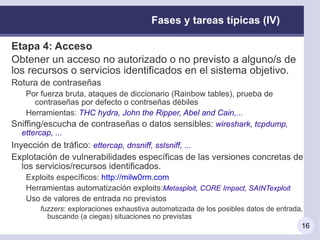

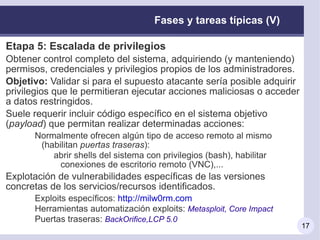

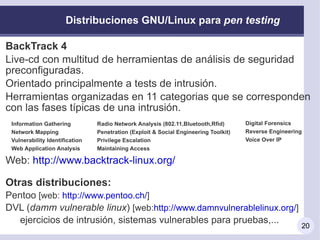

Tests de intrusión (pen testing) son evaluaciones de seguridad que simulan ataques para encontrar vulnerabilidades. Se realizan en 7 fases: recopilación de información, exploración, enumeración, acceso, escalada de privilegios, daño y borrado de huellas. BackTrack es una distribución Linux popular para pen testing con herramientas de seguridad preconfiguradas organizadas en 11 categorías correspondientes a las fases típicas de intrusión.