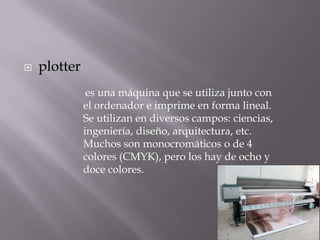

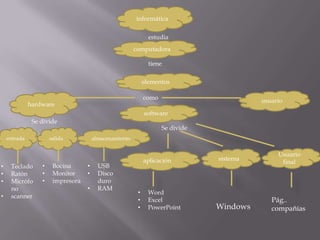

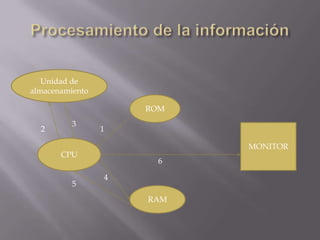

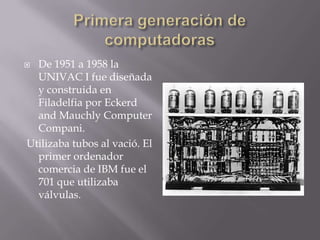

El documento abarca varios aspectos fundamentales de la informática, incluyendo terminología básica, hardware, software, y la evolución de las computadoras a través de diferentes generaciones. Detalla las funciones de los dispositivos de entrada y salida, así como la naturaleza de los virus informáticos y los métodos de detección y eliminación de estos. También se discuten los sistemas de almacenamiento y el papel de las tecnologías de la información y la comunicación (TIC) en el procesamiento y gestión de datos.