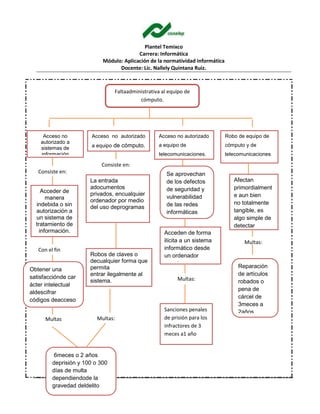

El documento detalla un reporte de actividad del módulo de normatividad informática en el que se estudian las faltas administrativas relacionadas con el acceso no autorizado y el robo de equipos de cómputo. Se especifican las sanciones legales para diversas infracciones, destacando la importancia de la normativa en la protección del software y la seguridad de la información. Además, se reflexiona sobre el aprendizaje obtenido al diferenciar las problemáticas y la relevancia de las leyes ante el delito informático.