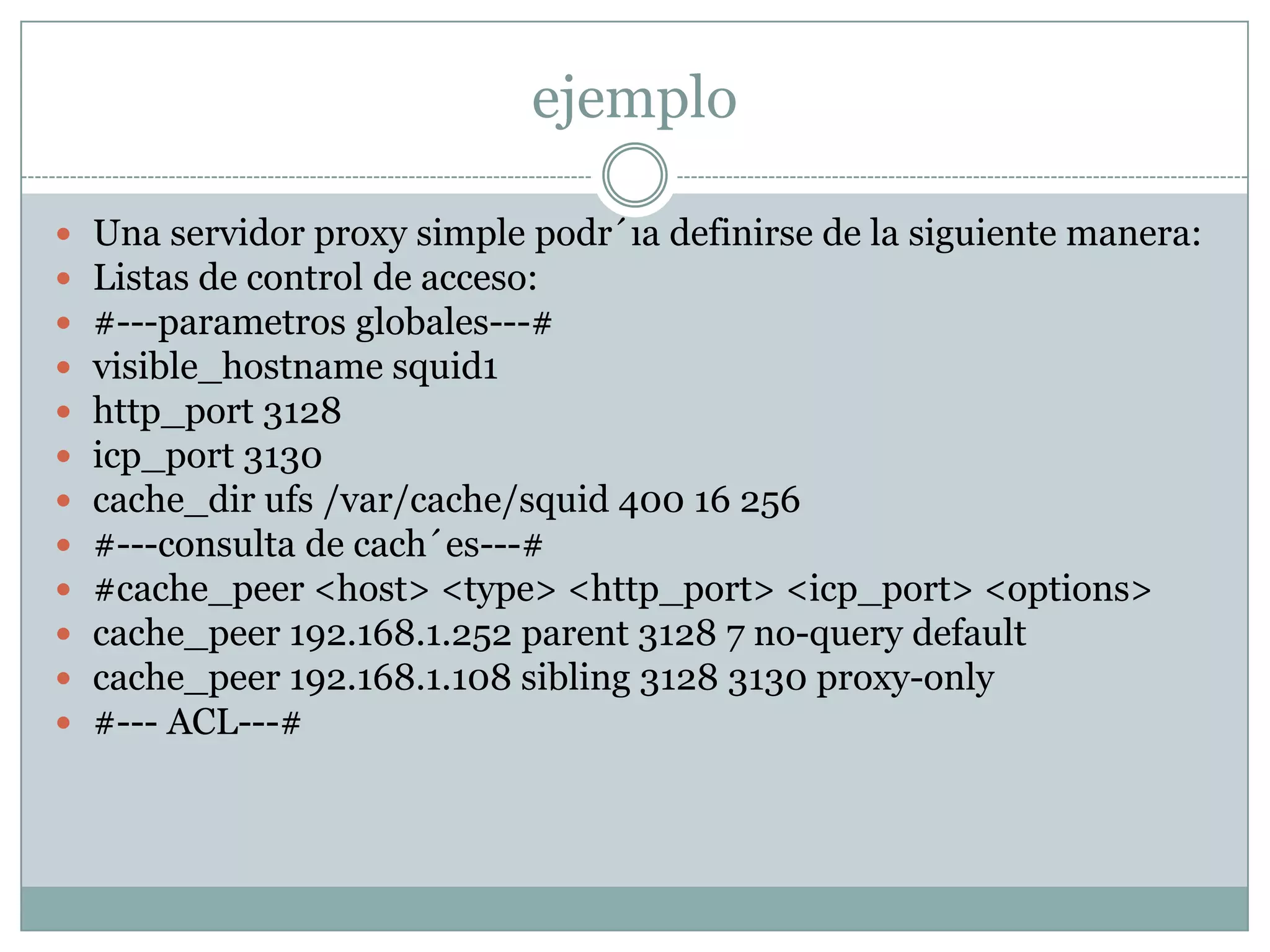

Este documento describe los conceptos de proxy y Squid. Explica que un proxy actúa como intermediario entre un cliente y un servidor, permitiendo funcionalidades como caché, control de acceso y filtrado de tráfico. Squid es un servidor proxy web popular que intercepta la navegación de los clientes por razones de seguridad, rendimiento y anonimato. El documento también cubre temas como la creación de usuarios, autenticación, configuración de ACL y verificación de logs en Squid.