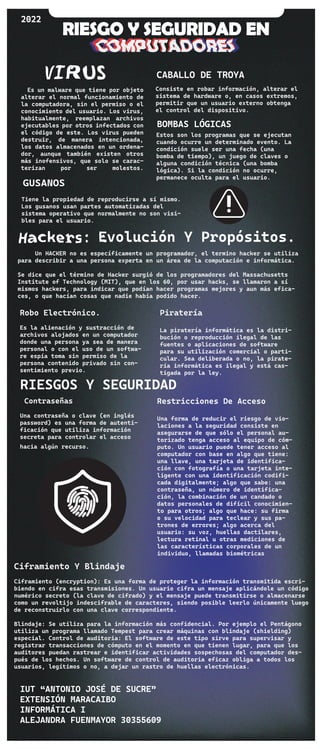

riesgos y seguridad informatica

- 1. RIESGOS Y SEGURIDAD IUT “ANTONIO JOSÉ DE SUCRE” EXTENSIÓN MARACAIBO INFORMÁTICA I ALEJANDRA FUENMAYOR 30355609 2022 Es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un ordena- dor, aunque también existen otros más inofensivos, que solo se carac- terizan por ser molestos. CABALLO DE TROYA BOMBAS LÓGICAS GUSANOS Consiste en robar información, alterar el sistema de hardware o, en casos extremos, permitir que un usuario externo obtenga el control del dispositivo. Estos son los programas que se ejecutan cuando ocurre un determinado evento. La condición suele ser una fecha (una bomba de tiempo), un juego de claves o alguna condición técnica (una bomba lógica). Si la condición no ocurre, permanece oculta para el usuario. Tiene la propiedad de reproducirse a sí mismo. Los gusanos usan partes automatizadas del sistema operativo que normalmente no son visi- bles para el usuario. Un HACKER no es específicamente un programador, el termino hacker se utiliza para describir a una persona experta en un área de la computación e informática. Se dice que el término de Hacker surgió de los programadores del Massachusetts Institute of Technology (MIT), que en los 60, por usar hacks, se llamaron a sí mismos hackers, para indicar que podían hacer programas mejores y aun más efica- ces, o que hacían cosas que nadie había podido hacer. Robo Electrónico. Es la alienación y sustracción de archivos alojados en un computador donde una persona ya sea de manera personal o con el uso de un softwa- re espía toma sin permiso de la persona contenido privado sin con- sentimiento previo. Piratería La piratería informática es la distri- bución o reproducción ilegal de las fuentes o aplicaciones de software para su utilización comercial o parti- cular. Sea deliberada o no, la pirate- ría informática es ilegal y está cas- tigada por la ley. Contraseñas Una contraseña o clave (en inglés password) es una forma de autenti- ficación que utiliza información secreta para controlar el acceso hacia algún recurso. Restricciones De Acceso Una forma de reducir el riesgo de vio- laciones a la seguridad consiste en asegurarse de que sólo el personal au- torizado tenga acceso al equipo de cóm- puto. Un usuario puede tener acceso al computador con base en algo que tiene: una llave, una tarjeta de identifica- ción con fotografía o una tarjeta inte- ligente con una identificación codifi- cada digitalmente; algo que sabe: una contraseña, un número de identifica- ción, la combinación de un candado o datos personales de difícil conocimien- to para otros; algo que hace: su firma o su velocidad para teclear y sus pa- trones de errores; algo acerca del usuario: su voz, huellas dactilares, lectura retinal u otras mediciones de las características corporales de un individuo, llamadas biométricas Ciframiento Y Blindaje Ciframiento (encryption): Es una forma de proteger la información transmitida escri- biendo en cifra esas transmisiones. Un usuario cifra un mensaje aplicándole un código numérico secreto (la clave de cifrado) y el mensaje puede transmitirse o almacenarse como un revoltijo indescifrable de caracteres, siendo posible leerlo únicamente luego de reconstruirlo con una clave correspondiente. Blindaje: Se utiliza para la información más confidencial. Por ejemplo el Pentágono utiliza un programa llamado Tempest para crear máquinas con blindaje (shielding) especial. Control de auditoria: El software de este tipo sirve para supervisar y registrar transacciones de cómputo en el momento en que tienen lugar, para que los auditores puedan rastrear e identificar actividades sospechosas del computador des- pués de los hechos. Un software de control de auditoria eficaz obliga a todos los usuarios, legítimos o no, a dejar un rastro de huellas electrónicas.