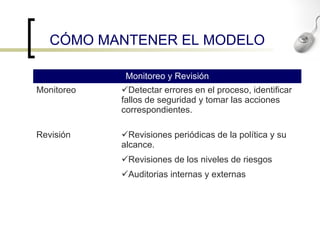

El documento describe un modelo de seguridad informática basado en la norma ISO 17799. Explica que la seguridad de la información es fundamental para las organizaciones y que se debe implementar un modelo con políticas sólidas, equipo capacitado, herramientas de protección actualizadas y un plan de concientización. El modelo involucra determinar riesgos, establecer controles, construir lineamientos, aplicar políticas y realizar mantenimiento y mejora continua.