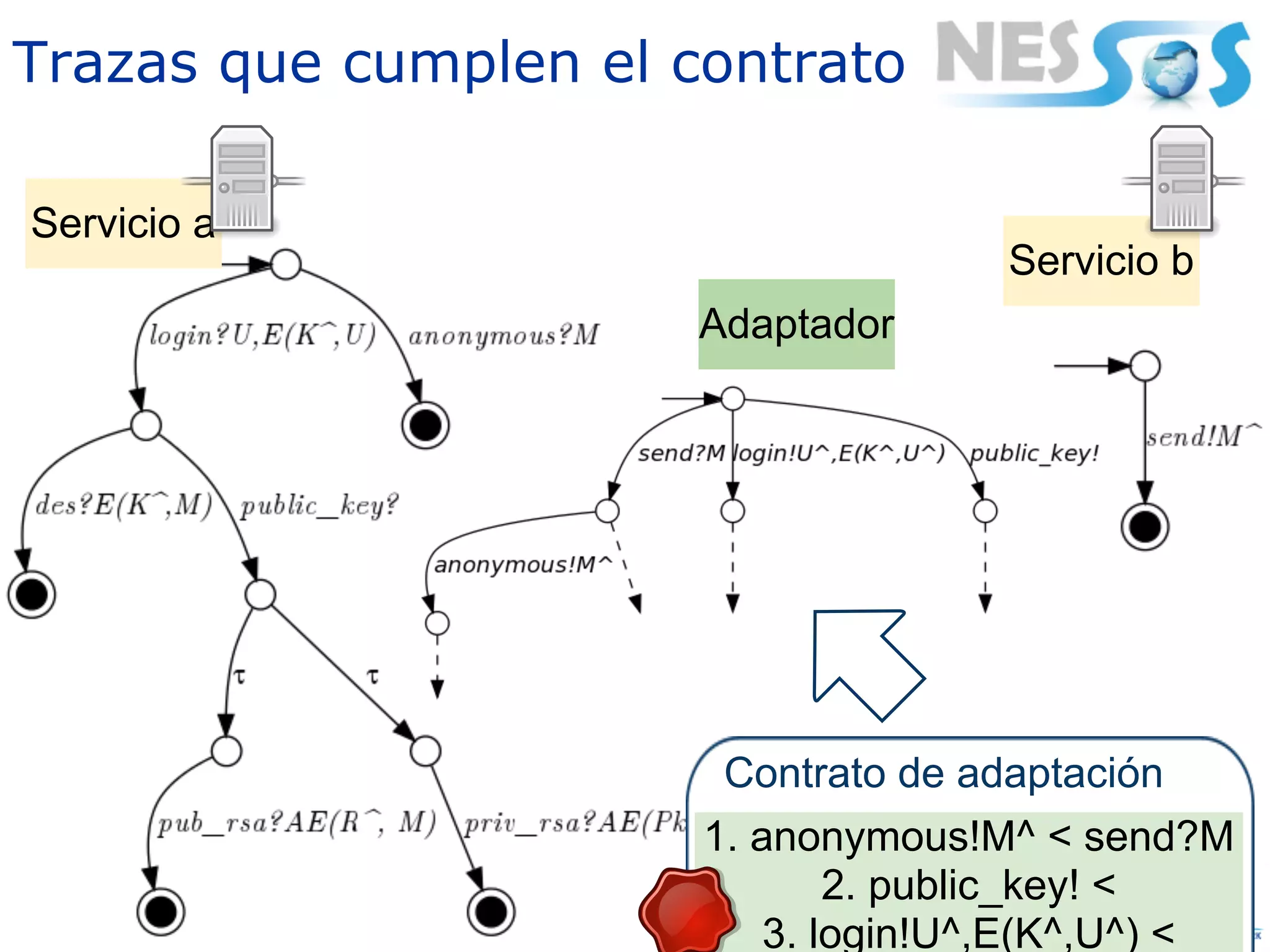

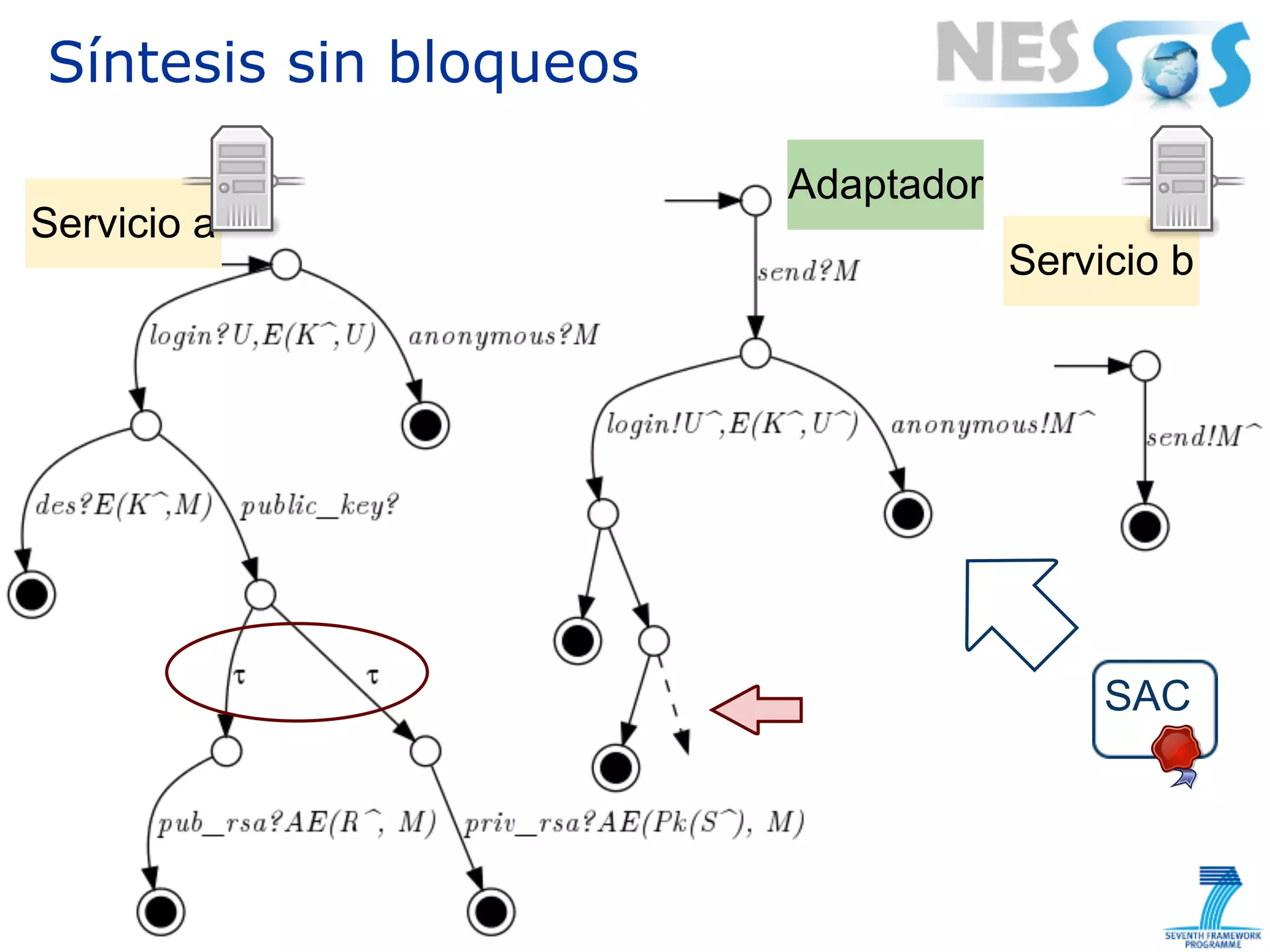

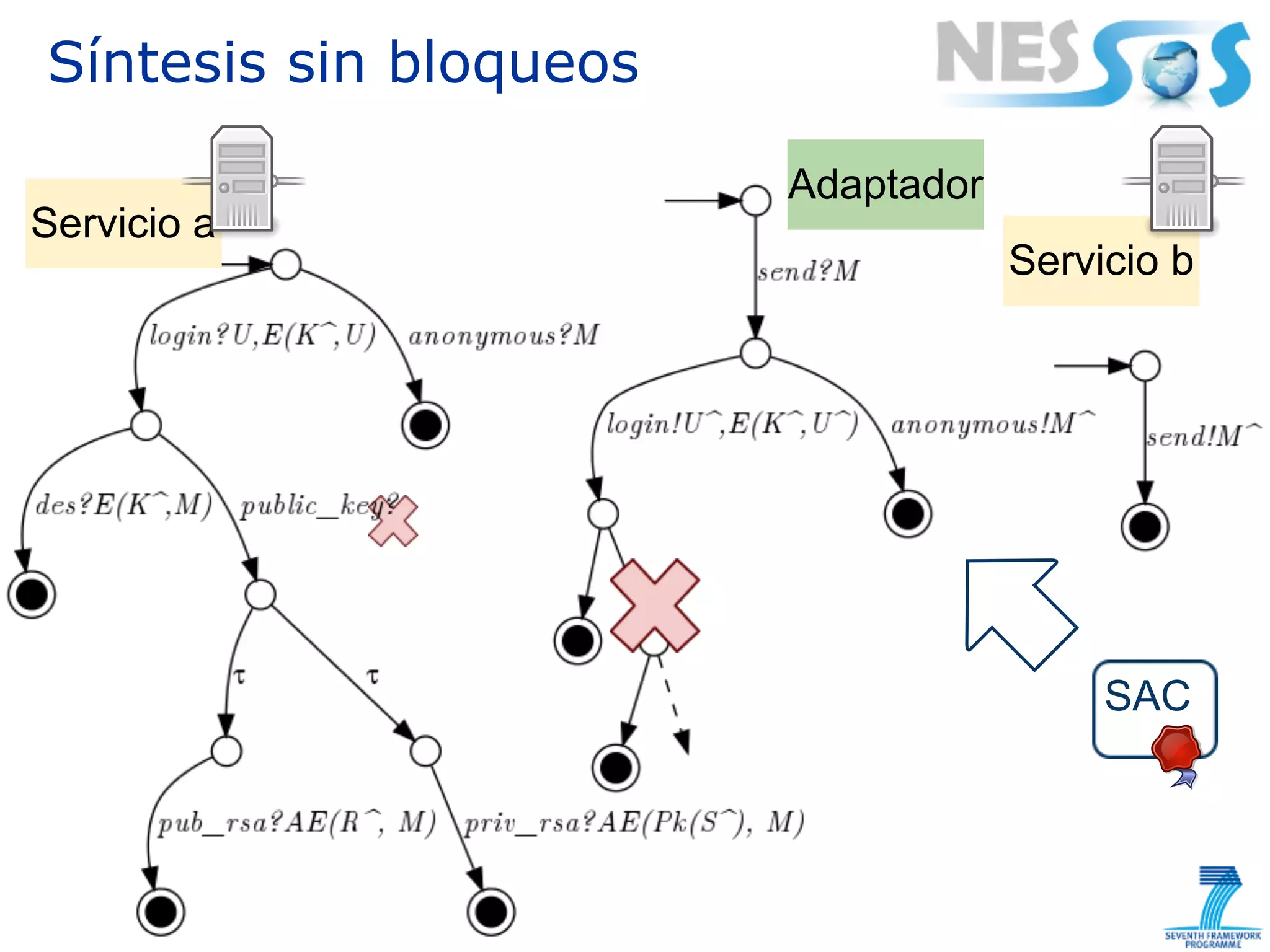

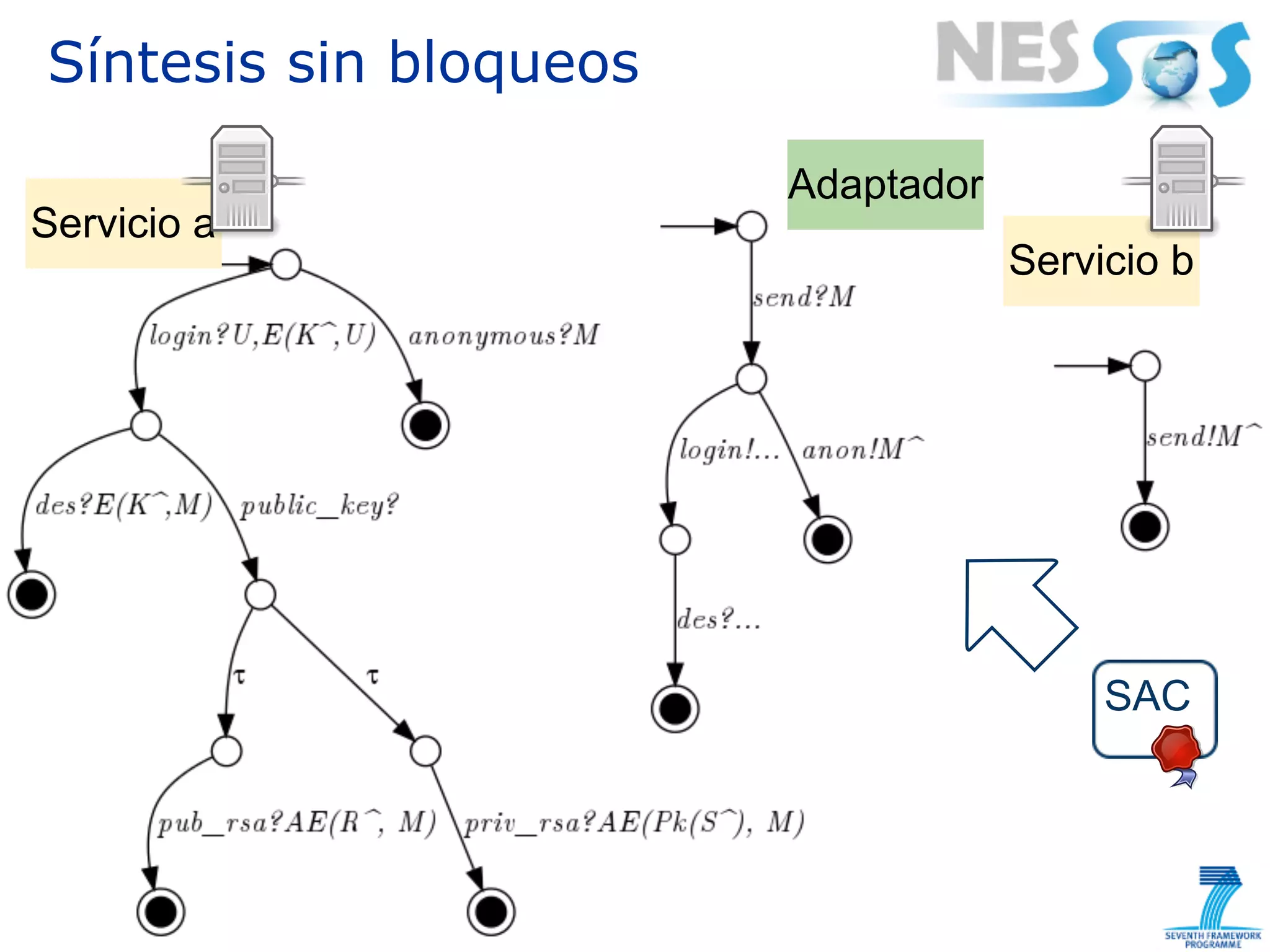

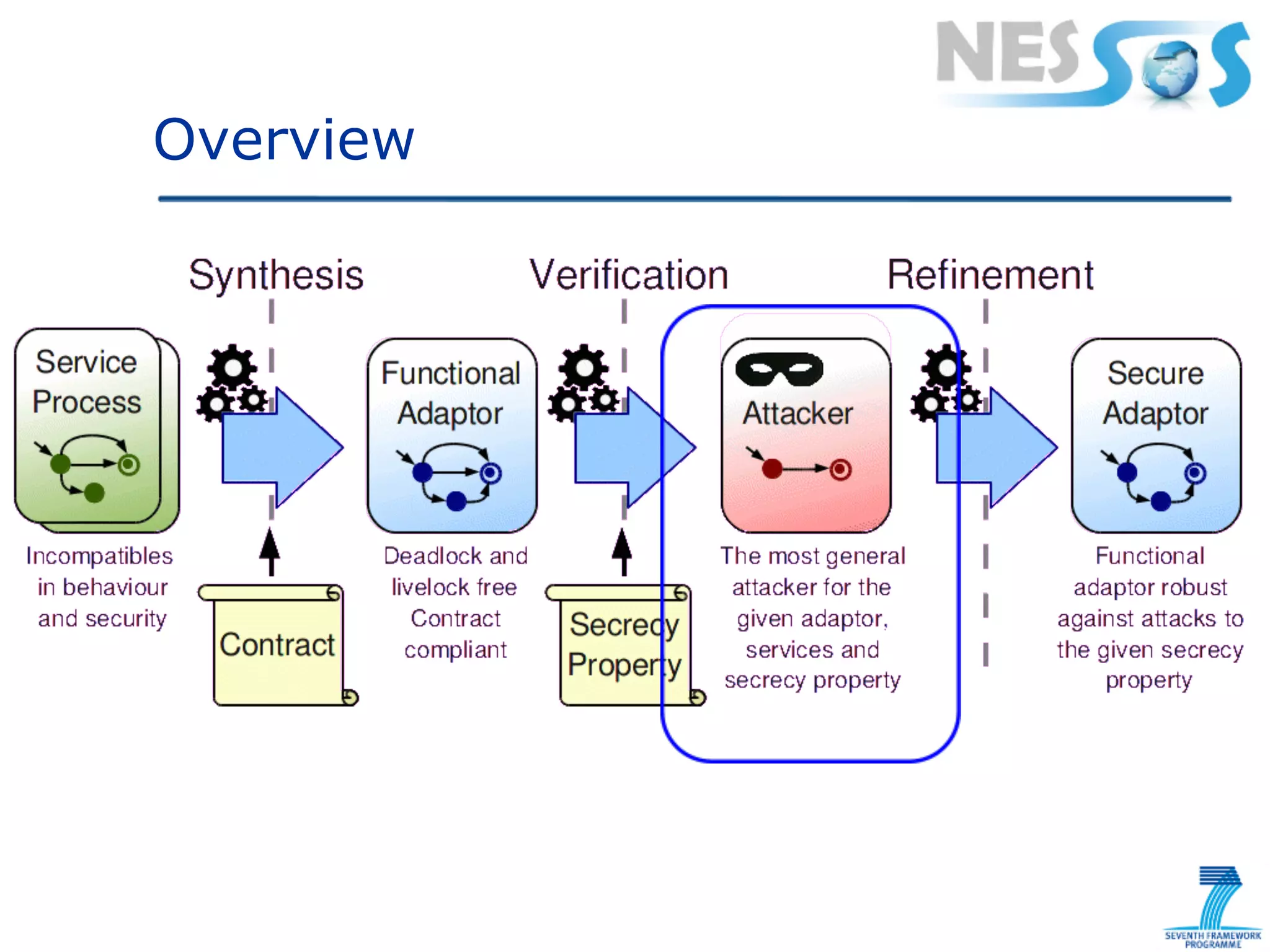

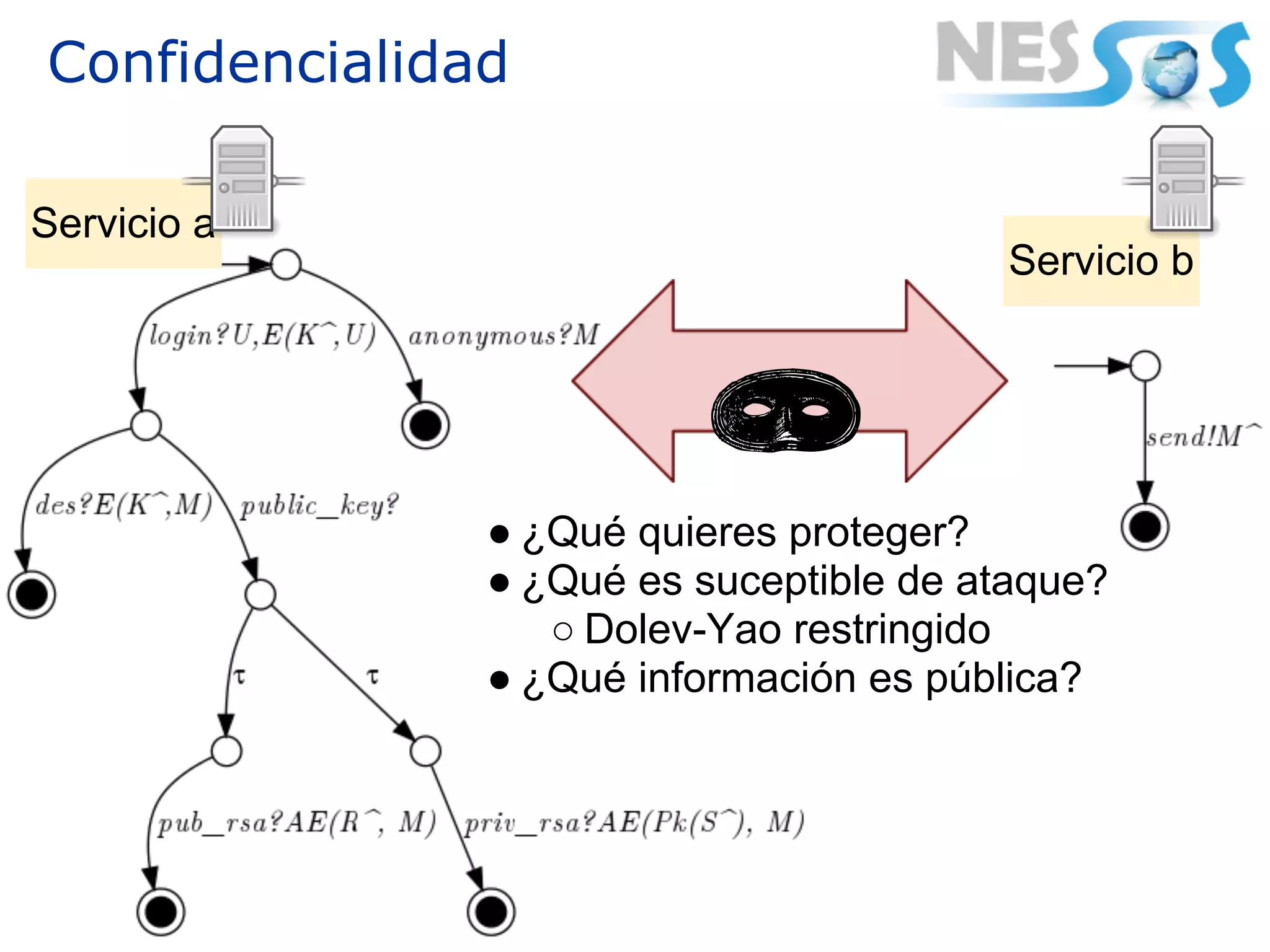

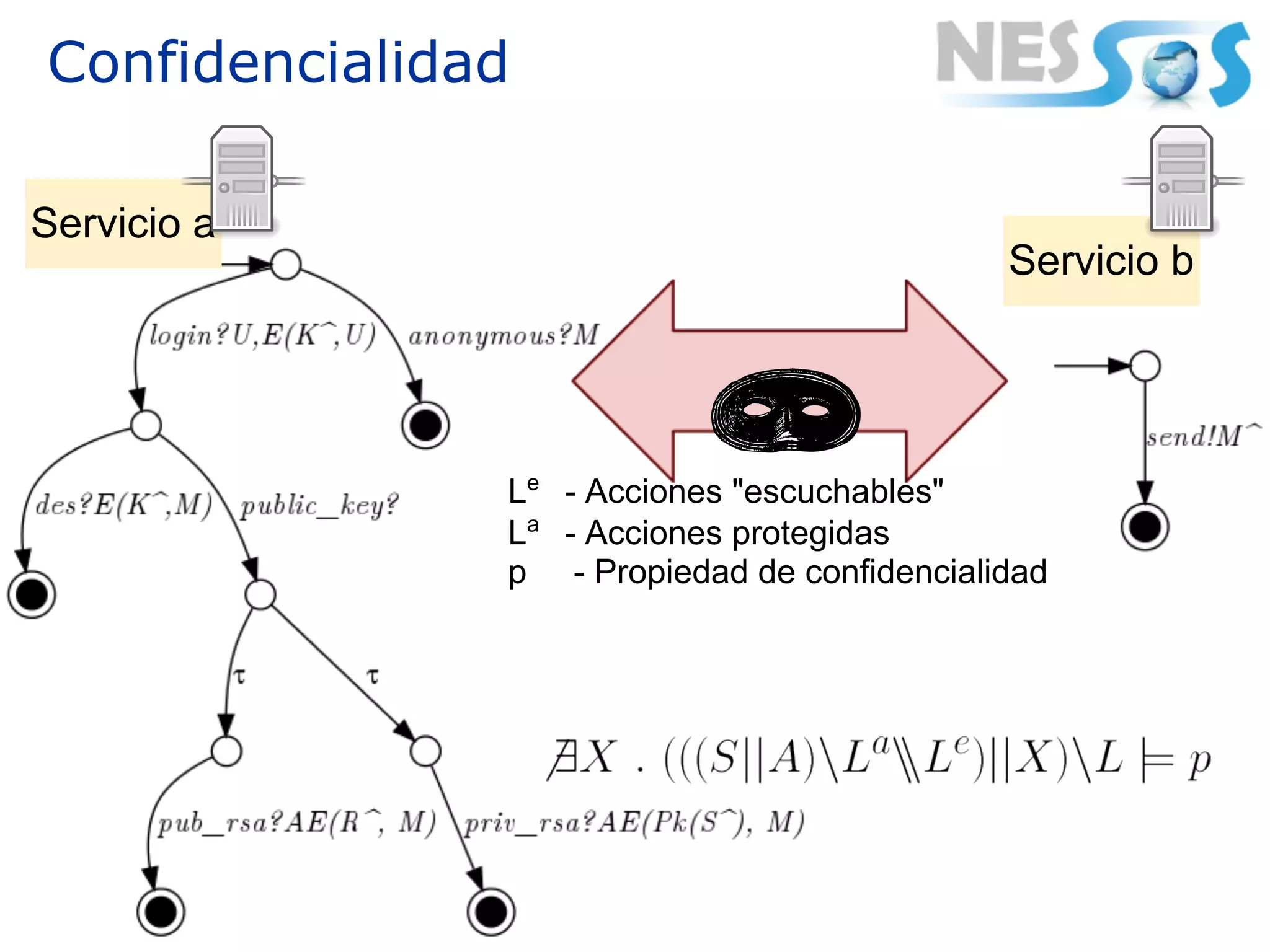

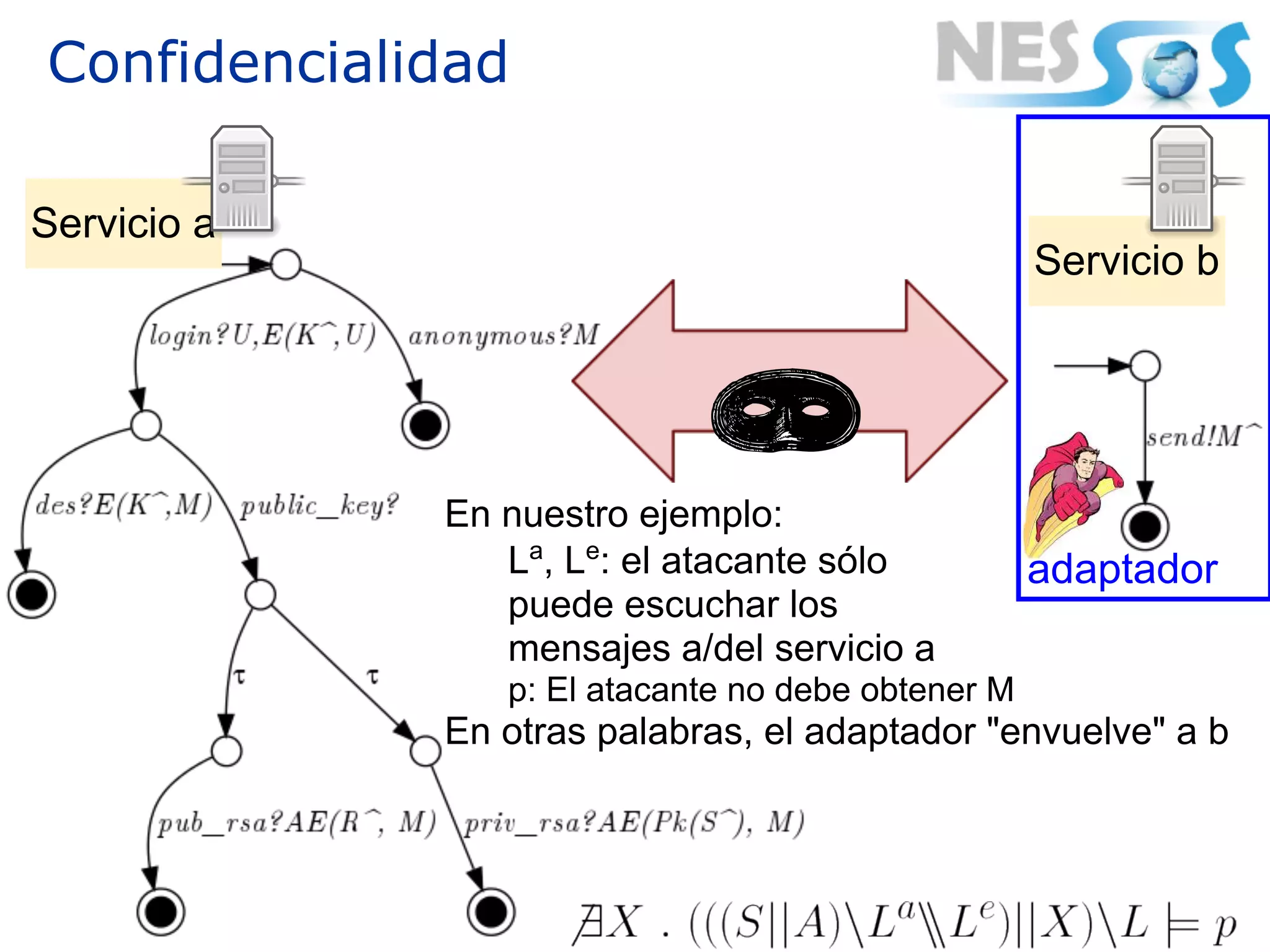

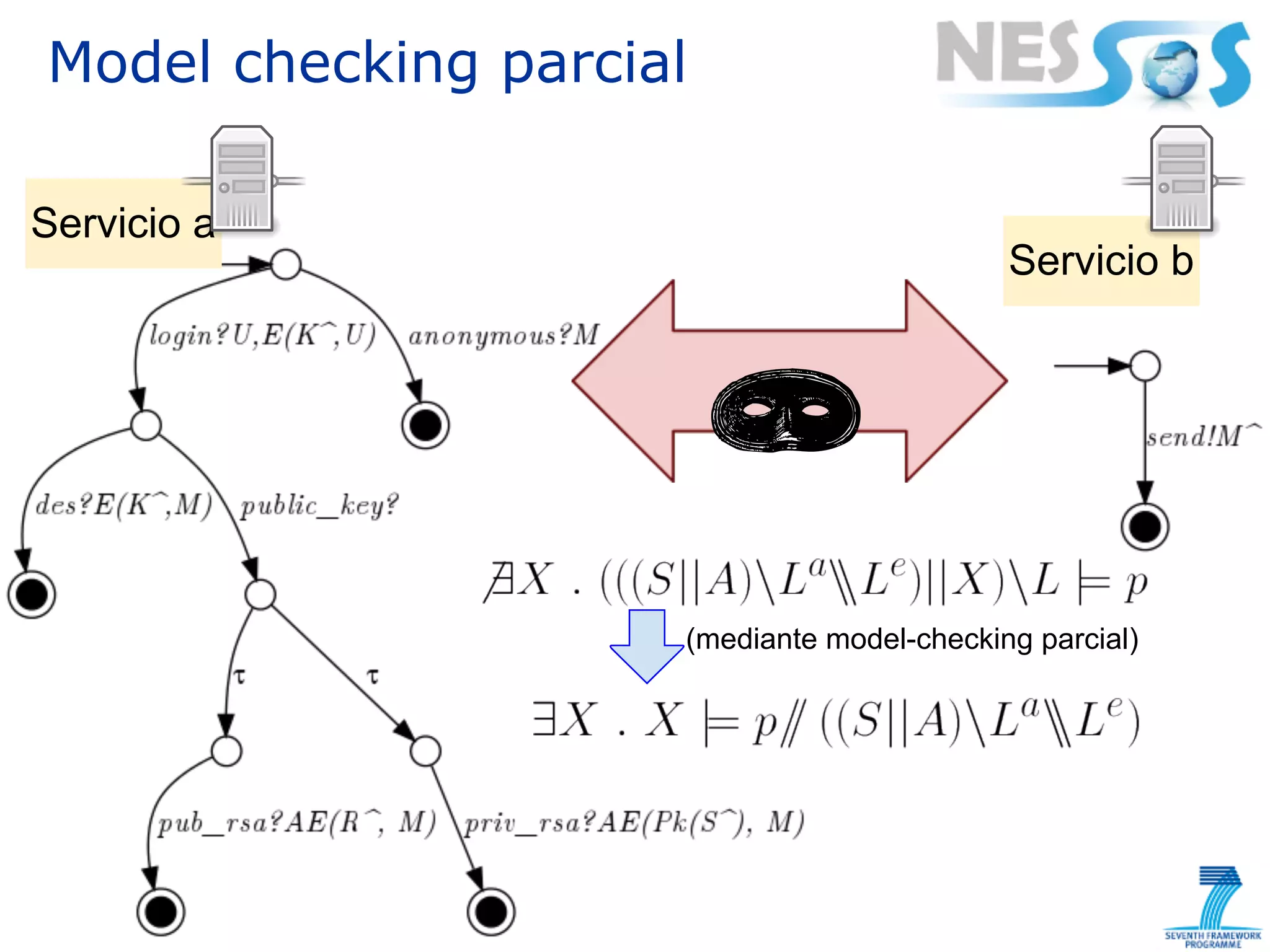

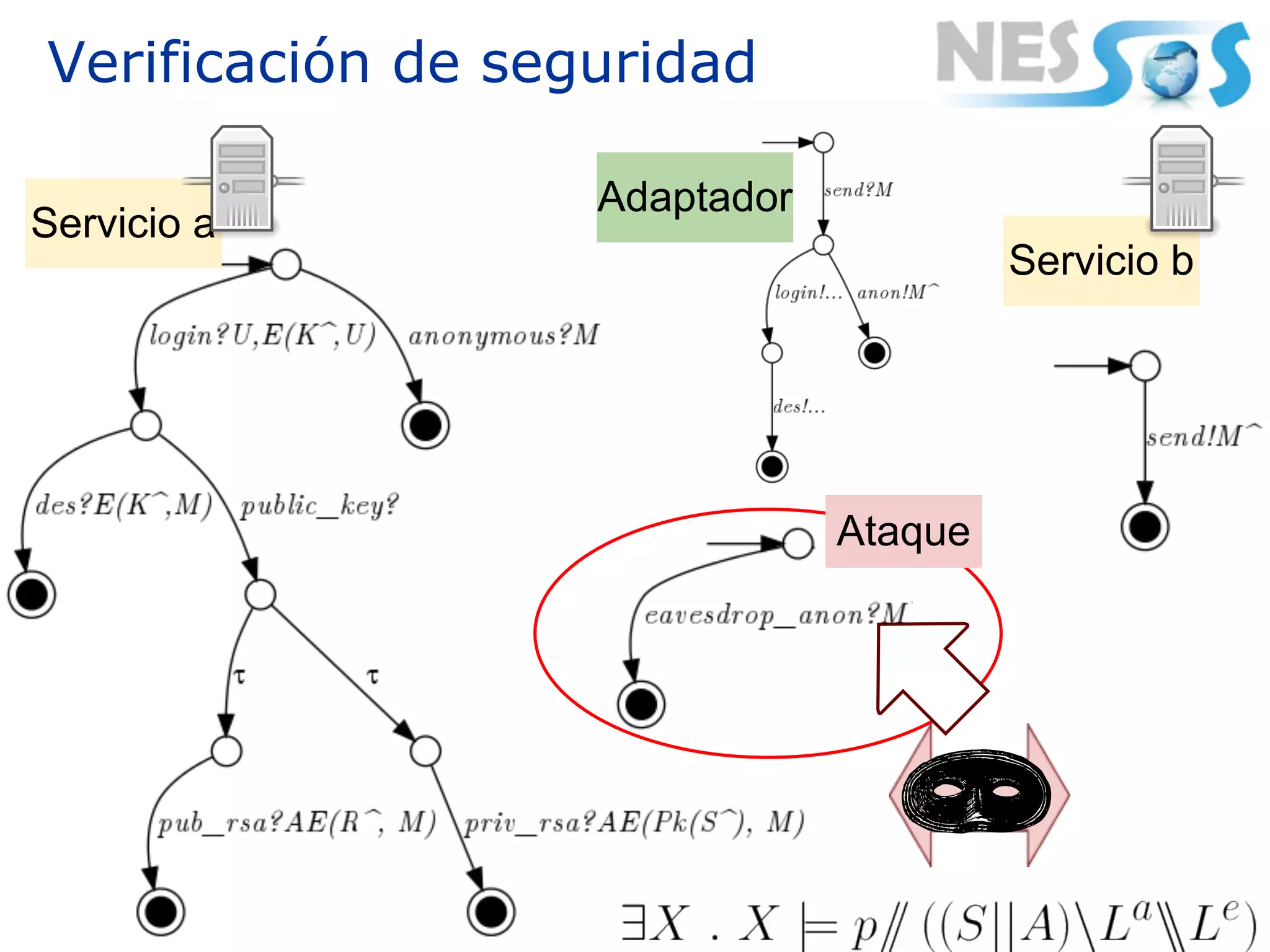

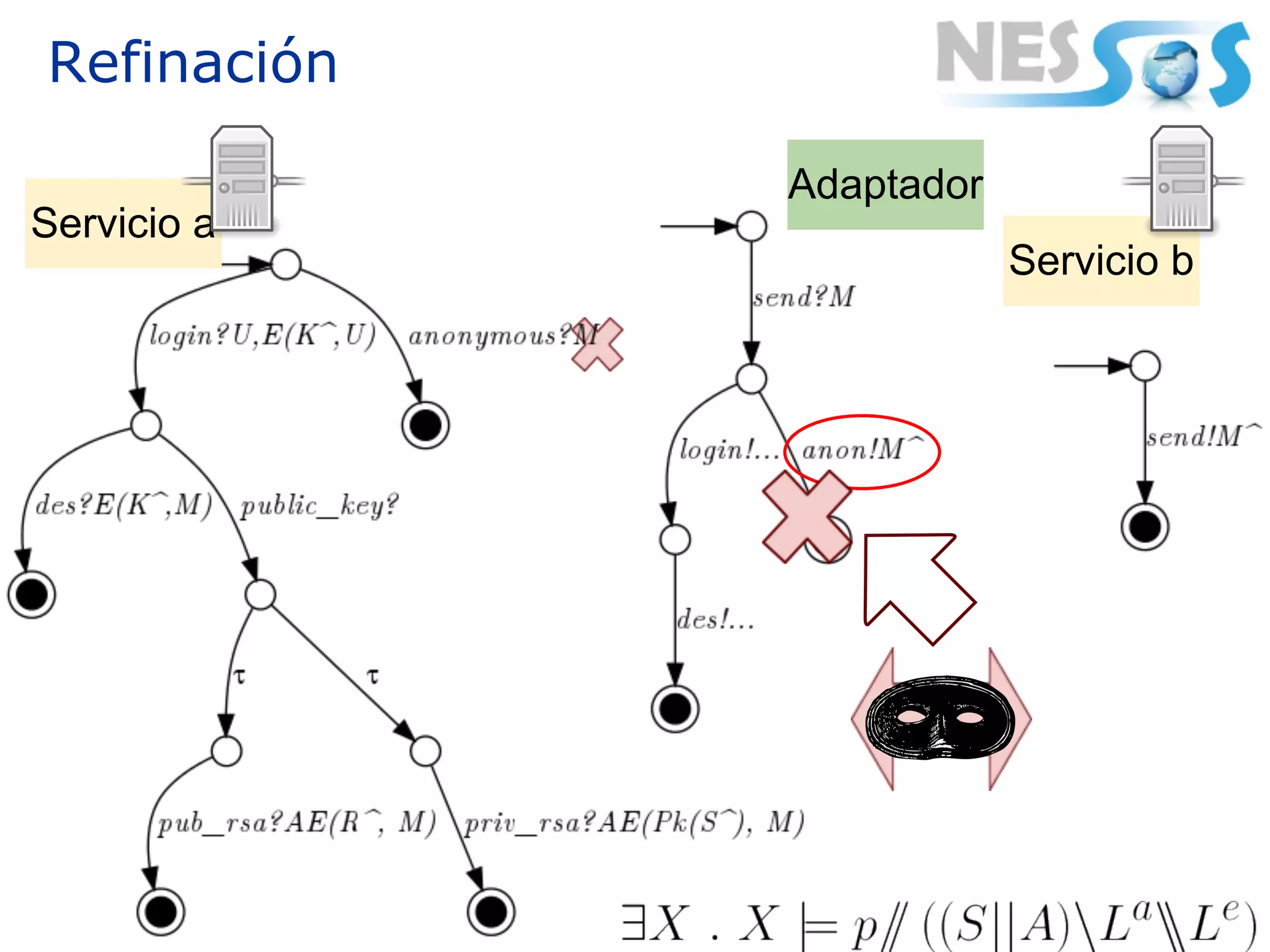

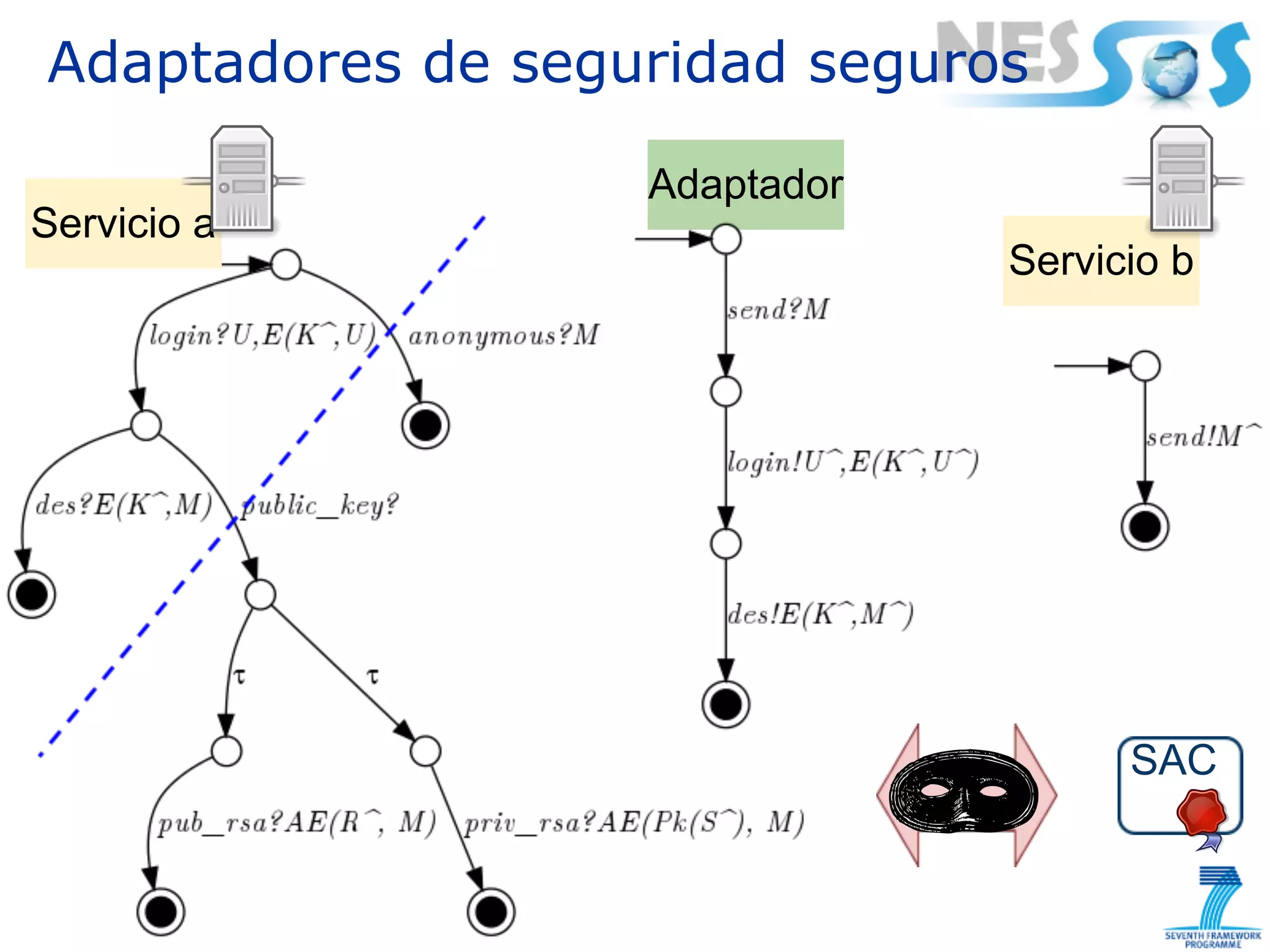

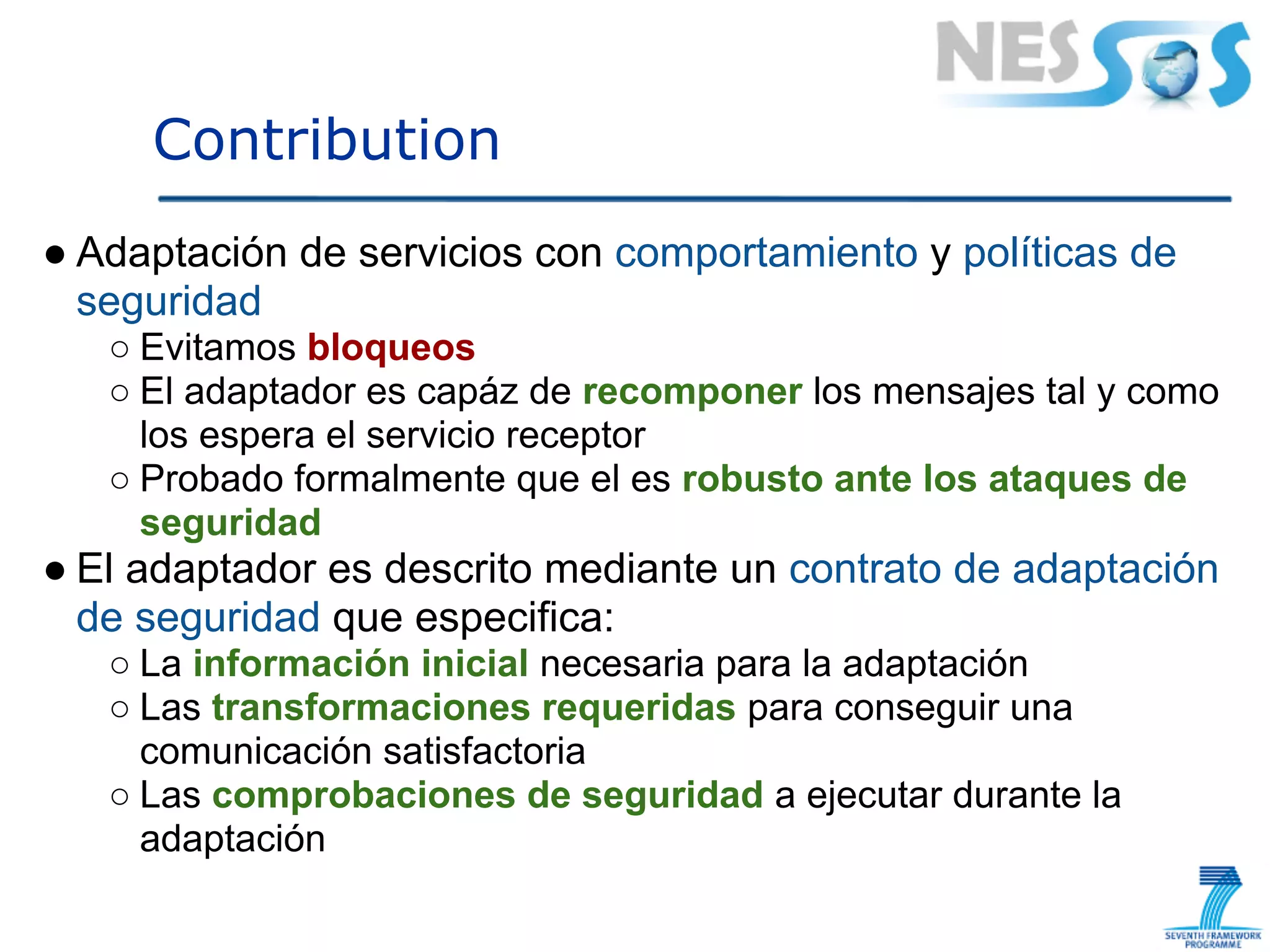

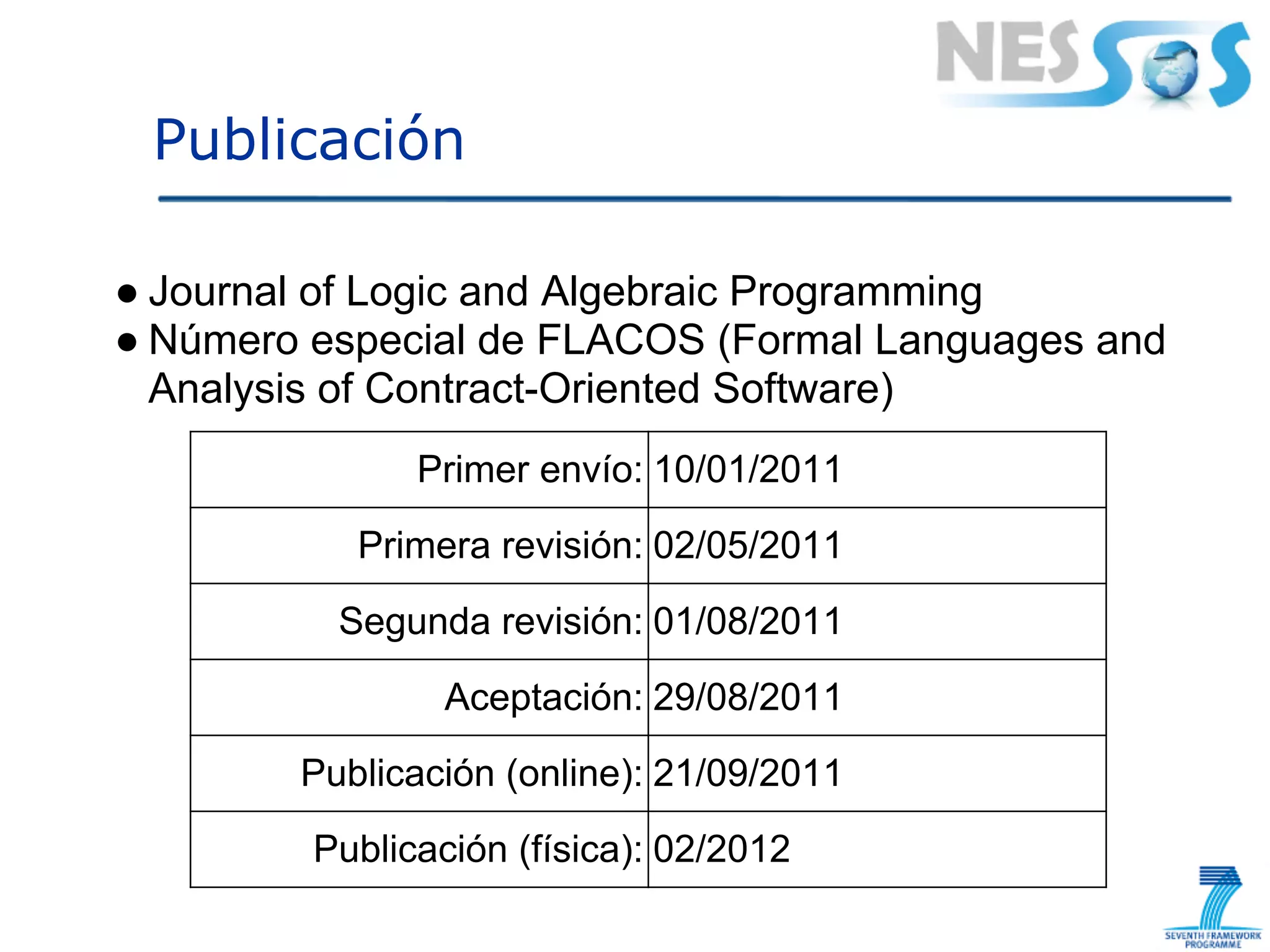

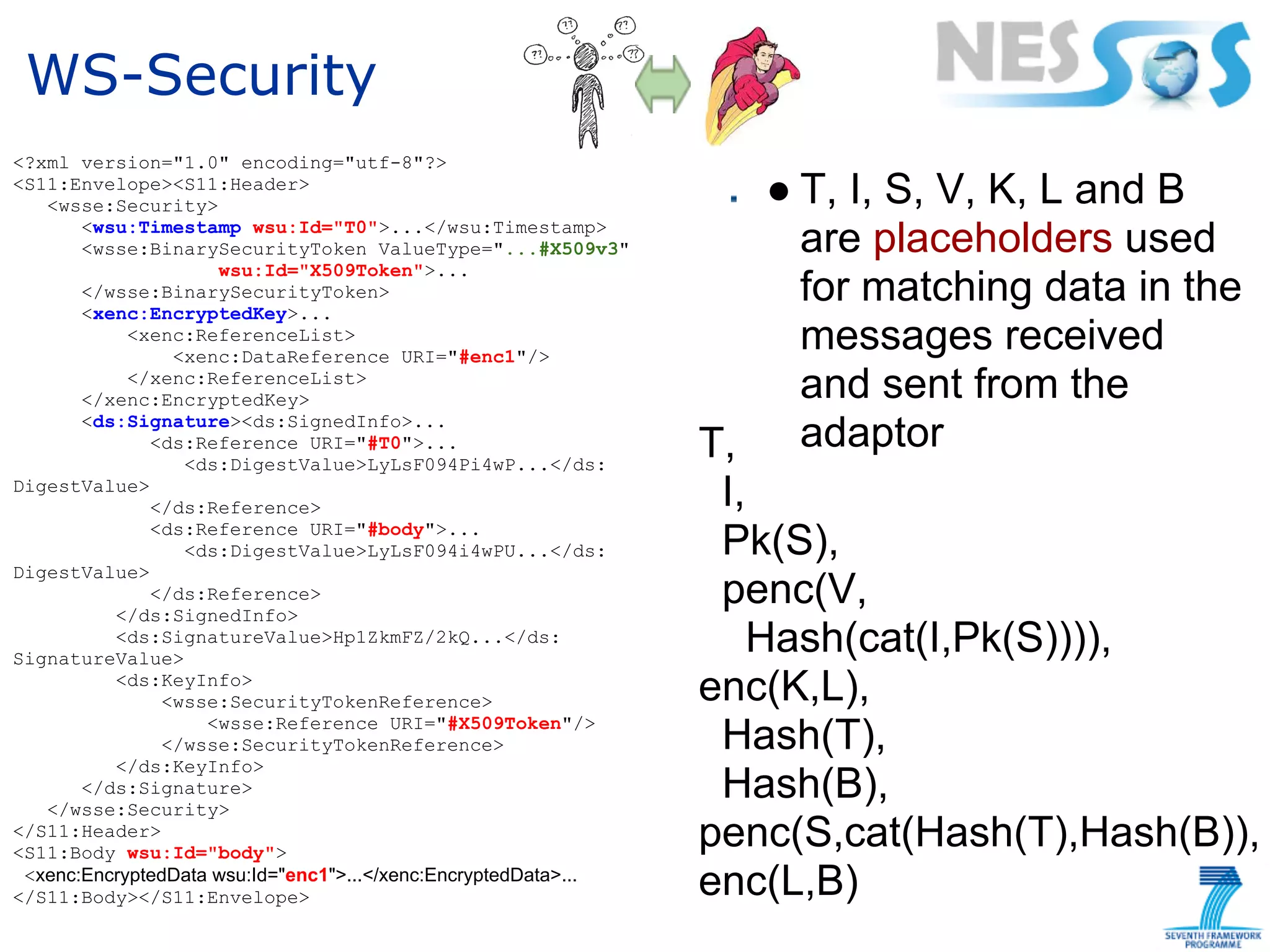

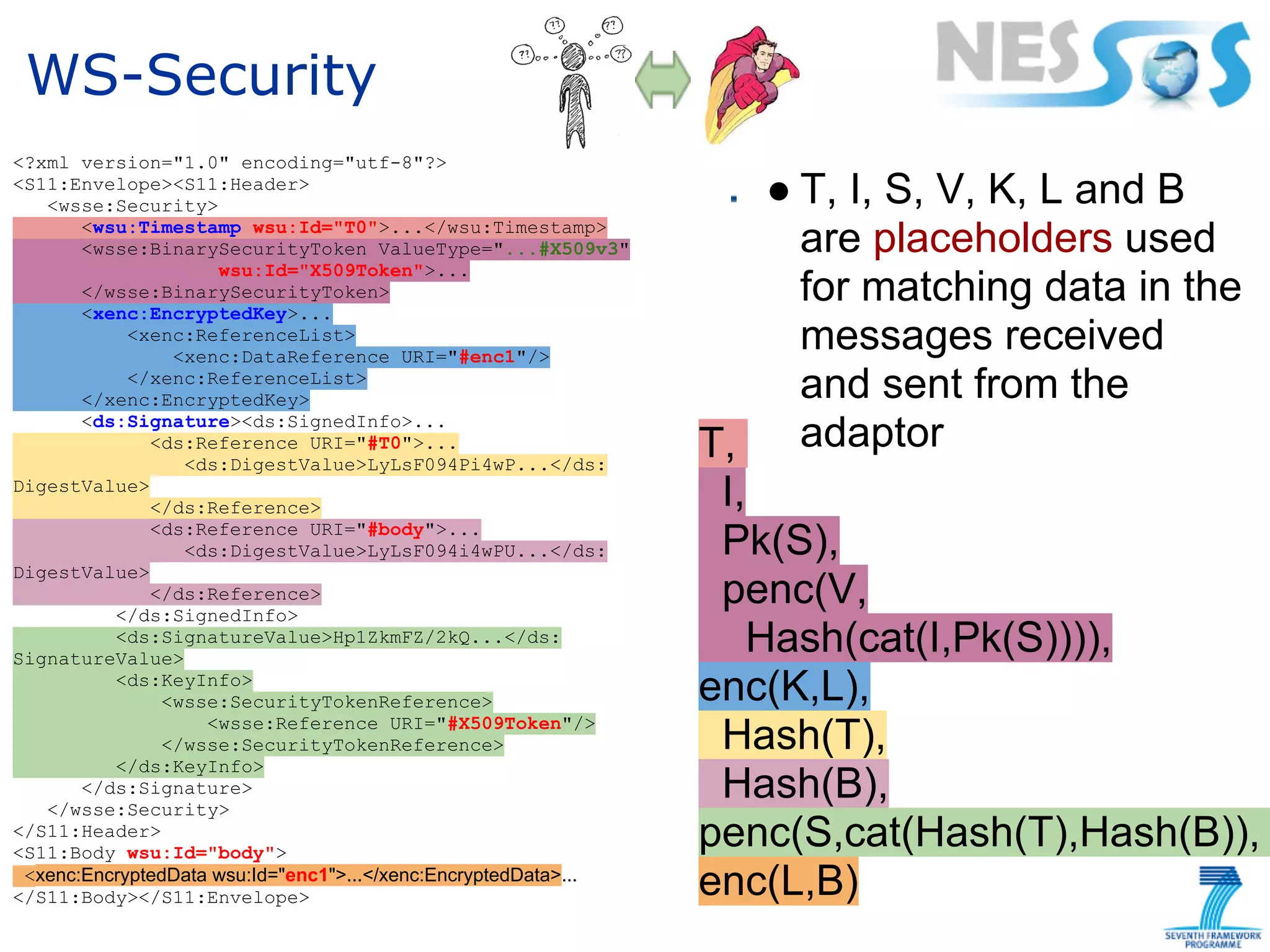

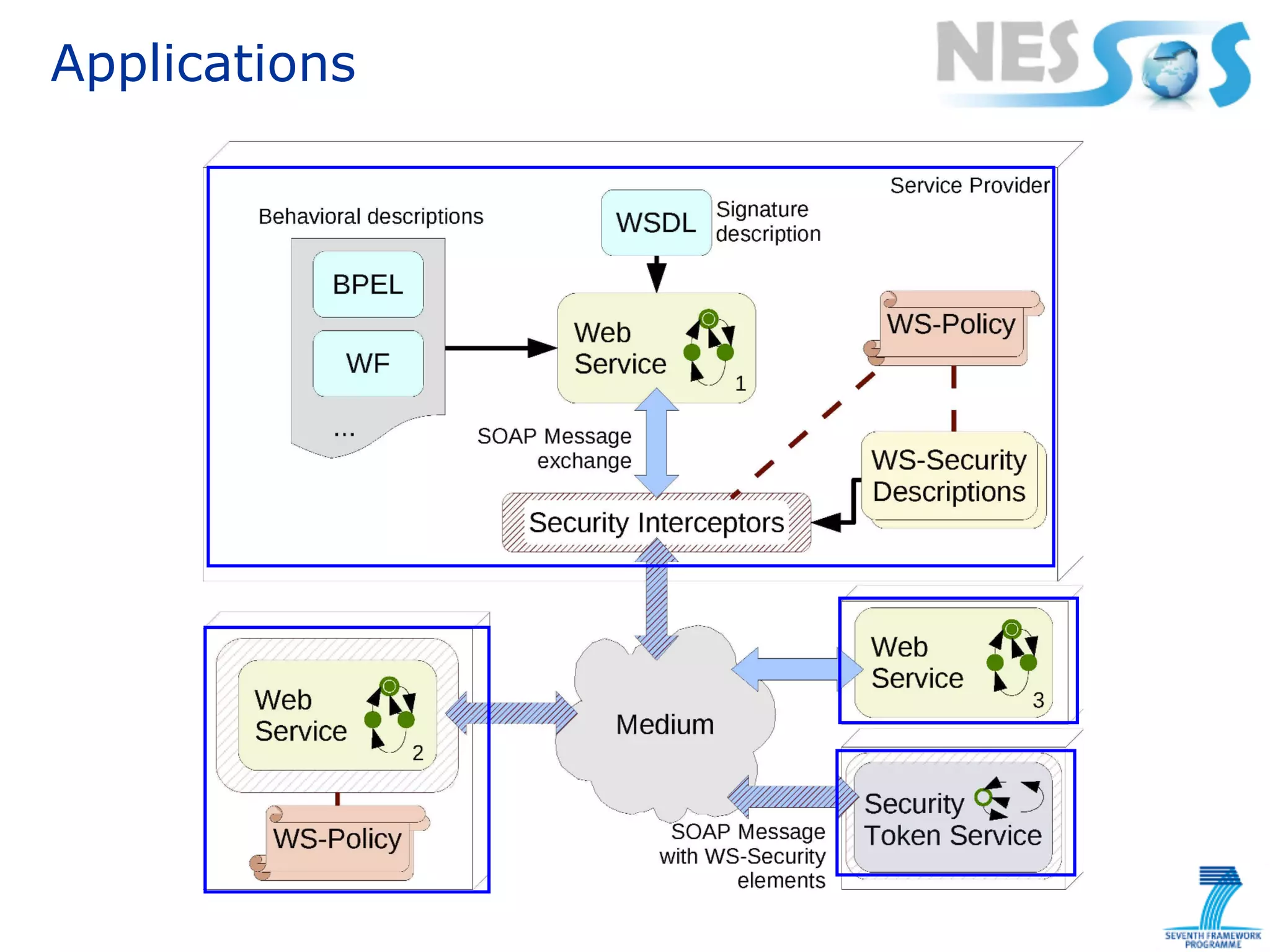

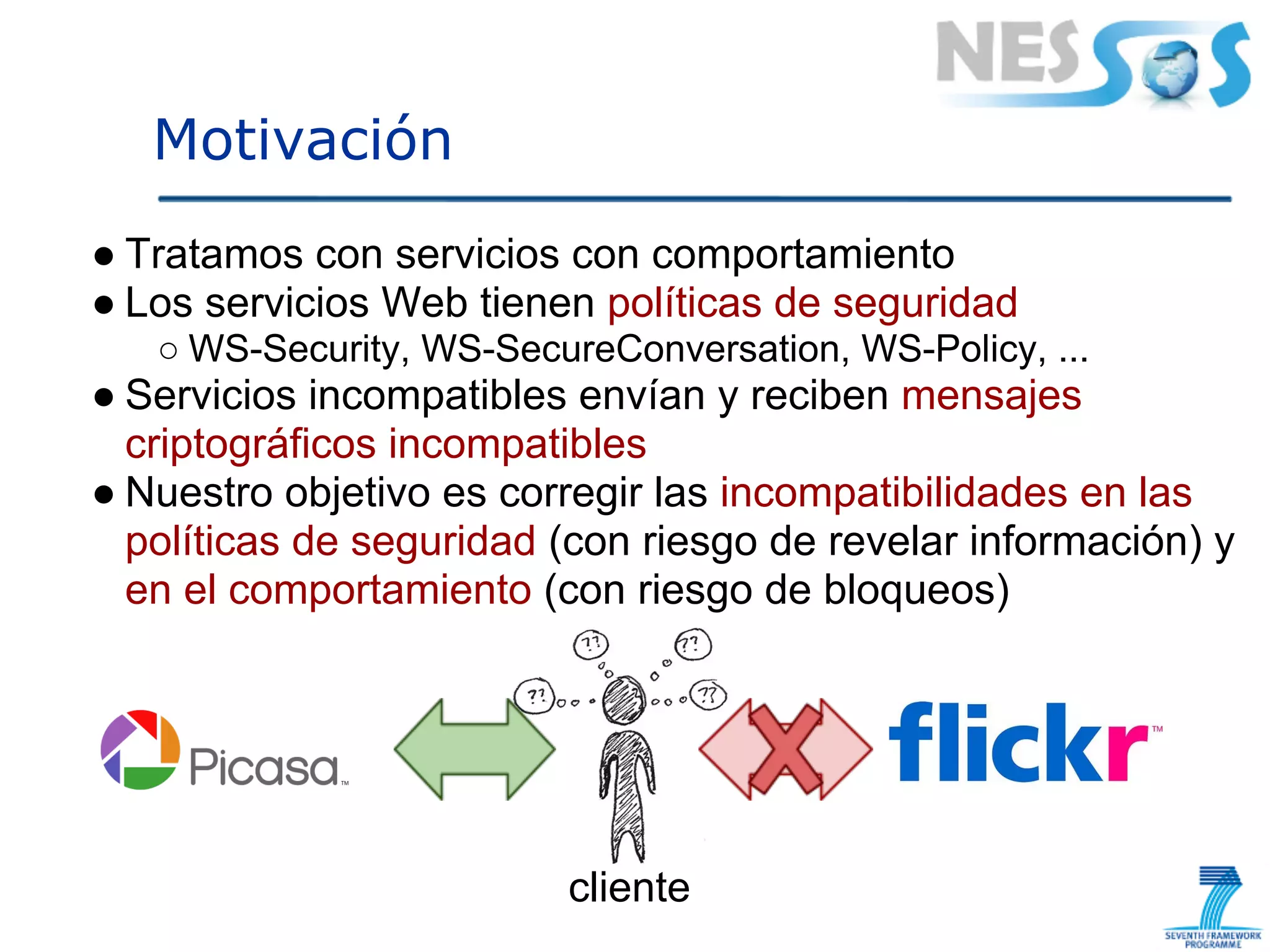

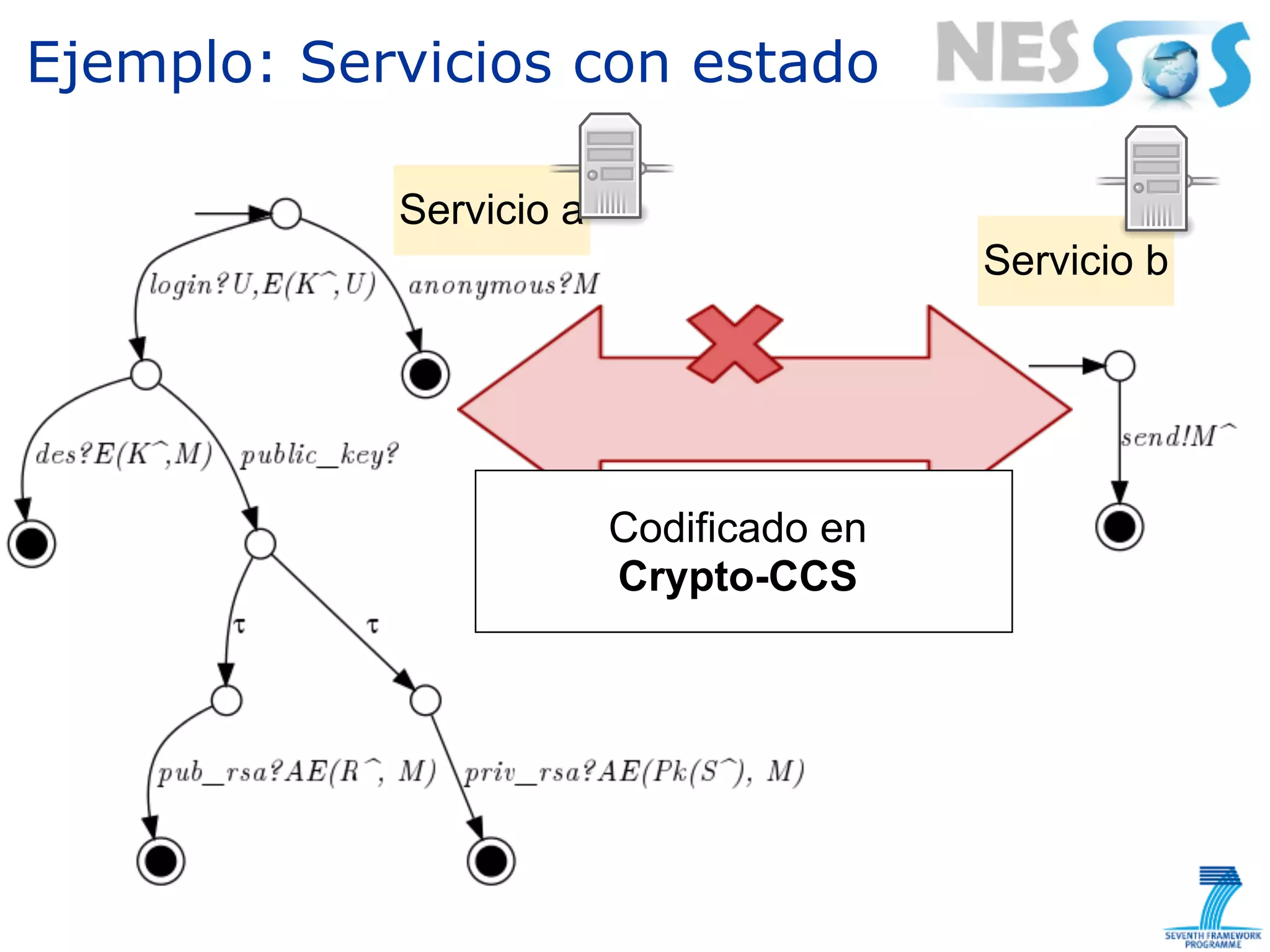

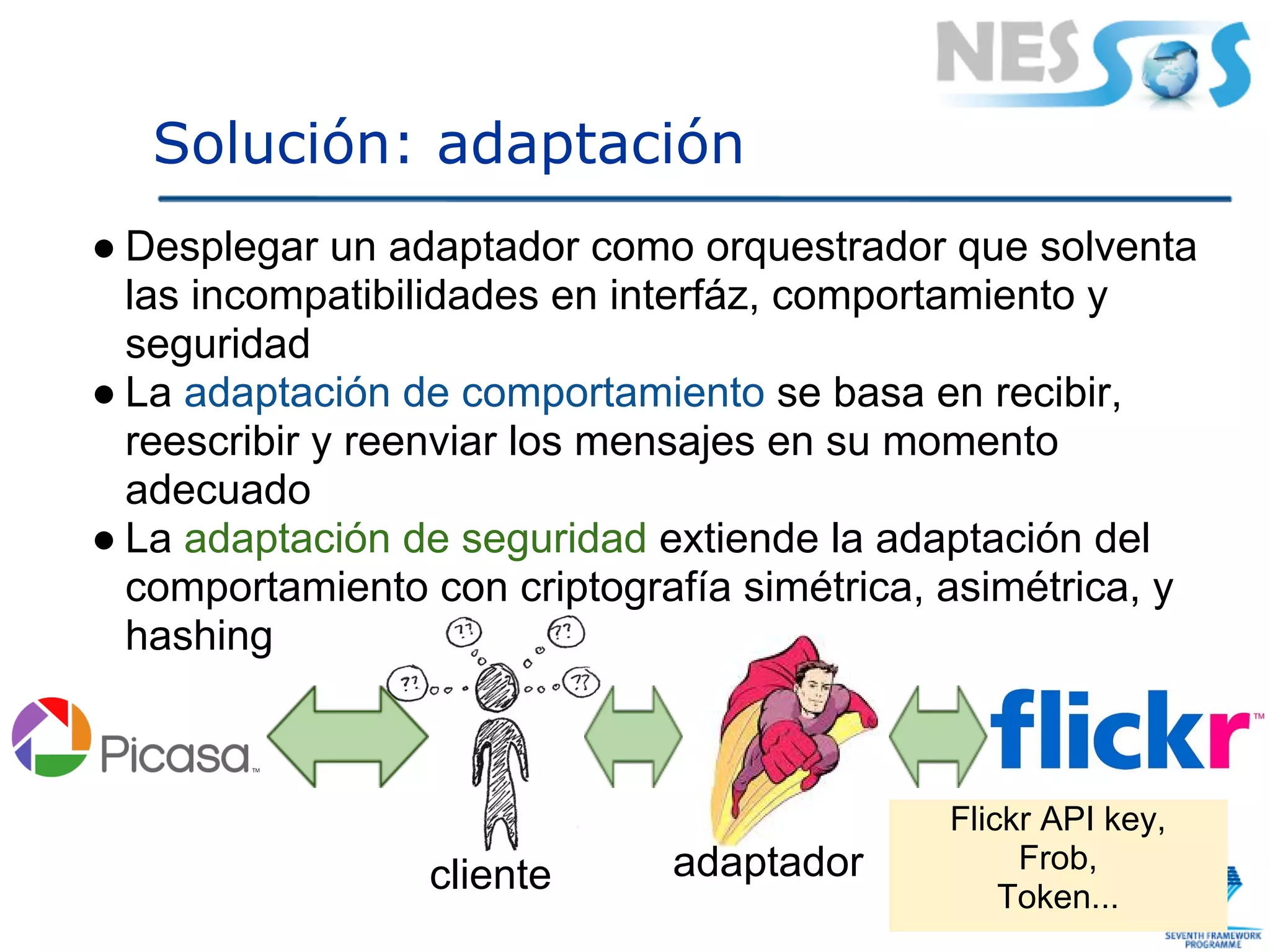

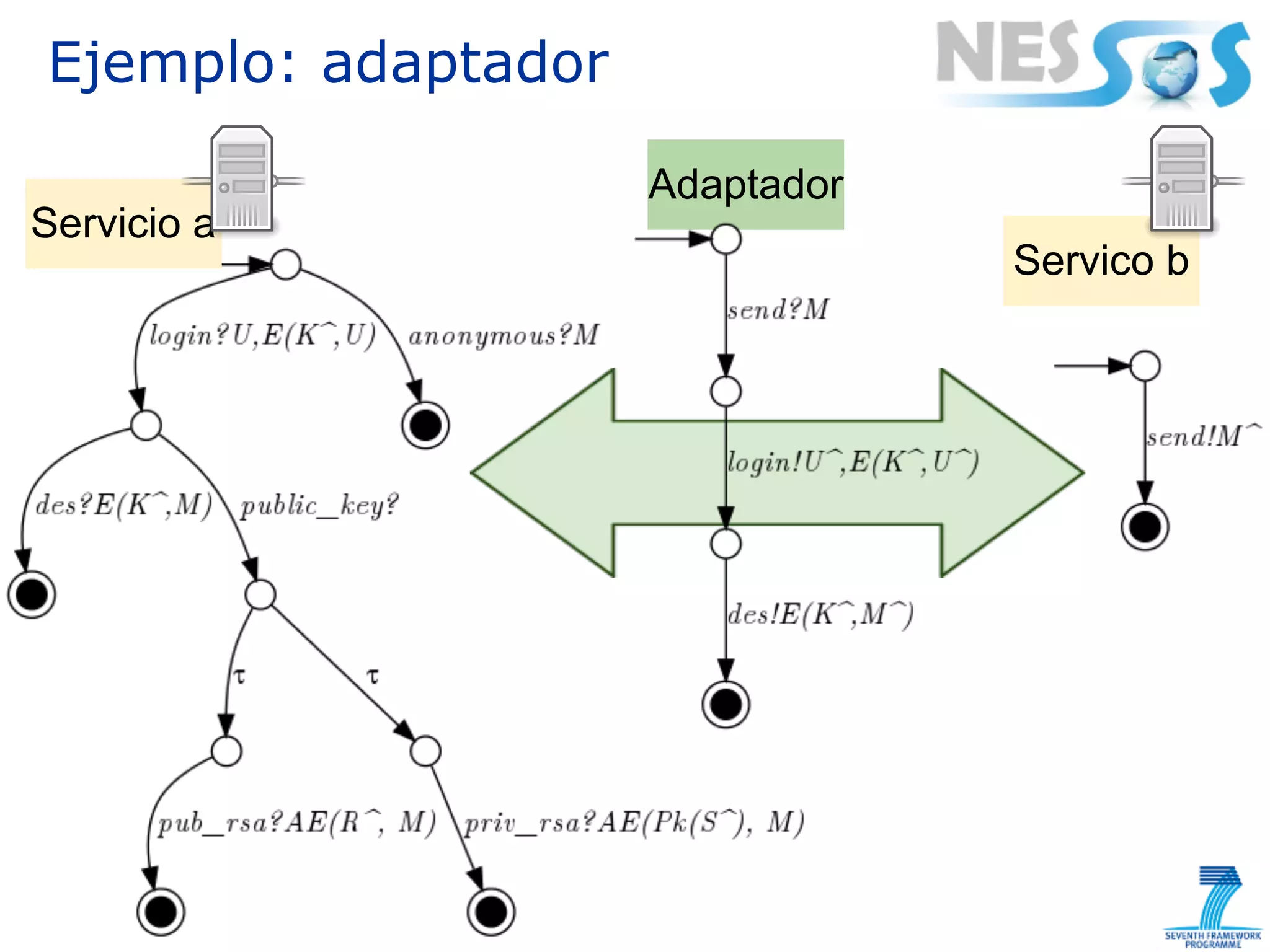

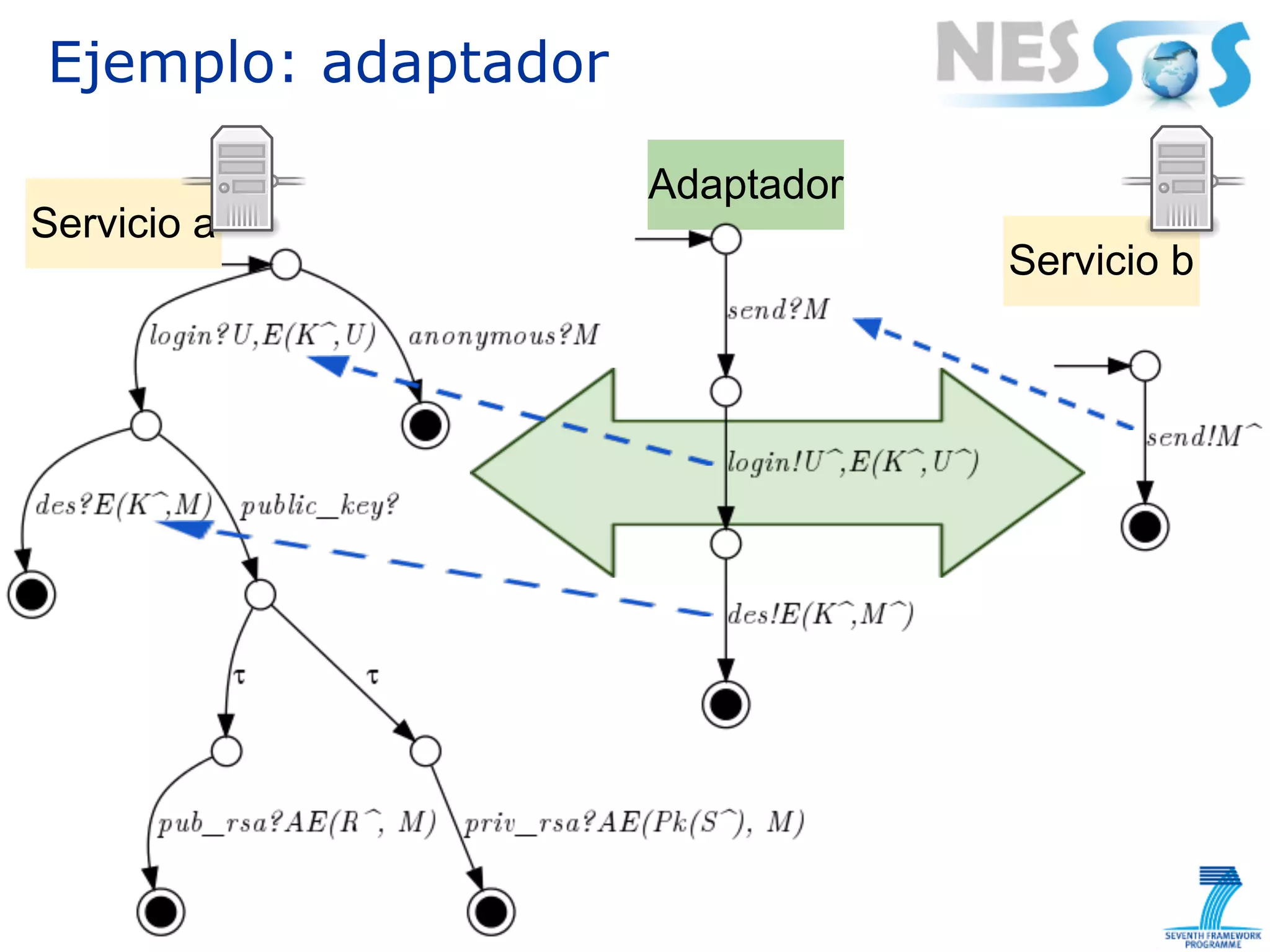

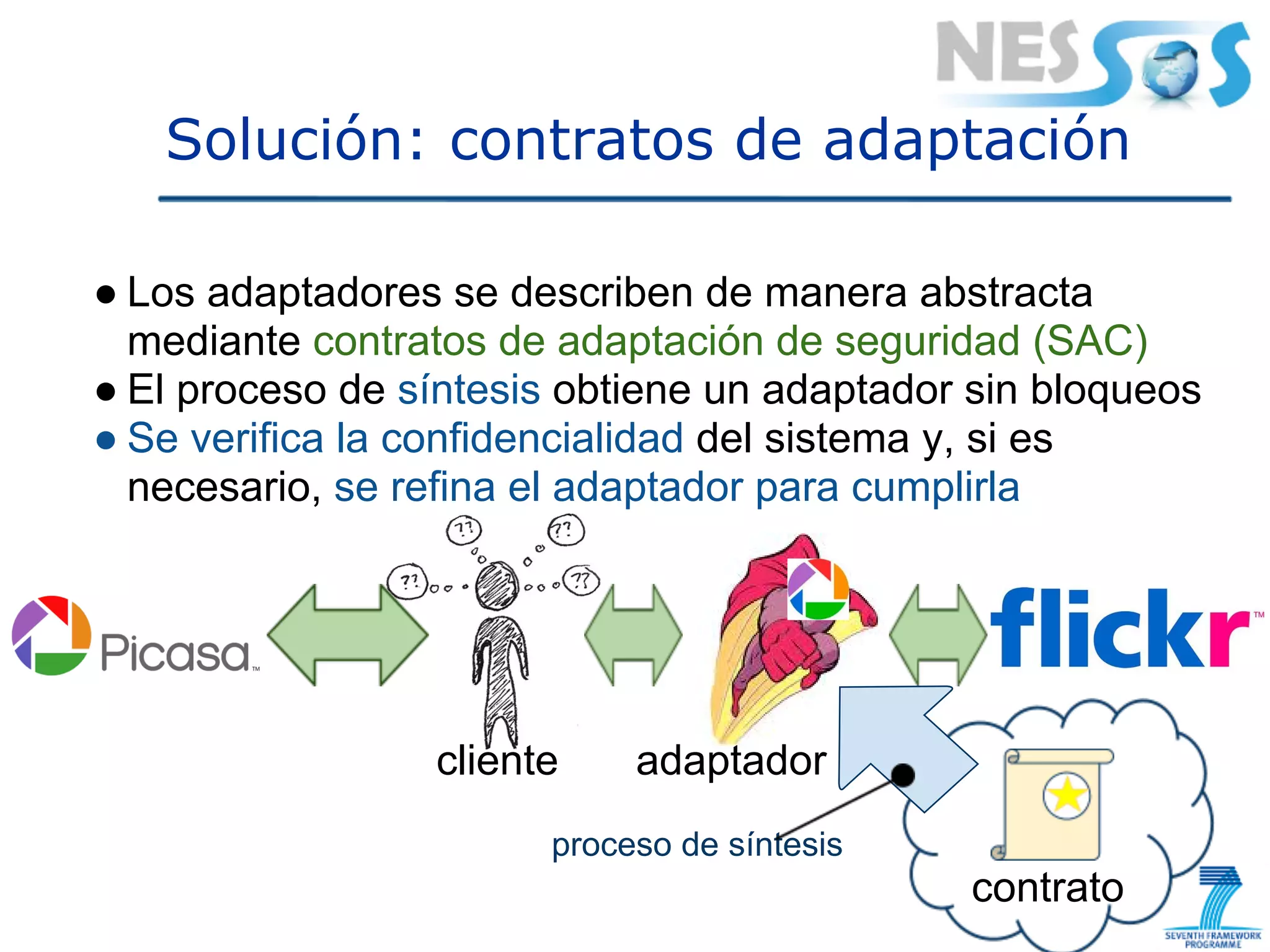

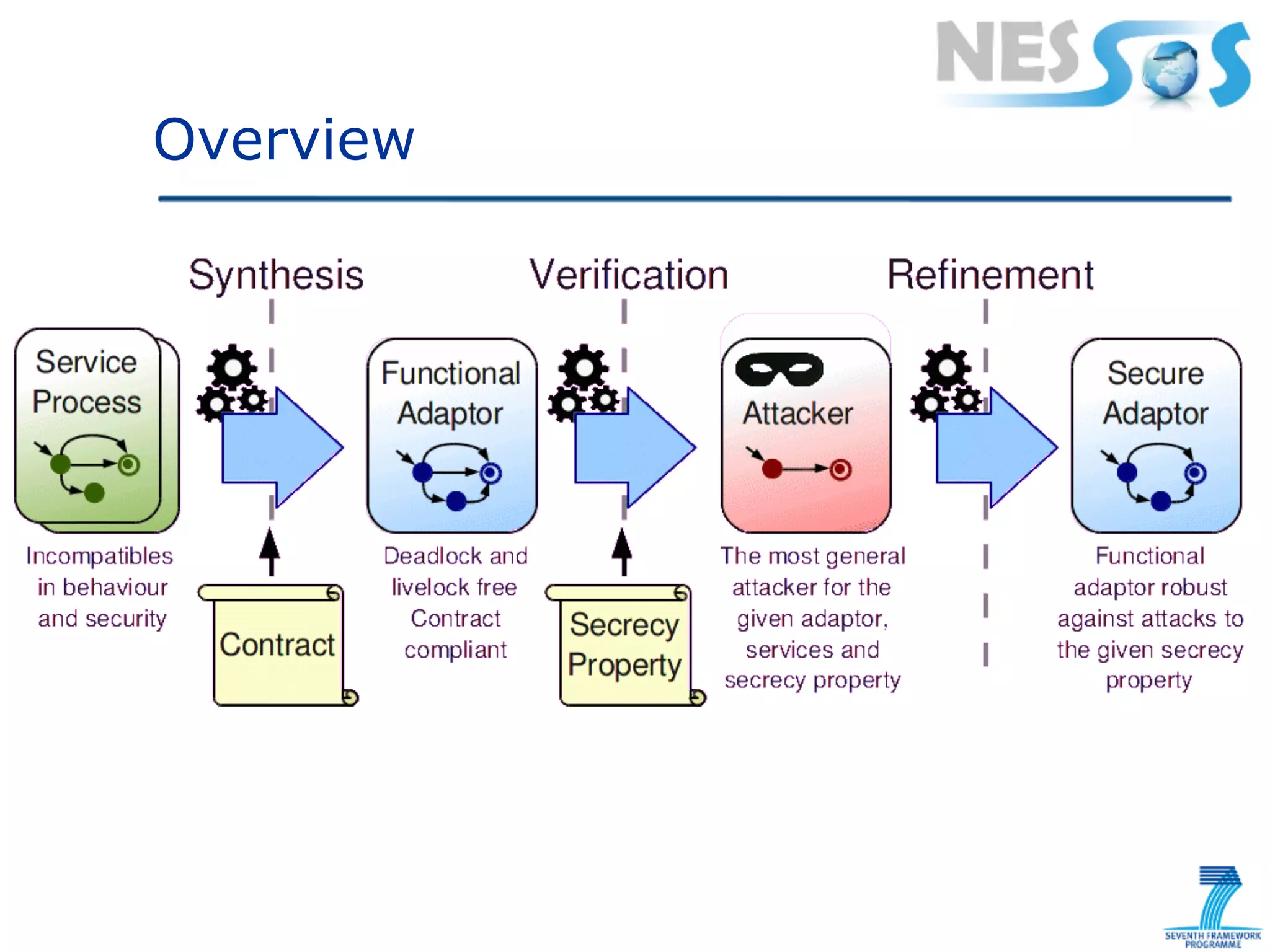

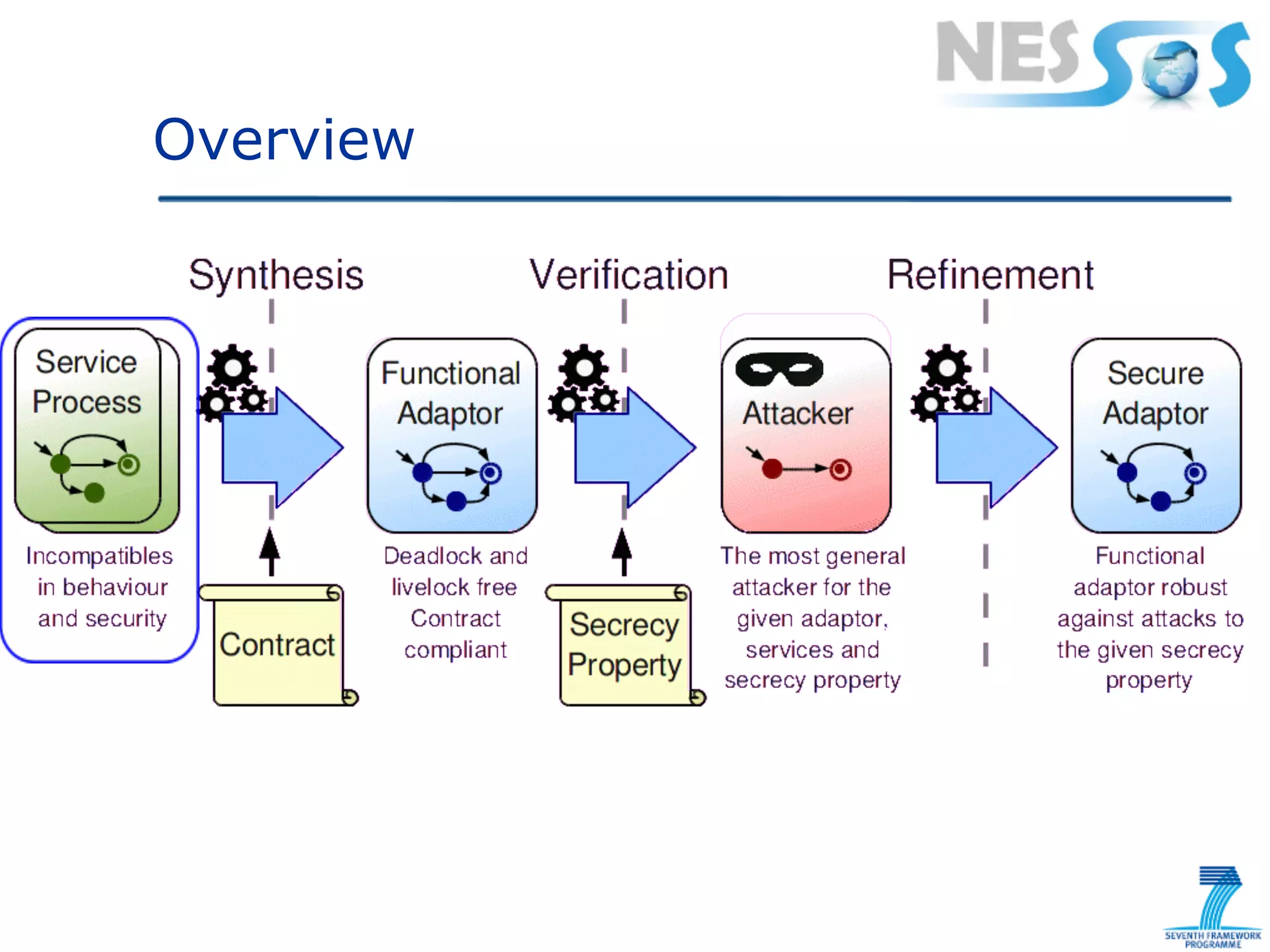

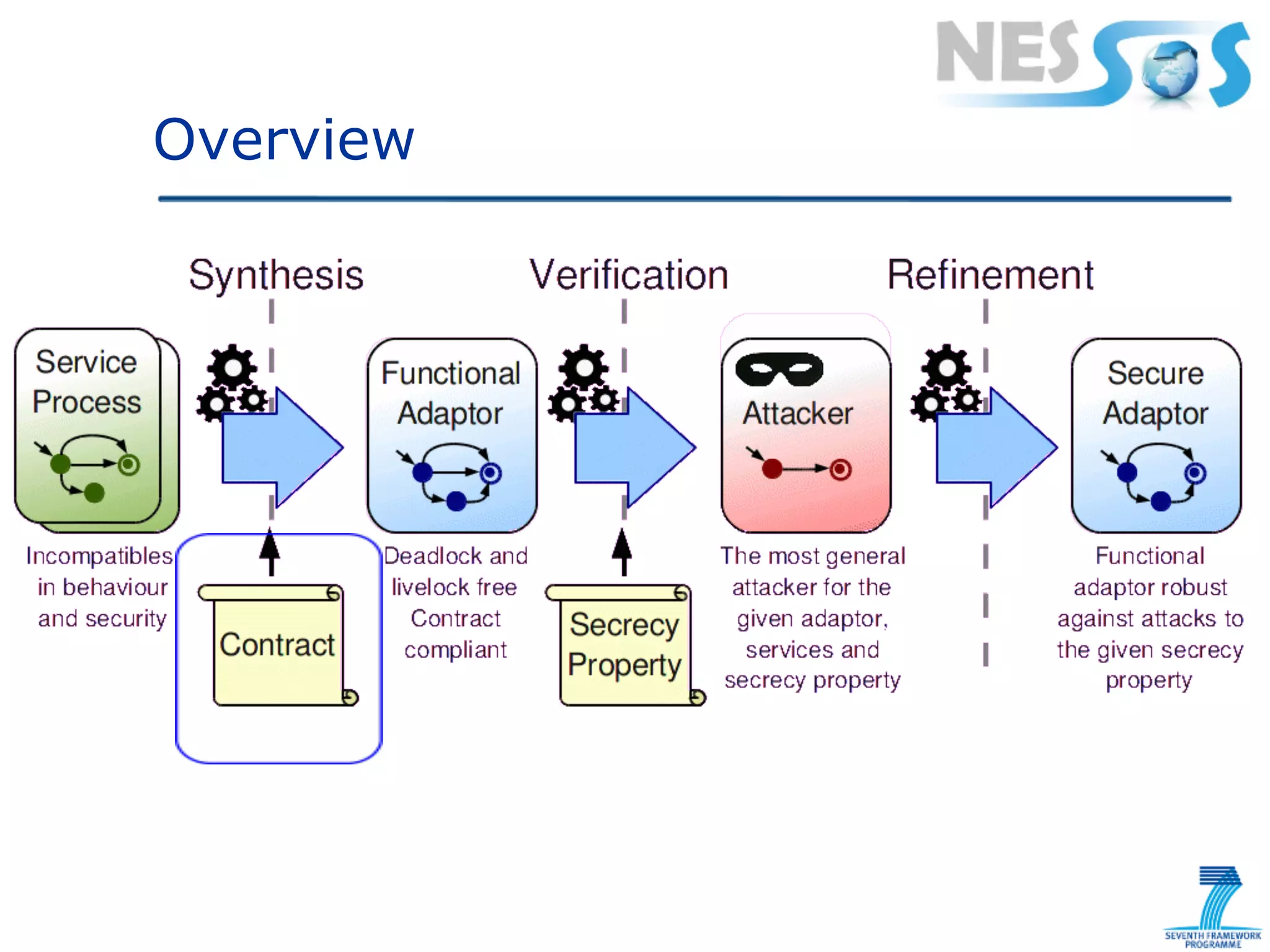

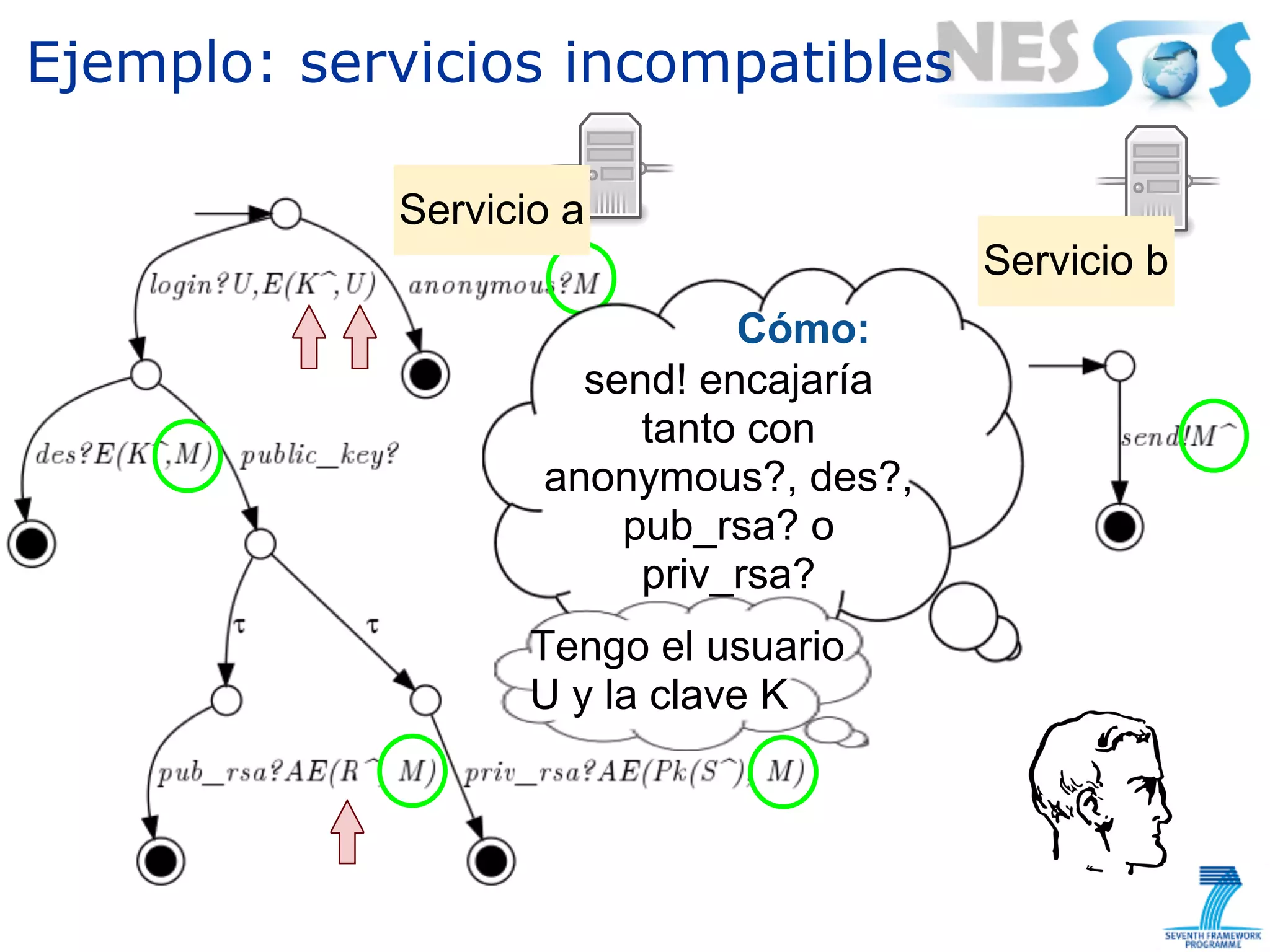

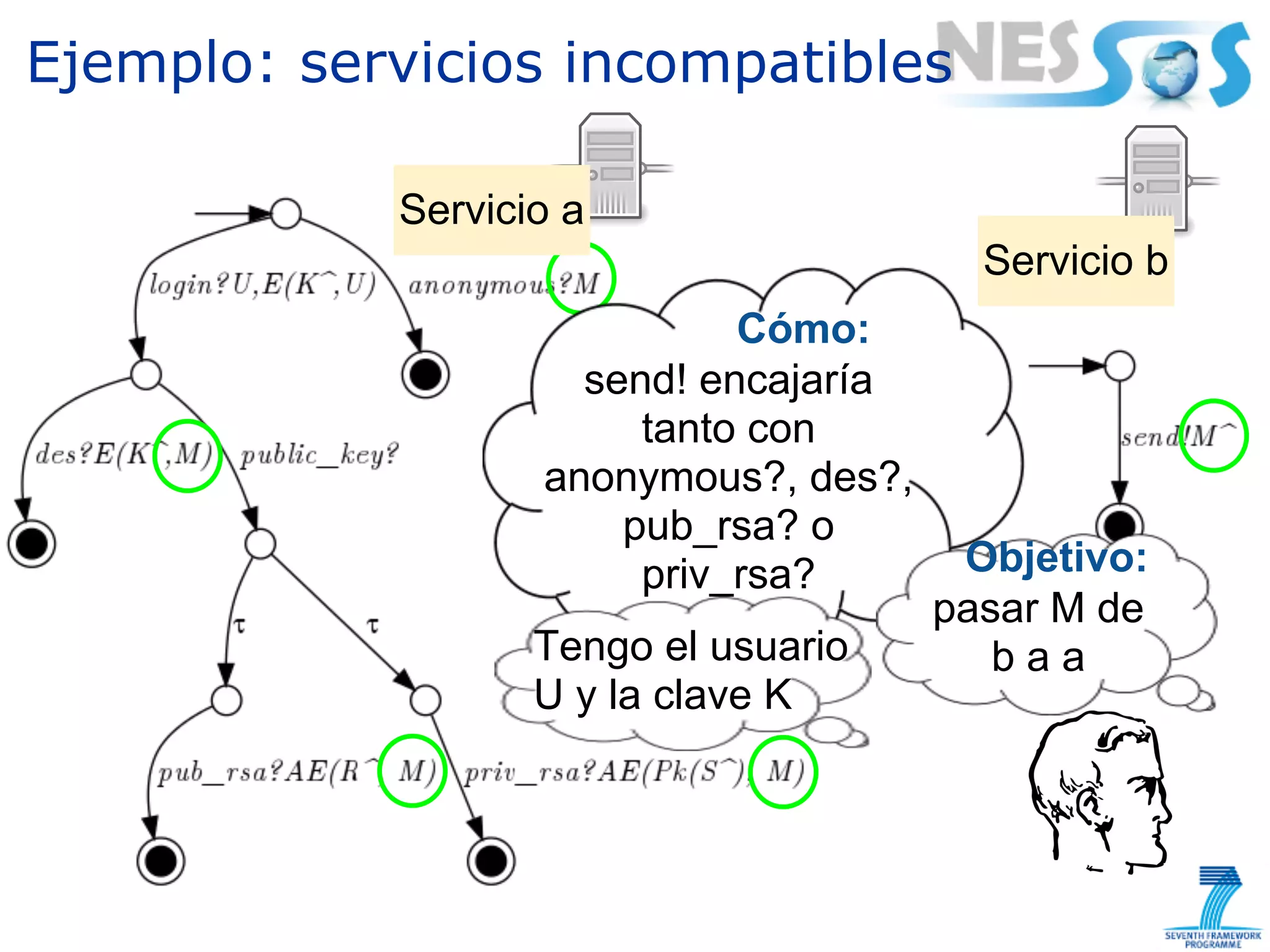

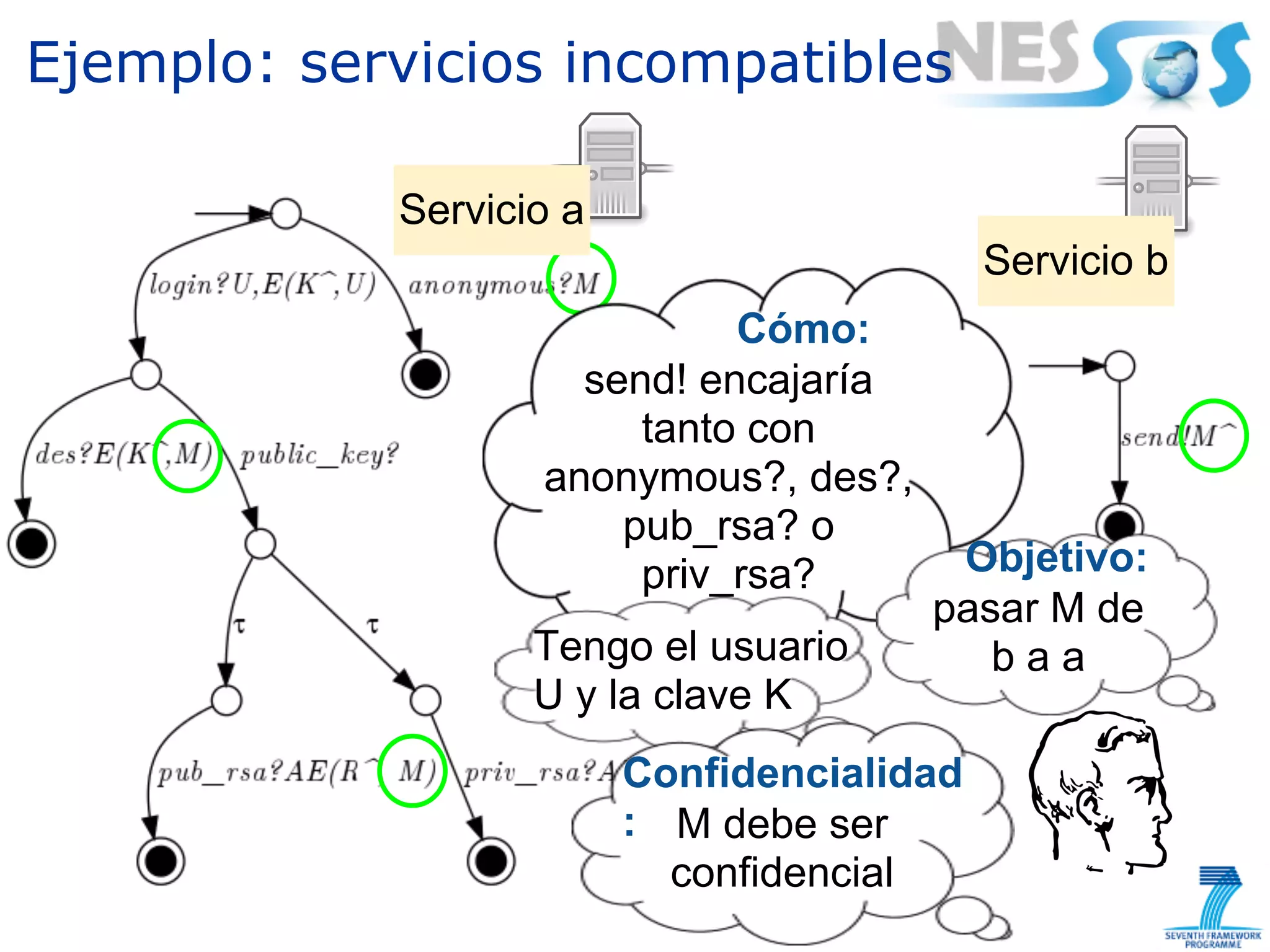

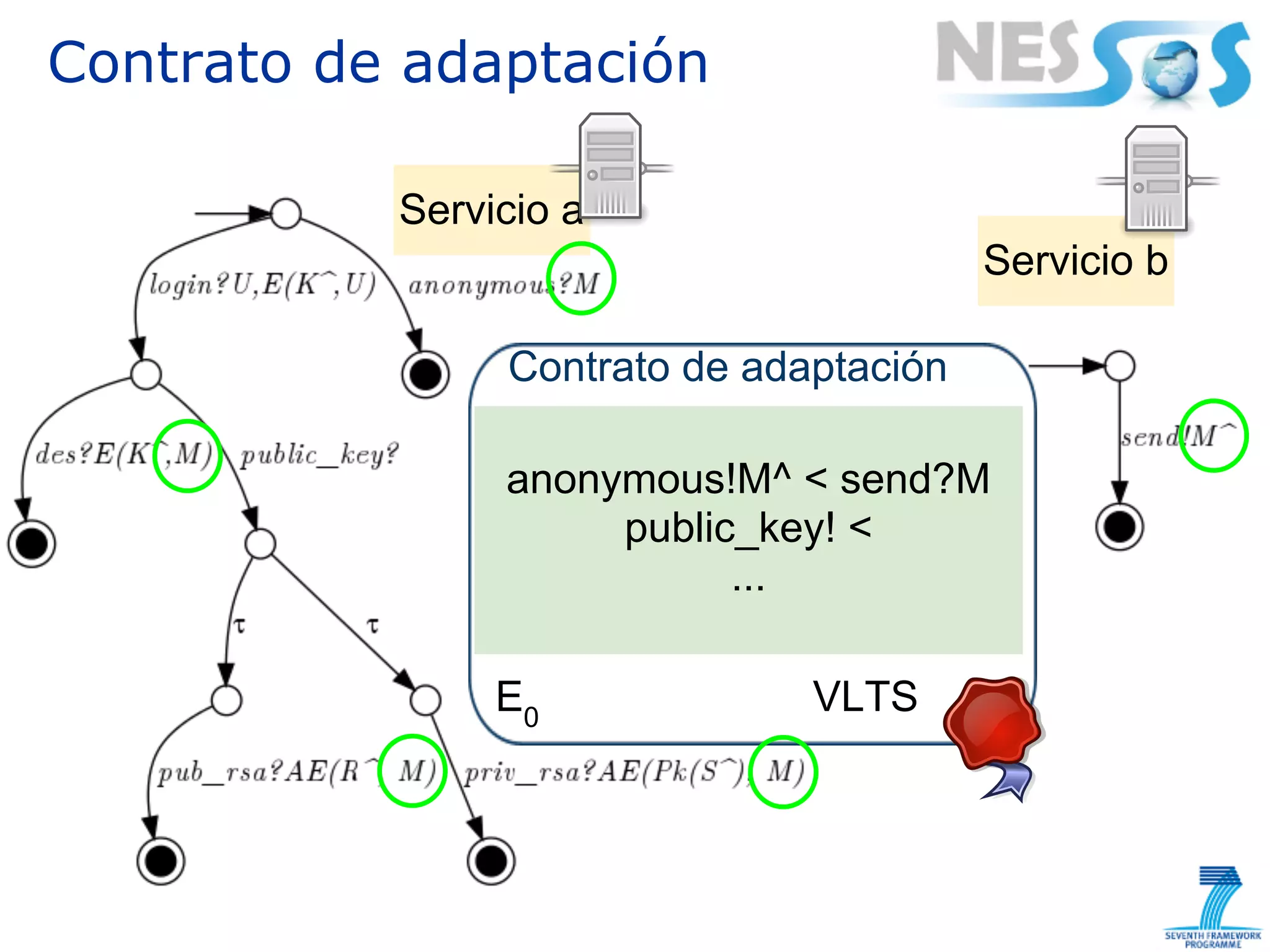

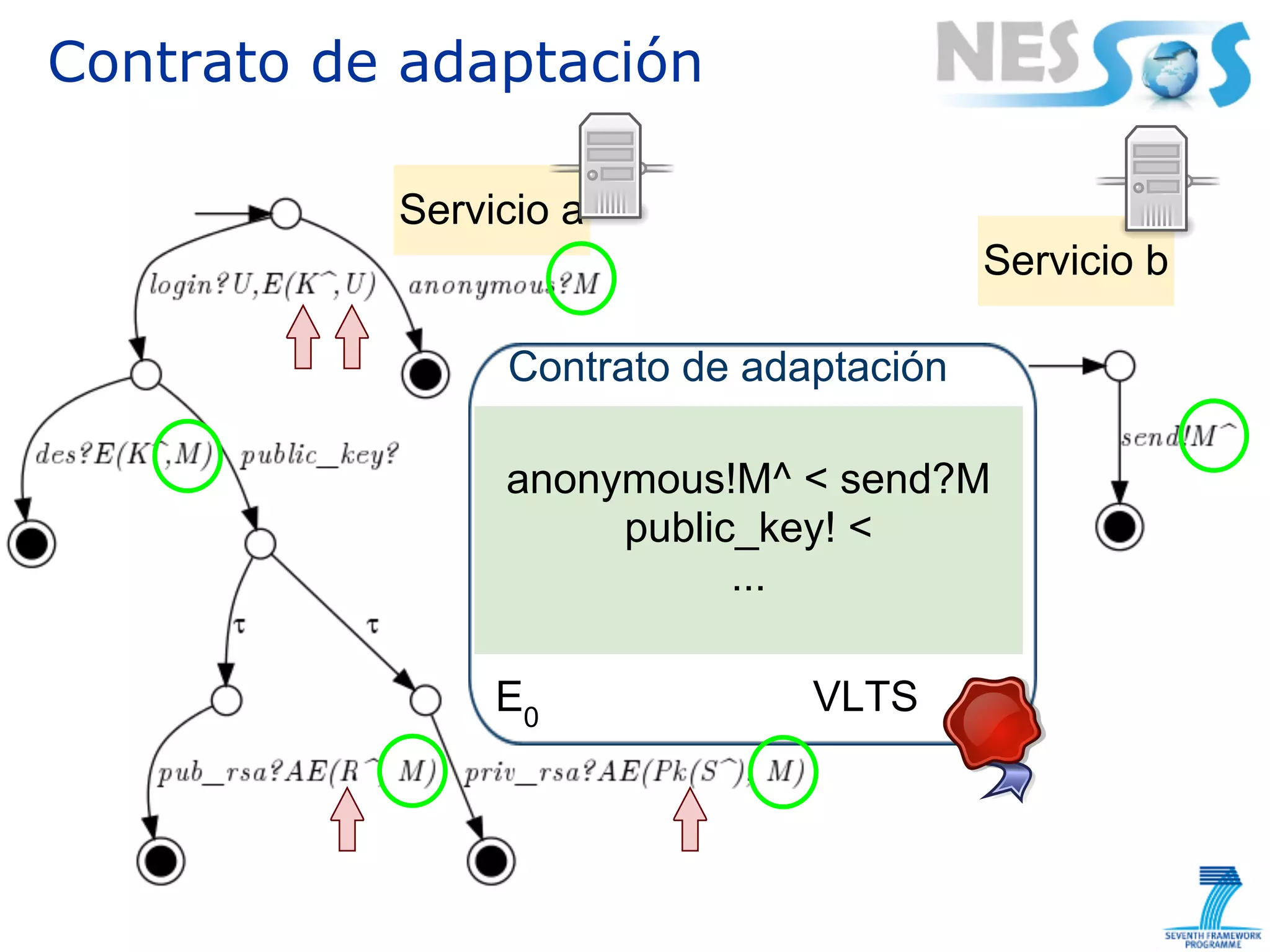

Este documento describe una solución para adaptar servicios con comportamiento y políticas de seguridad incompatibles mediante un adaptador. El adaptador recibe, reescribe y reenvía mensajes para corregir incompatibilidades, extendiendo esta adaptación con criptografía para cumplir las políticas de seguridad. Los adaptadores se describen a través de contratos de adaptación de seguridad que especifican la información y transformaciones necesarias.

![Contrato de adaptación, E0

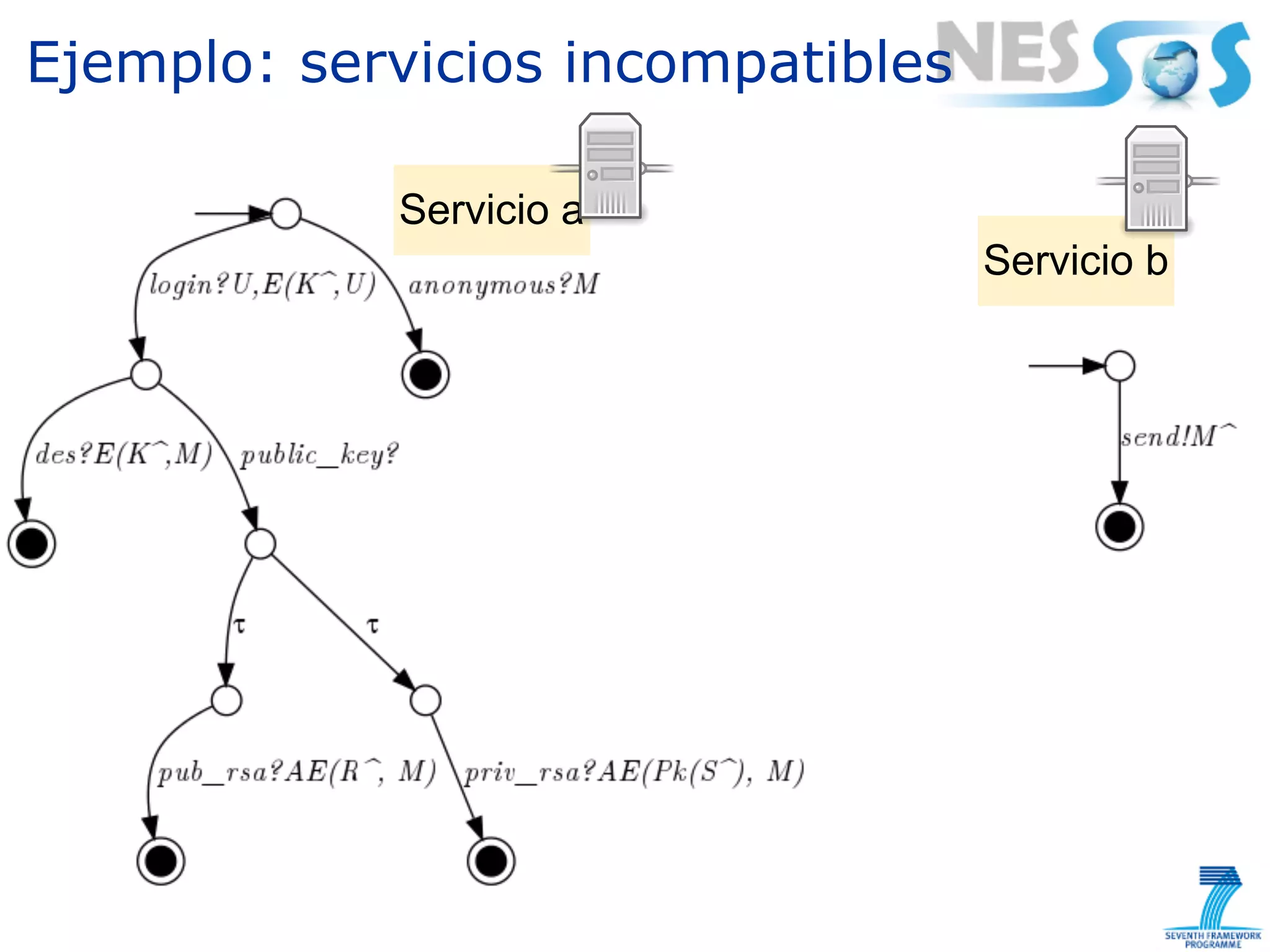

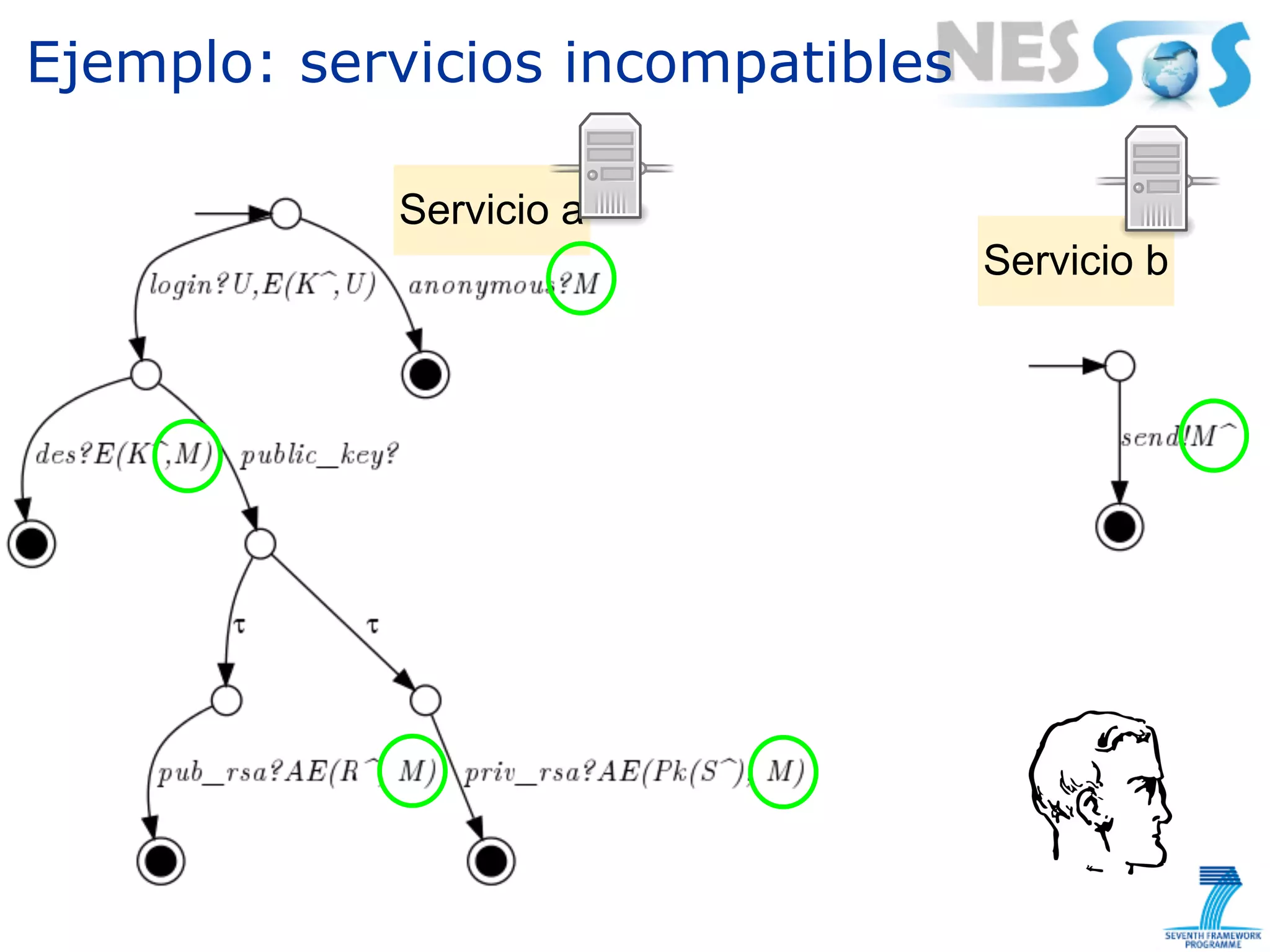

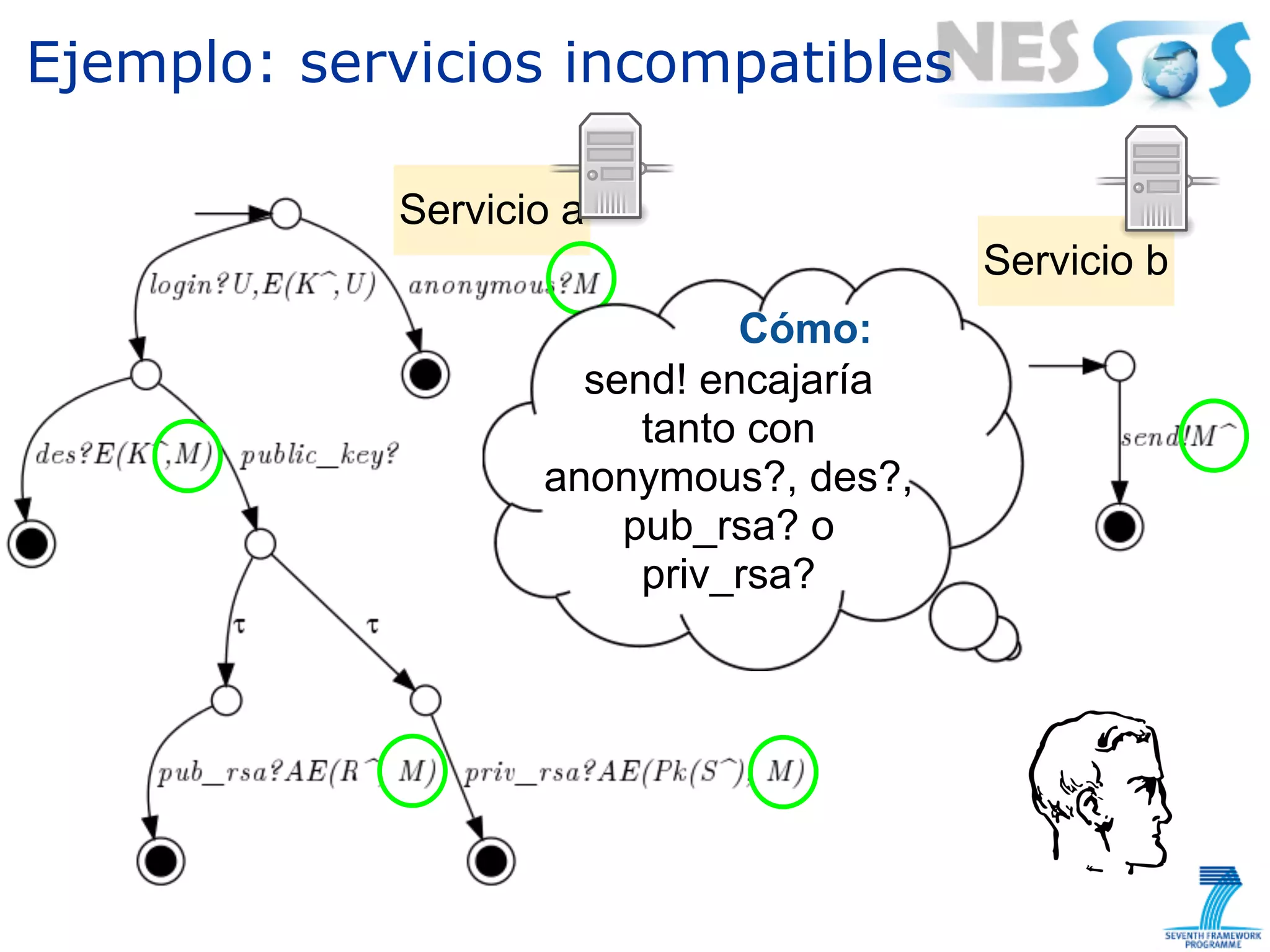

Servicio a

Servicio b

Contrato de adaptación

anonymous!M^ < send?M

public_key! <

login!U^,E(K^,U^) <

des!E(K^, M^) < send?M

...

E0 = [k/K, u/U,...] VLTS](https://image.slidesharecdn.com/jcis12-synthesisofsecureadaptors-121218061344-phpapp02/75/Synthesis-of-secure-adaptors-19-2048.jpg)

![Contrato de adaptación, VLTS

Servicio a

Servicio b

Contrato de adaptación

1. anonymous!M^ < send?M

2. public_key! <

3. login!U^,E(K^,U^) <

4. des!E(K^, M^) < send?M

...

E0 = [k/K, u/U,...] VLTS

}](https://image.slidesharecdn.com/jcis12-synthesisofsecureadaptors-121218061344-phpapp02/75/Synthesis-of-secure-adaptors-20-2048.jpg)