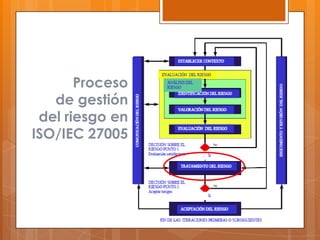

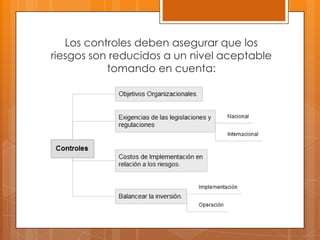

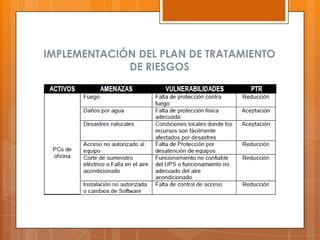

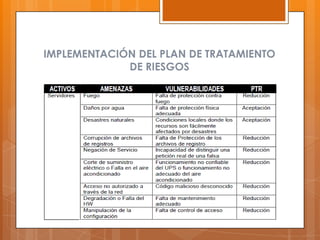

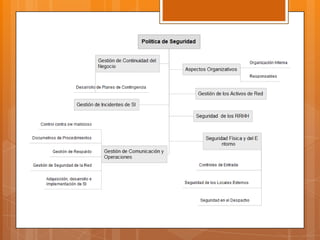

Este documento trata sobre el tratamiento de riesgos de seguridad. Explica que la información es un activo valioso para las organizaciones que requiere protección debido a las crecientes amenazas. Describe el proceso general de evaluación y tratamiento de riesgos según las normas ISO/IEC. Finalmente, presenta un caso práctico sobre la implementación de controles de seguridad en una organización.