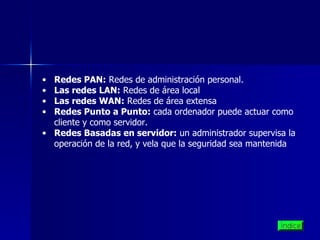

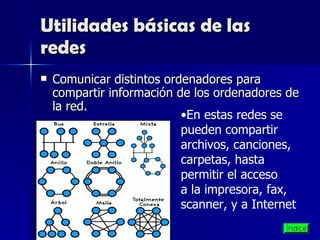

Este documento trata sobre redes y seguridad informática. Explica los tipos de redes como PAN, LAN, WAN y punto a punto, así como los protocolos de red como IPX/SPX y TCP/IP. También describe cómo se crean y configuran las redes asignando direcciones, y las utilidades básicas como compartir archivos. Finalmente, habla sobre la seguridad en las redes y privacidad en Internet, incluyendo tipos de ataques como intromisión, espionaje y denegación de servicio.