Este documento presenta una guía de aprendizaje para un proyecto de formación en tecnología de administración de redes. El proyecto consiste en implementar una solución de almacenamiento de datos para una empresa ficticia llamada "CD Data Center" que cumpla con requisitos de seguridad, disponibilidad y rendimiento. Se describen los objetivos, equipos, tecnologías y beneficios del proyecto, incluyendo el uso de redes WAN, routers, switches y servidores para interconectar las tres sedes de la empresa de

![determinado por lo que se denomina el Método (Method) de dicha

petición, que no es más que un identificador del propósito de la petición.

En la RFC 3261 se definen los métodos básicos del protocolo. Existen

otros métodos definidos en extensiones al protocolo SIP.

75. SERVICIOS DE TERMINAL SERVER EN WINDOWS

Cuando intenta ejecutar el Asistente para instalación de Active

Directory en un servidor Microsoft Windows Server 2003 R2, el

asistente no termina y puede recibir un mensaje de error similar al

siguiente:

El Asistente para instalación de Active Directory no puede continuar

porque el bosque no está preparado para instalar Windows Server 2003.

Utilice la herramienta de la línea de comandos Adprep.exe para preparar

el bosque y el dominio. Para obtener más información acerca de cómo

utilizar el comando Adprep, vea la Ayuda de Active Directory.

La versión del esquema de Active Directory del bosque de recurso no es

compatible con la versión de Active Directory en este equipo.

Este problema puede ocurrir cuando Active Directory no se ha

actualizado con las extensiones de esquema de Windows Server 2003

R2.

76. SSH

Después de transmitir una cierta cantidad de datos con un determinado

algoritmo y clave se produce otro intercambio de claves que genera otro

conjunto de valores hash y un nuevo valor secreto compartido.

[root@localhost /]# Ssh

a3144@serdis.dis.ulpgc.es

the authenticity of host

'serdis.dis.ulpgc.es

(193.145.147.54)' can't be

established. DSA key

fingerprint is 47:57:1a: EA:

75:D0:71:5C:24:3C:E7:9B:66](https://image.slidesharecdn.com/trabajoescritodelproyecto-100902064732-phpapp02/85/Trabajo-escrito-del-proyecto-49-320.jpg)

![Megaco (También conocido como H.248) y MGCP - Protocolos de control;

Skinny Client Control Protocol - Protocolo propiedad de Cisco;

Mi Net - Protocolo propiedad de Mi tel.;

Cor Net-IP - Protocolo propiedad de Siemens;

IAX - Protocolo original para la comunicación entre PBXs Asterisk (Es un

estándar para los demás sistemas de comunicaciones de datos,

[cita requerida] actualmente está en su versión 2, IAX2);

Skype - Protocolo propietario peer-to-peer utilizado en la aplicación Skype;

IAX2 - Protocolo para la comunicación entre PBXs Asterisk en reemplazo

de IAX;

Jingle - Protocolo abierto utilizado en tecnología Jabber;

MGCP- Protocolo propietario de Cisco; weSIP- Protocolo licencia gratuita de

Voz Telecom.

Como hemos visto VoIP presenta una gran cantidad de ventajas, tanto para

las empresas como para los usuarios comunes. La pregunta sería ¿por qué no

se ha implantado aún esta tecnología? A continuación analizaremos los

aparentes motivos, por los que VoIP aún no se ha impuesto a las telefonías

convencionales

85. ASTERISK:

Es un programa de software libre (bajo licencia GPL) que proporciona

funcionalidades de una central telefónica (PBX). Como cualquier PBX, se

puede conectar un número determinado de teléfonos para hacer llamadas

entre sí e incluso conectar a un proveedor de VoIP o bien a una RDSI tanto

básicos como primarios.

Asterisk incluye muchas características anteriormente sólo disponibles en

costosos sistemas propietarios PBX como buzón de voz, conferencias, IVR,

distribución automática de llamadas, y otras muchas más. Los usuarios

pueden crear nuevas funcionalidades escribiendo un dial plan en el lenguaje

de script de Asterisk o añadiendo módulos escritos en lenguaje C o en

cualquier otro lenguaje de programación reconocido por Linux. Para

conectar teléfonos estándar analógicos son necesarias tarjetas

electrónicas telefónicas FXS o FXO fabricadas por Digium u otros

proveedores, ya que para conectar el servidor a una línea externa no basta

con un simple módem. Quizá lo más interesante de Asterisk es que reconoce

muchos protocolos VoIP como pueden ser SIP, H.323, IAX y MGCP.](https://image.slidesharecdn.com/trabajoescritodelproyecto-100902064732-phpapp02/85/Trabajo-escrito-del-proyecto-53-320.jpg)

![88. DEFINICION

89. MySQL:

Es un sistema de gestión de base de datos relacional, multadillo y

multiusuario con más de seis millones de instalaciones.[1] MySQL AB —

desde enero de 2008 una subsidiaria de Sun Microsystems y ésta a su vez

de Oracle Corporation desde abril de 2009— desarrolla MySQL como

software libre en un esquema de licenciamiento dual.

90. PHP:

Es un lenguaje de programación interpretado, diseñado originalmente para

la creación de páginas web dinámicas. Es usado principalmente en

interpretación del lado del servidor (server-side scripting) pero

actualmente puede ser utilizado desde una interfaz de línea de comandos o

en la creación de otros tipos de programas incluyendo aplicaciones con

interfaz gráfica usando las bibliotecas Qt o GTK+.

PHP es un acrónimo recursivo que significa PHP Hipertexto Pre-processor

(inicialmente PHP Tools, o, Personal Home Page Tools). Fue creado

originalmente por Rasmus Lerdorf en 1994; sin embargo la implementación

principal de PHP es producida ahora por The PHP Group y sirve como el

estándar de facto para PHP al no haber una especificación formal. Publicado

bajo la PHP License, la Free Software Foundation considera esta licencia

como software libre.

91. HOSTING VIRTUAL:

El término Hosting Virtual se refiere a la práctica de ejecutar más de un

sitio web (como www.company1.com y www.company2.com) en una sola

máquina. IP-basedname-based hosts virtuales pueden estar " basados en IP

", lo que significa que usted tiene una dirección IP diferente para cada sitio

web, o" basada en el nombre ", lo que significa que usted tiene varios

nombres que se ejecutan en cada dirección IP. El hecho de que se están

ejecutando en el mismo servidor físico no es evidente para el usuario final.

Apache fue uno de los primeros servidores de apoyo basados en máquinas

virtuales de IP.](https://image.slidesharecdn.com/trabajoescritodelproyecto-100902064732-phpapp02/85/Trabajo-escrito-del-proyecto-55-320.jpg)

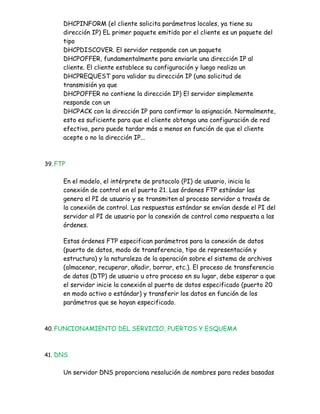

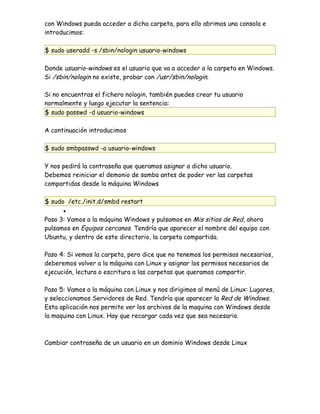

![Instalación y configuración servidor SAMBA en Linux

De manera muy simple y rápida podremos ver como instalar el servidor Samba

en nuestra maquina con Linux:

1. Procedemos con el comando aptitude o apt-get a instalar nuestro

paquete

Apt-get install samba samba-client smbfs smbclient

2. Ahora editamos el archivo de configuración que está ubicado en la

ruta /etc./samba/smb.conf

Nano smb.conf

Dentro de este archivo podremos ingresar varios parámetros que queremos que

tome nuestro servidor. Por ejemplo:

Buscamos con control+w la línea que diga algo como: Workgroups = ms home

para así modificar el grupo de trabajo al que pertenecemos.

También ingresaremos las siguientes líneas para así terminar de configurar

nuestro fichero principal

Security = user cambiamos por security = SHARE. Con esto ya no tendremos

que usar contraseña.

Al final del texto agregamos esto:

[public]

Comment = Public folder

Path = /home/”usuario”/Desktop/prueba

Public = yes

Writable = yes

Create mask = 0777

Directory mask = 0777

Force user = nobody

Force group = nobody

Guest ok = yes

Nota: el nombre de la carpeta que vamos a compartir no debe contener

espacios](https://image.slidesharecdn.com/trabajoescritodelproyecto-100902064732-phpapp02/85/Trabajo-escrito-del-proyecto-77-320.jpg)

![Explicare algunas líneas:

[public] : Aquí pondremos lo que queramos. Es el nombre que se verá de nuestra

carpeta a compartir en sistemas Windows.

Comment: Como el anterior punto, lo que desees está bien.

Path: Es la ruta del directorio que compartiremos.

Public = yes: En esta línea decidimos si deseamos que el directorio sea público o

no.

Writable = yes: En esta otra, igualmente decidimos si queremos poder escribir

en el directorio desde algún cliente.

3. Vamos a darle permisos a la carpeta. Permisos de ejecución, lectura y

escritura. Es de entender que esto claramente depende de las

necesidades del administrador de la red:

Chmod 777 /home/”usuario”/Desktop/prueba

4. Es hora de arrancar nuestro servicio:

/etc./init.d/smbd restart

Con todo lo anterior deberíamos ser capaces de entrar desde un equipo

con Windows o Linux a la carpeta /home/”usuario”/Desktop/prueba sin

necesidad de tener nombre de usuario ni password:

• Desde Windows colocamos en la barra de direcciones de alguna

ventana, por ejemplo, Ejecutar:

•

• 192.168.3.1

• Desde Linux (que tenga instalado el paquete samba-client) abrimos

una carpeta y colocamos en la barra de direcciones:

•

• smb: //192.168.3.1 o smbclient //192.168.3.1

•

Donde 192.168.3.1 es "la IP privada" del equipo Linux que contiene a la carpeta

que compartiremos. No está de más anotar que si no nos entra deberíamos

probar a poner la ruta de la carpeta después de la IP.](https://image.slidesharecdn.com/trabajoescritodelproyecto-100902064732-phpapp02/85/Trabajo-escrito-del-proyecto-78-320.jpg)

![Lo próximo es algo también que quizás usaremos y que quise dejar para el final.

Para Compartir la Unidad de CDRw

Abrimos el archivo /etc./samba/smb.conf para modificarlo:

[CDRw]

Comment = CDRW Compartido

Path = /media/cdrw0

Public = yes

Writable = no

Browseable = yes

Le agregamos un nuevo parámetro "browseable". Esto sirve para ingresar a la

maquina por medio de Windows y Linux de forma remota y ver la carpeta que

esta compartida.

Lo que sigue, algo importante muy al estilo copy+paste:

Con sistemas Windows

Si tenemos en nuestra red local una máquina con Windows y queremos

compartir archivos entre ambos sistemas:

Paso 1: Nos dirigimos al menú de Linux: Sistema, Administración y

seleccionamos Carpetas compartidas. Pulsamos añadir .

En ruta, buscamos la carpeta que queremos compartir, como nombre pondremos

Compartidos (por ejemplo) y seleccionamos Permitir examinar la carpeta.

Pulsamos sobre Configuración general de archivos compartidos con Windows,

en Dominio introducimos el nombre de red que posea la máquina Windows. Lo

demás lo dejamos como está.

Paso 2: Ahora que ya tenemos compartiendo la carpeta, nos queda crear un

nombre de usuario y contraseña en el servidor Samba para que el ordenador](https://image.slidesharecdn.com/trabajoescritodelproyecto-100902064732-phpapp02/85/Trabajo-escrito-del-proyecto-79-320.jpg)

![smbstatus (Lista de las conexiones SMB en marcha en el servidor local)

smbrun (Un script 'cola' para facilitar la ejecución de aplicaciones en

servidores )

El fichero de registro se encuentra en /var/log/samba-log.%m y el directorio

de bloqueo como /var/lock/samba.

Configuración General (/etc./smb.conf)

La configuración de Samba en un Linux (u otra máquina UNIX) es controlada

por un solo fichero, /etc./smb.conf. Este fichero determina qué recursos del

sistema quieres compartir con el mundo exterior y que restricciones deseas

poner en ellos.

Como las siguientes secciones 'direccionarán' la compartición de unidades e

impresoras de Linux con máquinas Windows, el fichero smb.conf mostrado en

esta sección es lo más simple posible, solo para propósitos introductorios.

No te preocupes por los detalles, aún. Otras secciones más adelante

introducirán los conceptos más importantes.

Cada sección del fichero empieza con una cabecera como [global], [impresoras],

etc.

La sección [global] define unas pocas variables que Samba usará para definir la

compartición de todos los recursos.

La sección [homes] permite a los usuarios remotos acceder a sus respectivos

directorios principales en la máquina Linux local (cada uno al suyo nada más).

Esto es, si un usuario de Windows intenta conectar a este recurso desde su

máquina Windows, será conectado a su directorio personal. A tener en cuenta

que para hacer esto, tiene que tener una cuenta en la máquina Linux. ;-)

El fichero smb.conf que viene debajo como ejemplo permite a los usuarios

remotos acceder a su directorio principal en la máquina local y escribir en un

directorio temporal. Para que un usuario de Windows vea estos recursos, la

máquina Linux debe estar en la red local. Entonces el usuario simplemente

conecta una unidad de red desde el Explorador de Windows o el Windows File

Manager.

Fíjate que en las siguientes secciones, se darán entradas adicionales a este

fichero para permitir la compartición de más recursos.](https://image.slidesharecdn.com/trabajoescritodelproyecto-100902064732-phpapp02/85/Trabajo-escrito-del-proyecto-82-320.jpg)

![; /etc./smb.conf

;

; Reinicia el servidor cada vez que hagas cambios a este fichero, ej.:

; /etc./rc.d/init.d/smb parar

; /etc./rc.d/init.d/smb empezar

[Global]

; Quita el comentario a la siguiente línea si quieres cuentas de invitado

; guest account = nobody

Log file = /var/log/samba-log.%m

Lock directory = /var/lock/samba

Share modes = yes

[Homes]

comment = Directorios principales

browseable = no

read only = no

create mode = 0750

[tmp]

comment = Espacio de ficheros temporales

path = /tmp

read only = no

public = yes

Compartiendo Una Unidad Linux Con Máquinas Windows

Como se muestra en el fichero smb.conf anterior, compartir una unidad Linux

con usuarios Windows es fácil. De todas maneras, como todo lo demás con

Samba, puedes tener las cosas MUY controladas. Aquí tienes unos pocos

ejemplos:

Para compartir un directorio con todo el mundo, crea una copia de la sección

[tmp] añadiendo algo como esto al smb.conf:

[public]

comment = Cosas publicas

Path = /home/public](https://image.slidesharecdn.com/trabajoescritodelproyecto-100902064732-phpapp02/85/Trabajo-escrito-del-proyecto-83-320.jpg)

![Public = yes

Writable = yes

Printable = yes

Para que este directorio lo pueda leer todo el mundo, pero que sólo lo puedan

cambiar gente del grupo 'laborales', modifica la entrada de esta manera:

[Public]

Comment = Cosas publicas

Path = /home/public

Public = yes

Writable = yes

Printable = no

write list = @laborales

103.Servicio de configuración dinámica de Host (DHCP)

104.Servicio Web (Portal Corporativo) (WEB)

105.Servicio de transferencia de archivos trivial (TFTP)

106.Servicio de Impresión

107.Servicio AAA

108.Servicio de almacenamiento de datos (NAS)

109.Servicios de Terminal Server en Windows

110.PHP

111. Hosting Virtual

112.NTP

113.RADIUS

114.Asterisk + Servicio de telefonía VoIP (Planta PBX – Asterisk)

TERCER TRIMESTRE

115.

116.](https://image.slidesharecdn.com/trabajoescritodelproyecto-100902064732-phpapp02/85/Trabajo-escrito-del-proyecto-84-320.jpg)