trillllllllllllllllllllllllllllllllllllllllptico.docx

•Descargar como DOCX, PDF•

0 recomendaciones•2 vistas

o son rebook o son nike

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Más contenido relacionado

Similar a trillllllllllllllllllllllllllllllllllllllllptico.docx

Similar a trillllllllllllllllllllllllllllllllllllllllptico.docx (20)

Protección contra el Fraude: Bantrab tu mejor aliado

Protección contra el Fraude: Bantrab tu mejor aliado

PRESENTACION DE IN SEGURIDAD EN TRASACCIONES POR INTERNET

PRESENTACION DE IN SEGURIDAD EN TRASACCIONES POR INTERNET

Último

Último (7)

DIAPOSITIVAS 8 CAPITULO LIVRO DE LANGMAN EMBRIOLOGIA.pptx

DIAPOSITIVAS 8 CAPITULO LIVRO DE LANGMAN EMBRIOLOGIA.pptx

LAS BPM(BUENAS PRACTICAS DE MANUFACTURA COMPUTACION.pptx

LAS BPM(BUENAS PRACTICAS DE MANUFACTURA COMPUTACION.pptx

Fisiología y endocrinología de la Reproducción en Ganado bovino.ppt

Fisiología y endocrinología de la Reproducción en Ganado bovino.ppt

trillllllllllllllllllllllllllllllllllllllllptico.docx

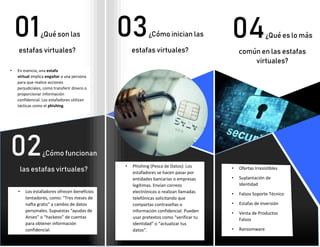

- 1. 01¿Qué son las estafas virtuales? • En esencia, una estafa virtual implica engañar a una persona para que realice acciones perjudiciales, como transferir dinero o proporcionar información confidencial. Los estafadores utilizan tácticas como el phishing. 02¿Cómo funcionan las estafas virtuales? • Los estafadores ofrecen beneficios tentadores, como: "Tres meses de nafta gratis” a cambio de datos personales. Supuestas “ayudas de Anses” o “hackeos” de cuentas para obtener información confidencial. 03¿Cómo inician las estafas virtuales? • Phishing (Pesca de Datos): Los estafadores se hacen pasar por entidades bancarias o empresas legítimas. Envían correos electrónicos o realizan llamadas telefónicas solicitando que compartas contraseñas o información confidencial. Pueden usar pretextos como “verificar tu identidad” o “actualizar tus datos”. 04¿Qué es lo más común en las estafas virtuales? • Ofertas Irresistibles • Suplantación de Identidad • Falsos Soporte Técnico • Estafas de Inversión • Venta de Productos Falsos • Ransomware

- 2. República bolivariana de Venezuela Ministerio del poder popular para la educación U.E.C.P.A ´´Hermano Juan´´ LA SALLE Edo. Lara Todo sobre las estafas virtuales… Por: Wilber Conde, Gabriel Rivero Rafael castro Yulbenis Arévalo • Clonación de WhatsApp • Rastreo de paquetes • Correo basura (Spam) • Smishing • Phishing • Antivirus falsos • Pharming • Páginas web falsas • Soporte Técnico falso • Estafas de inversión 05¿tipos de estafas virtuales? 06Datos que NO debes compartir • Correo electrónico y número de teléfono • Fotos de menores • Fotos comprometedoras • Datos personales • Opiniones y conversaciones privadas • Contraseñas 03¿Cómo protegernos de las estafas virtuales? • Contraseñas seguras • Verificación en dos fases (2FA) • Desconfía siempre • No abras enlaces sospechosos • Precaución al comprar en línea