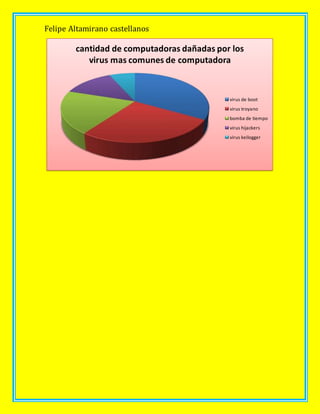

Este documento describe las características y daños de diferentes tipos de virus informáticos como gusanos, caballos de Troya, bombas de tiempo y otros. Explica cómo cada uno infecta y se propaga en las computadoras, como consumiendo recursos, robando datos, alterando la página de inicio del navegador o convirtiendo la máquina en un zombi controlado a distancia. Finalmente, incluye un gráfico comparando la cantidad de computadoras dañadas por los virus más comunes.

![TABLAS LÓGICAS Y

GRAFICAS DEL VIRUS

INFORMÁTICO

[Subtítulo del documento]

26 DE NOVIEMBRE DE 2015

Grupo:101](https://image.slidesharecdn.com/virusinformaticostablalogica-151201230745-lva1-app6891/85/Virus-informaticos-tabla-logica-1-320.jpg)