Mapa mental contra los delitos informaticos

•Descargar como PPTX, PDF•

1 recomendación•5,532 vistas

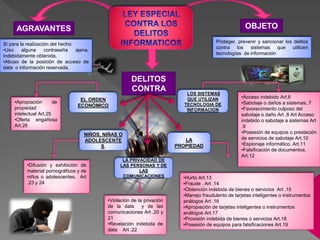

Este documento presenta una lista de delitos contra los sistemas que utilizan tecnología de información, incluyendo acceso indebido, sabotaje, espionaje informático, hurto, fraude y violación de la privacidad de datos y comunicaciones. Los delitos se dividen en categorías como delitos contra la propiedad, la privacidad de las personas, el orden económico, y delitos relacionados con material pornográfico o de niños. Se describen posibles agravantes como el uso de contraseñas ajenas o el abuso de acceso a datos reservados

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

DIFERENCIA ENTRE DERECHO PÚBLICO Y DERECHO PRIVADO

DIFERENCIA ENTRE DERECHO PÚBLICO Y DERECHO PRIVADO

Destacado

Destacado (20)

Mapa conceptual sobre las leyes penales especiales

Mapa conceptual sobre las leyes penales especiales

Analisis de ley delitos informaticos maria gabriela

Analisis de ley delitos informaticos maria gabriela

Mapa mental sobre prevencion de los delitos informaticos

Mapa mental sobre prevencion de los delitos informaticos

Ley de delitos informáticos en venezuela maria nadales

Ley de delitos informáticos en venezuela maria nadales

Procedimiento demandas nulidad actos administrativos

Procedimiento demandas nulidad actos administrativos

Similar a Mapa mental contra los delitos informaticos

"Aplicación de la Ley Especial Contra Delitos Informáticos en los sitios de...

"Aplicación de la Ley Especial Contra Delitos Informáticos en los sitios de...AlejandroVelasquez63520

Similar a Mapa mental contra los delitos informaticos (20)

Keibis Vargas - Aplicación de la ley contra delitos informáticos en el Sector...

Keibis Vargas - Aplicación de la ley contra delitos informáticos en el Sector...

Análisis de Ley de Delitos Informáticos y conexos de El Salvador

Análisis de Ley de Delitos Informáticos y conexos de El Salvador

Ley especial contra los delitos informáticos elvia gaona_seccion_530

Ley especial contra los delitos informáticos elvia gaona_seccion_530

Ley especial contra los delitos informáticos elvia gaona_seccion_530

Ley especial contra los delitos informáticos elvia gaona_seccion_530

"Aplicación de la Ley Especial Contra Delitos Informáticos en los sitios de...

"Aplicación de la Ley Especial Contra Delitos Informáticos en los sitios de...

Último

Último (6)

Mapa mental contra los delitos informaticos

- 1. OBJETO LOS SISTEMAS QUE UTILIZAN TECNOLOGIA DE INFORMACION Proteger, prevenir y sancionar los delitos contra los sistemas que utilicen tecnologías de información DELITOS CONTRA LA PROPIEDAD LA PRIVACIDAD DE LAS PERSONAS Y DE LAS COMUNICACIONES NIÑOS, NIÑAS O ADOLESCENTE S. •Acceso indebido Art.6 •Sabotaje o daños a sistemas..7 •Favorecimiento culposo del sabotaje o daño Art .8 Art Acceso indebido o sabotaje a sistemas Art .9 •Posesión de equipos o prestación de servicios de sabotaje Art.10 •Espionaje informático. Art.11 •Falsificación de documentos. Art.12 •Hurto Art.13 •Fraude . Art .14 •Obtención indebida de bienes o servicios Art .15 •Manejo fraudulento de tarjetas inteligentes o instrumentos análogos Art .16 •Apropiación de tarjetas inteligentes o instrumentos análogos Art.17 •Provisión indebida de bienes o servicios Art.18 •Posesión de equipos para falsificaciones Art.19 •Violación de la privación de la data y de las comunicaciones Art .20 y 21 •Revelación indebida de data Art .22 •Difusión y exhibición de material pornográficos y de niños o adolescentes. Art .23 y 24 EL ORDEN ECONÓMICO •Apropiación de propiedad intelectual Art,25 •Oferta engañosa Art.26 AGRAVANTES Si para la realización del hecho: •Uso alguna contraseña ajena, indebidamente obtenida. •Abuso de la posición de acceso de data o información reservada.