Eset infografia-correo electronico-final-es

•

0 recomendaciones•911 vistas

Eset infografia-correo electronico-final-es

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

Presentation of Social Engineering - The Art of Human Hacking

Presentation of Social Engineering - The Art of Human Hacking

IEEE 730 1989: Plan de aseguramiento de la calidad del software

IEEE 730 1989: Plan de aseguramiento de la calidad del software

Similar a Eset infografia-correo electronico-final-es

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threatssamuelalfredoaguirrediaz

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threatssamuelalfredoaguirrediaz

Similar a Eset infografia-correo electronico-final-es (20)

Pc zombie,spim,ramsomware,spam,phishing y scam presentacion 3

Pc zombie,spim,ramsomware,spam,phishing y scam presentacion 3

Pc zombie,spim,ramsomware,spam,phishing y scam presentacion 3

Pc zombie,spim,ramsomware,spam,phishing y scam presentacion 3

Riesgos del internet en las instituciones educativas

Riesgos del internet en las instituciones educativas

Pc zombie, phishig, spim, spear phishig, ransomware, spam, scam y principales...

Pc zombie, phishig, spim, spear phishig, ransomware, spam, scam y principales...

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Pc zombie, spim, spear, phishing, ronsamware, spam y scam

Pc zombie, spim, spear, phishing, ronsamware, spam y scam

Más de ESET Latinoamérica

Más de ESET Latinoamérica (20)

Último

Último (6)

¡Descubre el Poder del Masaje Holístico en nuestra Primera Sesión del Seminar...

¡Descubre el Poder del Masaje Holístico en nuestra Primera Sesión del Seminar...

Antenas, tipos de antenas, diseño basico de una antena y parámetros.pdf

Antenas, tipos de antenas, diseño basico de una antena y parámetros.pdf

Eset infografia-correo electronico-final-es

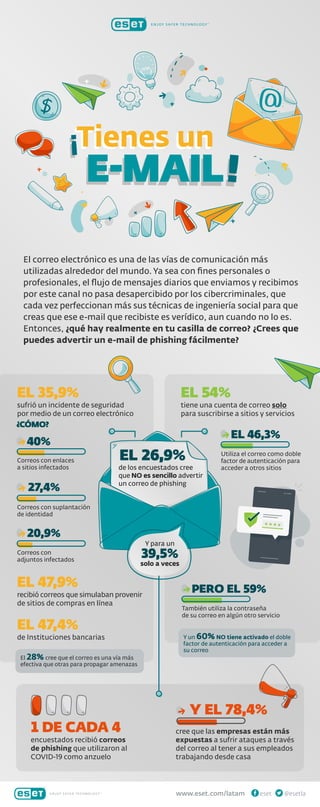

- 1. También utiliza la contraseña de su correo en algún otro servicio PERO EL 59% www.eset.com/latam @esetlaeset E-MAIL! ! El correo electrónico es una de las vías de comunicación más utilizadas alrededor del mundo. Ya sea con fines personales o profesionales, el flujo de mensajes diarios que enviamos y recibimos por este canal no pasa desapercibido por los cibercriminales, que cada vez perfeccionan más sus técnicas de ingeniería social para que creas que ese e-mail que recibiste es verídico, aun cuando no lo es. Entonces, ¿qué hay realmente en tu casilla de correo? ¿Crees que puedes advertir un e-mail de phishing fácilmente? sufrió un incidente de seguridad por medio de un correo electrónico ¿CÓMO? EL 35,9% recibió correos que simulaban provenir de sitios de compras en línea EL 47,9% de Instituciones bancarias EL 47,4% Correos con enlaces a sitios infectados Correos con suplantación de identidad Correos con adjuntos infectados 40% 27,4% 20,9% tiene una cuenta de correo solo para suscribirse a sitios y servicios EL 54% encuestados recibió correos de phishing que utilizaron al COVID-19 como anzuelo 1 DE CADA 4 Utiliza el correo como doble factor de autenticación para acceder a otros sitios EL 46,3% El 28% cree que el correo es una vía más efectiva que otras para propagar amenazas Y un 60% NO tiene activado el doble factor de autenticación para acceder a su correo de los encuestados cree que NO es sencillo advertir un correo de phishing EL 26,9% Y para un 39,5% solo a veces Tienes unTienes un E-MAIL! ! cree que las empresas están más expuestas a sufrir ataques a través del correo al tener a sus empleados trabajando desde casa Y EL 78,4%