Eset contrasenas-final

•

0 recomendaciones•2,010 vistas

Eset contrasenas-final

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (8)

10 consejos de seguridad informática que debes saber

10 consejos de seguridad informática que debes saber

Similar a Eset contrasenas-final

Similar a Eset contrasenas-final (20)

Actividad 8.1 como_proteger_la_privacidad_en_redes_sociales_tic

Actividad 8.1 como_proteger_la_privacidad_en_redes_sociales_tic

¿Crees que estás más seguro viviendo en una "casa inteligente"?

¿Crees que estás más seguro viviendo en una "casa inteligente"?

Seguridad informática- Natalia Valdivia Agudelo, Laura Sánchez Ranea (1).pptx

Seguridad informática- Natalia Valdivia Agudelo, Laura Sánchez Ranea (1).pptx

LastPass como antídoto a las amenazas a la seguridad

LastPass como antídoto a las amenazas a la seguridad

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

Más de ESET Latinoamérica

Más de ESET Latinoamérica (20)

Último

Último (6)

Unidad V. Disoluciones quimica de las disoluciones

Unidad V. Disoluciones quimica de las disoluciones

Eset contrasenas-final

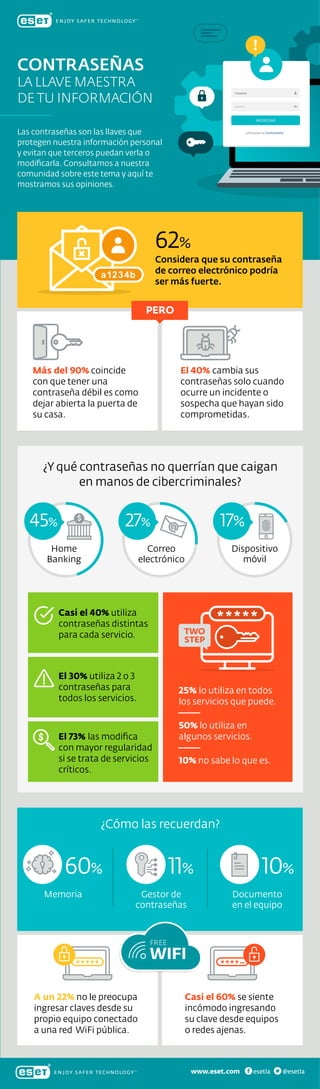

- 1. Las contraseñas son las llaves que protegen nuestra información personal y evitan que terceros puedan verla o modificarla. Consultamos a nuestra comunidad sobre este tema y aquí te mostramos sus opiniones. ¿Cómo las recuerdan? Más del 90% coincide con que tener una contraseña débil es como dejar abierta la puerta de su casa. El 40% cambia sus contraseñas solo cuando ocurre un incidente o sospecha que hayan sido comprometidas. PERO ¿Y qué contraseñas no querrían que caigan en manos de cibercriminales? Casi el 40% utiliza contraseñas distintas para cada servicio. El 30% utiliza 2 o 3 contraseñas para todos los servicios. El 73% las modifica con mayor regularidad si se trata de servicios críticos. 25% lo utiliza en todos los servicios que puede. 50% lo utiliza en algunos servicios. 10% no sabe lo que es. Memoria Documento en el equipo Gestor de contraseñas A un 22% no le preocupa ingresar claves desde su propio equipo conectado a una red WiFi pública. Casi el 60% se siente incómodo ingresando su clave desde equipos o redes ajenas. www.eset.com @esetlaesetla Home Banking Dispositivo móvil Correo electrónico 17%27%45% WIFI FREE TWO STEP 60% 11% 10% 62% Considera que su contraseña de correo electrónico podría ser más fuerte. ¿Olvidaste la Contraseña? INGRESAR Usuario CONTRASEÑAS LA LLAVE MAESTRA DE TU INFORMACIÓN