Folleto2

•Descargar como DOCX, PDF•

0 recomendaciones•72 vistas

La ley 1273 de 2009 en Colombia modificó el Código Penal para proteger la información y los datos, creando un nuevo bien jurídico para esto. También buscó preservar los sistemas que usan tecnologías de información y comunicación, e incluir otras disposiciones.

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

La actualidad más candente

La actualidad más candente (17)

Destacado

Destacado (13)

Developments of Emission and Noise Control Device( Aqua Silencer)

Developments of Emission and Noise Control Device( Aqua Silencer)

Similar a Folleto2

Similar a Folleto2 (20)

Ley 1273 de 2009 y delitos informáticos tipificados

Ley 1273 de 2009 y delitos informáticos tipificados

Normas y leyes que existen en Colombia para delitos informaticos

Normas y leyes que existen en Colombia para delitos informaticos

Más de Magdaly Cuesta

Más de Magdaly Cuesta (12)

Último

Último (20)

TECNOLOGÍA FARMACEUTICA OPERACIONES UNITARIAS.pptx

TECNOLOGÍA FARMACEUTICA OPERACIONES UNITARIAS.pptx

Éteres. Química Orgánica. Propiedades y reacciones

Éteres. Química Orgánica. Propiedades y reacciones

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

Planificacion Anual 2do Grado Educacion Primaria 2024 Ccesa007.pdf

Planificacion Anual 2do Grado Educacion Primaria 2024 Ccesa007.pdf

La empresa sostenible: Principales Características, Barreras para su Avance y...

La empresa sostenible: Principales Características, Barreras para su Avance y...

LABERINTOS DE DISCIPLINAS DEL PENTATLÓN OLÍMPICO MODERNO. Por JAVIER SOLIS NO...

LABERINTOS DE DISCIPLINAS DEL PENTATLÓN OLÍMPICO MODERNO. Por JAVIER SOLIS NO...

Heinsohn Privacidad y Ciberseguridad para el sector educativo

Heinsohn Privacidad y Ciberseguridad para el sector educativo

Plan Refuerzo Escolar 2024 para estudiantes con necesidades de Aprendizaje en...

Plan Refuerzo Escolar 2024 para estudiantes con necesidades de Aprendizaje en...

Curso = Metodos Tecnicas y Modelos de Enseñanza.pdf

Curso = Metodos Tecnicas y Modelos de Enseñanza.pdf

Sesión de aprendizaje Planifica Textos argumentativo.docx

Sesión de aprendizaje Planifica Textos argumentativo.docx

Folleto2

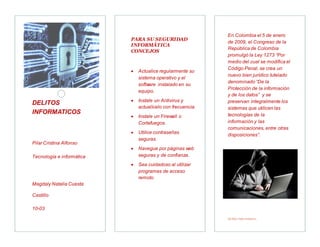

- 1. En Colombia el 5 de enero de 2009, el Congreso de la República de Colombia promulgó la Ley 1273 “Por medio del cual se modifica el Código Penal, se crea un nuevo bien jurídico tutelado denominado “De la Protección de la información y de los datos” y se preservan integralmente los sistemas que utilicen las tecnologías de la información y las comunicaciones, entre otras disposiciones”. PARA SU SEGURIDAD INFORMÁTICA CONCEJOS Actualice regularmente su sistema operativo y el software instalado en su equipo. Instale un Antivirus y actualícelo con frecuencia. Instale un Firewall o Cortafuegos. Utilice contraseñas seguras. Navegue por páginas web seguras y de confianza. Sea cuidadoso al utilizar programas de acceso remoto. Delitos informáticos DELITOS INFORMATICOS Pilar Cristina Alfonso Tecnología e informática Magdaly Natalia Cuesta Castillo 10-03

- 2. CARACTERISTICAS PRINCIPALES · Son acciones ocupacionales, en cuanto que muchas veces se realizan cuando el sujeto se halla trabajando. · En su mayoría son imprudenciales y no necesariamente se cometen con intención. · Ofrecen facilidades para su comisión a los mentores de edad. · Por el momento siguen siendo ilícitos impunes de manera manifiesta ante la ley. · Tienden a proliferar cada vez más, por lo que requieren una urgente regulación. · Presentan grandes dificultades para su comprobación, esto por su mismo carácter técnico. QUE ES UN DELITO INFORMATICO? Un delito informático es toda aquella acción, típica, antijurídica culpable, que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet Tipos de delitos informáticos Virus Gusanos Sabotaje informático Acceso no autorizado a sistemas o servicios Manipulación de datos de entrada y/o salida Fraude efectuado por manipulación informática Piratas informáticos o hackers Bomba lógica o cronológica