Actividad individaal tics

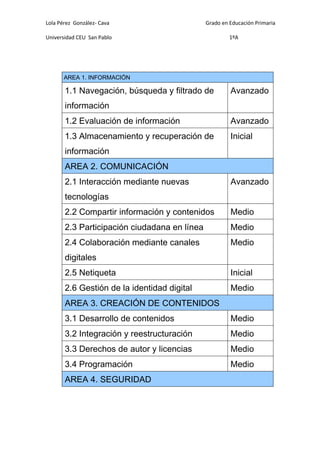

- 1. Lola Pérez González- Cava Grado en Educación Primaria Universidad CEU San Pablo 1ºA AREA 1. INFORMACIÓN 1.1 Navegación, búsqueda y filtrado de información Avanzado 1.2 Evaluación de información Avanzado 1.3 Almacenamiento y recuperación de información Inicial AREA 2. COMUNICACIÓN 2.1 Interacción mediante nuevas tecnologías Avanzado 2.2 Compartir información y contenidos Medio 2.3 Participación ciudadana en línea Medio 2.4 Colaboración mediante canales digitales Medio 2.5 Netiqueta Inicial 2.6 Gestión de la identidad digital Medio AREA 3. CREACIÓN DE CONTENIDOS 3.1 Desarrollo de contenidos Medio 3.2 Integración y reestructuración Medio 3.3 Derechos de autor y licencias Medio 3.4 Programación Medio AREA 4. SEGURIDAD

- 2. Lola Pérez González- Cava Grado en Educación Primaria Universidad CEU San Pablo 1ºA DESCRIPCIÓN DE LAS COMPETENCIAS DE MENOR NIVEL: Almacenamiento y recuperación de información: es capaz de guardar información de utilidad educativas en diferentes formatos (videos, 4.1 Protección de dispositivos Inicial 4.2 Protección de datos personales e identidad digital Medio 4.3 Protección de la salud Avanzado 4.4 Protección del entorno Medio AREA 5. RESOLUCIÓN DE PROBLEMAS 5.1 Resolución de problemas técnicos Medio 5.2 Identificación de necesidades y respuestas tecnológicas Medio 5.3 Innovación y uso de la tecnología de forma creativa Avanzado 5.4 Identificación de lagunas en la competencia digital Avanzado

- 3. Lola Pérez González- Cava Grado en Educación Primaria Universidad CEU San Pablo 1ºA imágenes, textos y páginas web) y la etiqueta de forma que le permita recuperarla. Considero que sería posible mediante las clases propuestas, ya que esta competencia la estamos adquiriendo en ella. Pero a su vez considero que los conocimientos que poseo por el momento son iniciales. Netiqueta: estar familiarizado con las normas de conducta en interacciones en línea o virtuales, estar concienciado en lo referente a la diversidad cultural, ser capaz de protegerse a sí mismo y a otros posibles peligros en línea (por ejemplo el ciber acoso), desarrollar estrategias activas para la identificación de las conductas inadecuadas. La netiqueta consiste en guardar las normas de etiquetas en la red y ejecutar unas buenas formas dentro del ámbito digital. Pienso que esto se podría mejorar de las siguientes maneras: Pidiendo permiso antes de etiquetar fotografías en cualquier red social, puede ser que a pesar de que esas fotografías se encuentran publicadas en la red no sea conveniente para esa persona el hecho de estar etiquetado. Es muy importante que las etiquetas siempre reflejen un aspecto positivo de la persona ya que si se diera en caso contrario se

- 4. Lola Pérez González- Cava Grado en Educación Primaria Universidad CEU San Pablo 1ºA podría producir una humillación aunque fuera de una forma desintencionada. A la hora de aceptar las peticiones de amistad a las redes sociales es muy importante que seamos conscientes que esa persona va a tener acceso a una información completamente personal y privada, por lo cual hay que ser previsores. Protección de los dispositivos: proteger los dispositivos propios y entender los riesgos y amenazas en la red, conocer medidas de protección y seguridad. La perdida y robo de los teléfonos móviles está a la orden del día, pero por desgracia no solamente conlleva eso, sino que una vez que pierdes el teléfono móvil pierdes la custodia de todas las imágenes guardadas en él, junto con los videos y demás material multimedia. Con esto me quiero referir que hay que tener cuidados con las fotografías comprometedoras que se tiene en un dispositivo móvil, ya no solo en las que aparezca uno mismo sino el resto de amigos o conocidos.