Hector aguilar actividad 3.2. riesgos asociados a internet.

•Descargar como DOCX, PDF•

0 recomendaciones•232 vistas

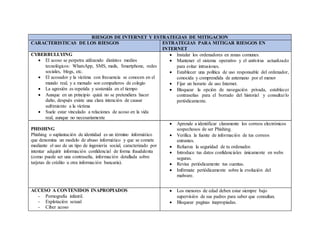

Este documento describe varios riesgos de internet como el ciberacoso, phishing, acceso a contenidos inapropiados, riesgos técnicos, amenazas a la privacidad y grooming. También propone estrategias para mitigar estos riesgos como instalar ordenadores en zonas comunes, mantener actualizados el sistema operativo y antivirus, establecer políticas de uso, bloquear contenido inapropiado y enseñar a los menores sobre los riesgos de hacer amistades en línea.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Prevencion del delito_cibernetico

Este documento habla sobre la prevención del delito cibernético y ofrece recomendaciones para el uso seguro de Internet. Explica los riesgos de compartir información personal en línea y proporciona consejos sobre contraseñas, programas maliciosos, sitios peligrosos y factores de riesgo. También cubre temas como el ciberacoso, el grooming y el sexting, además de recomendar la importancia de la educación, la supervisión parental y los canales de denuncia.

Diaspositivas de nvas tecnologias 2

Este documento ofrece consejos para que los padres eduquen a sus hijos sobre seguridad en Internet. Sugiere que los padres se informen sobre tecnología y redes sociales, supervisen la actividad en línea de los hijos de manera discreta, y mantengan un diálogo abierto sobre privacidad y seguridad en la web.

Enticconfio

El documento trata sobre varios temas relacionados con el uso inadecuado de Internet y redes sociales como la sextorsión, el grooming, el sexting, el ciberacoso, el robo de identidad, el secuestro de dispositivos y datos personales, y la ciberdependencia. Incluye definiciones de estos términos y consejos para prevenirlos, como no compartir fotos personales, solo aceptar solicitudes de conocidos, y reportar cualquier uso indebido de la información personal en línea.

Aracely Presentacion

El ciberacoso, o ciberbullying, implica el uso de la tecnología como internet, redes sociales y mensajes de texto para acosar y dañar a otros de forma repetida. Puede incluir difundir información falsa, recopilar datos personales de la víctima sin su consentimiento, y manipular a otros para que también acusen a la víctima. Para prevenirlo, los padres deben monitorear el uso que hacen sus hijos de la tecnología y enseñarles a configurar su privacidad y no revelar información personal

Internet Segura

El documento habla sobre los beneficios y riesgos de Internet y cómo mantenerla segura. Explica que Internet es una herramienta útil para compartir información e ideas, pero también conlleva riesgos como la exposición a la violencia, la privacidad y el contacto inapropiado. Ofrece estadísticas sobre los padres que controlan las actividades de sus hijos en Internet y sugiere la educación, estrategias de protección y supervisión como formas de prevenir situaciones de riesgo.

Riesgos de internet en los niños

El documento habla sobre los riesgos que enfrentan los niños al usar internet y redes sociales, como poner en peligro su seguridad, bienestar e integridad debido a que no saben manejar un mundo tan complejo. Se dan algunas pautas para los padres como hablar con los hijos sobre sus experiencias en línea, establecer reglas claras sobre el uso de internet en casa, y asegurarse que visiten sitios acordes a su edad.

PresentacióN1

Este documento discute los posibles peligros que los jóvenes enfrentan al usar la tecnología e Internet, incluyendo conocer gente desconocida en línea, recibir virus de archivos descargados, y pasar demasiado tiempo frente a las pantallas, lo que puede causar problemas de salud. También recomienda tener un buen antivirus instalado y ser cuidadoso al navegar en línea para prevenir estos riesgos.

Escuela normal superior

Este documento describe los tipos de delitos informáticos y cómo evitarlos. Los delitos informáticos incluyen acceder sistemas de forma ilegal, robar identidades, usar spyware y keyloggers, y dañar ordenadores y redes. Para prevenirlos, se aconseja instalar computadoras en lugares visibles, controlar el uso de cámaras web por niños, hablar con ellos sobre seguridad en internet, y ser cauteloso al contactar gente desconocida en redes sociales o en la vida real.

Recomendados

Prevencion del delito_cibernetico

Este documento habla sobre la prevención del delito cibernético y ofrece recomendaciones para el uso seguro de Internet. Explica los riesgos de compartir información personal en línea y proporciona consejos sobre contraseñas, programas maliciosos, sitios peligrosos y factores de riesgo. También cubre temas como el ciberacoso, el grooming y el sexting, además de recomendar la importancia de la educación, la supervisión parental y los canales de denuncia.

Diaspositivas de nvas tecnologias 2

Este documento ofrece consejos para que los padres eduquen a sus hijos sobre seguridad en Internet. Sugiere que los padres se informen sobre tecnología y redes sociales, supervisen la actividad en línea de los hijos de manera discreta, y mantengan un diálogo abierto sobre privacidad y seguridad en la web.

Enticconfio

El documento trata sobre varios temas relacionados con el uso inadecuado de Internet y redes sociales como la sextorsión, el grooming, el sexting, el ciberacoso, el robo de identidad, el secuestro de dispositivos y datos personales, y la ciberdependencia. Incluye definiciones de estos términos y consejos para prevenirlos, como no compartir fotos personales, solo aceptar solicitudes de conocidos, y reportar cualquier uso indebido de la información personal en línea.

Aracely Presentacion

El ciberacoso, o ciberbullying, implica el uso de la tecnología como internet, redes sociales y mensajes de texto para acosar y dañar a otros de forma repetida. Puede incluir difundir información falsa, recopilar datos personales de la víctima sin su consentimiento, y manipular a otros para que también acusen a la víctima. Para prevenirlo, los padres deben monitorear el uso que hacen sus hijos de la tecnología y enseñarles a configurar su privacidad y no revelar información personal

Internet Segura

El documento habla sobre los beneficios y riesgos de Internet y cómo mantenerla segura. Explica que Internet es una herramienta útil para compartir información e ideas, pero también conlleva riesgos como la exposición a la violencia, la privacidad y el contacto inapropiado. Ofrece estadísticas sobre los padres que controlan las actividades de sus hijos en Internet y sugiere la educación, estrategias de protección y supervisión como formas de prevenir situaciones de riesgo.

Riesgos de internet en los niños

El documento habla sobre los riesgos que enfrentan los niños al usar internet y redes sociales, como poner en peligro su seguridad, bienestar e integridad debido a que no saben manejar un mundo tan complejo. Se dan algunas pautas para los padres como hablar con los hijos sobre sus experiencias en línea, establecer reglas claras sobre el uso de internet en casa, y asegurarse que visiten sitios acordes a su edad.

PresentacióN1

Este documento discute los posibles peligros que los jóvenes enfrentan al usar la tecnología e Internet, incluyendo conocer gente desconocida en línea, recibir virus de archivos descargados, y pasar demasiado tiempo frente a las pantallas, lo que puede causar problemas de salud. También recomienda tener un buen antivirus instalado y ser cuidadoso al navegar en línea para prevenir estos riesgos.

Escuela normal superior

Este documento describe los tipos de delitos informáticos y cómo evitarlos. Los delitos informáticos incluyen acceder sistemas de forma ilegal, robar identidades, usar spyware y keyloggers, y dañar ordenadores y redes. Para prevenirlos, se aconseja instalar computadoras en lugares visibles, controlar el uso de cámaras web por niños, hablar con ellos sobre seguridad en internet, y ser cauteloso al contactar gente desconocida en redes sociales o en la vida real.

Aplicacion .i malware

Este documento trata sobre diferentes tipos de violencia que ocurren a través de las redes sociales y plataformas de mensajería, incluyendo el acoso cibernético y el sexting. Se enfatiza la importancia de ser cuidadoso con la información personal que se comparte en línea y se ofrecen algunos consejos para prevenir este tipo de violencia como no aceptar solicitudes de personas desconocidas.

Seguridad en internet

El documento presenta 10 consejos para que los adolescentes se manejen de forma segura en Internet. Recomienda que no compartan datos personales en redes sociales o chats, que tengan cuidado con los enlaces o mensajes que puedan contener contenido inapropiado o virus, y que no interactúen con personas desconocidas o acepten invitaciones sin el consentimiento de los padres. Además, enfatiza la importancia de que los padres supervisen la actividad de sus hijos en Internet y hablen regularmente sobre seguridad.

Buen uso de internet 2

El documento ofrece consejos sobre el uso seguro de Internet para niños, recomendando crear contraseñas y perfiles restringidos para cuando los niños usen la computadora sin supervisión, así como utilizar programas de control parental que bloqueen el acceso a ciertas páginas y aplicaciones. Además, sugiere revisar periódicamente la computadora en busca de contenido inapropiado descargado y grabar conversaciones de mensajería para monitorear las interacciones de los niños online.

Navegación segura - Santiago Masetto

El documento habla sobre la navegación segura y el uso responsable de Internet. Menciona que Internet presenta nuevas formas de relacionarse pero también riesgos como la publicación de información personal, contacto con desconocidos y descarga de archivos maliciosos. Recomienda mantener actualizados los navegadores, visitar solo sitios conocidos, no descargar archivos de sitios sospechosos y configurar la seguridad y cortafuegos adecuadamente.

Seguridad en internet y telefonía celular

El documento habla sobre los riesgos de usar Internet y teléfonos celulares, incluyendo estafas, conversaciones con desconocidos, abuso sexual infantil, acoso cibernético, virus, amenazas anónimas, exposición de privacidad y hackers. Concluye que el uso de Internet no es malo si se es consciente de los posibles peligros y cómo otros pueden ser lastimados, estafados o abusados debido al mal uso o la inocencia de las víctimas.

Seguridad en internet y procesadores de texto

Este documento trata sobre varios temas relacionados con la seguridad en internet como el sexting, grooming, ciberacoso, hacking, acecho y phishing. También describe herramientas de control parental como Movistar Protege, Playpad, Kids Place y Zoodle que ayudan a los padres a proteger a los niños de contenidos inapropiados y riesgos en línea.

Cyberbulling

El documento define el cyberbullying como el uso de medios electrónicos como correo electrónico, redes sociales y mensajes de texto para acosar e intimidar a otros mediante ataques personales. Explica que puede constituir un delito penal e incluye amenazas y discursos de odio. También describe las causas como ignorancia, sed de poder y anonimato, así como las consecuencias como estrés, humillación y ansiedad. Finalmente, ofrece recomendaciones para prevenir el cyberbullying como controlar el uso de internet y redes sociales de los menores.

Integracion

El documento resume los usos positivos y riesgos de Internet, incluyendo comunicarse con familiares, buscar información, jugar con amigos y tener una página web, pero también grooming, ciberacoso, sexting y pornografía infantil. Se enfatiza la necesidad de cambiar contraseñas con frecuencia y no dar información personal o descargar contenido inapropiado para prevenir daños.

Seguridad en la Internet

Este documento presenta información sobre cómo promover el uso seguro y positivo de Internet en niños, niñas y jóvenes. Explica los riesgos como el ciberacoso y recomienda la comunicación familiar y el uso de programas de control parental para prevenirlos. También ofrece consejos sobre supervisión, establecimiento de reglas y protección de la privacidad en línea.

Trabajo practico n° 4

El documento define el ciberacoso o ciberbullying como el acoso de niños a otros niños en internet e incluye amenazas, hostigamientos, humillaciones, chantajes e insultos. Proporciona ejemplos como subir imágenes comprometedoras de alguien en internet, crear un perfil falso de la víctima, usar su correo electrónico sin permiso o enviar mensajes amenazantes. Además, muestra que países como Japón, Indonesia, España, Argentina y Francia reconocen el ciberbullying como un problema, con porcentajes de

Trabajo acoso en la red 1

El documento define el ciberacoso y sus características, explica que produce un efecto devastador en las víctimas e invade sus espacios privados. A menudo está ligado al acoso escolar. Se produce a través de las redes sociales, chats y otros medios tecnológicos. Si eres víctima, no respondas y guarda pruebas para denunciarlo a alguien de confianza o a las autoridades, pues el ciberacoso tiene consecuencias legales.

Riesgos sociales y estrategias de mitigacion

El documento describe los principales riesgos que enfrentan los niños y jóvenes en Internet, como el ciberacoso, la falta de privacidad y seguridad, y el grooming. Además, recomienda estrategias como no responder a provocaciones, no proporcionar información personal, establecer controles parentales, y pedir ayuda de ser necesario. Finalmente, enfatiza la importancia del diálogo entre padres e hijos y la supervisión del uso de Internet.

Peligros del internet

Este documento describe varios peligros comunes en Internet como malware, spam, scams, ciberacoso, grooming, sexting y robo de información. El malware incluye virus, gusanos y troyanos que pueden dañar las computadoras. El spam son correos no solicitados que contienen propagandas engañosas. Los scams son estafas realizadas a través de correos spam, ingeniería social u otros engaños. El ciberacoso es acoso hostil entre niños a través de Internet o dispositivos móviles.

Riesgos sociales y estrategias de mitigacion

El documento describe los principales riesgos que enfrentan los niños y jóvenes en Internet, como el ciberacoso, la falta de privacidad y seguridad, y el grooming. Luego, recomienda estrategias como no responder a provocaciones, no proporcionar información personal, pedir ayuda a los padres o autoridades si se siente en peligro, y que los padres supervisen el uso que hacen los menores de Internet.

Los chicos e internet

Este documento discute la seguridad en Internet y el ciberacoso. Explica los tipos de amenazas cibernéticas como virus, intrusos y robo de información. También cubre formas de prevenir estos riesgos mediante el uso de contraseñas seguras y actualizaciones de antivirus. Además, define el ciberacoso y sus roles, y ofrece consejos para prevenirlo y buscar ayuda. Por último, enfatiza la importancia de la mediación parental y establecer normas familiares para un uso responsable de la tecnología.

Los chicos e internet

Este documento discute la seguridad en Internet y el ciberacoso. Explica los tipos de amenazas cibernéticas como virus, intrusos y robo de información. También cubre formas de prevenir estos riesgos mediante el uso de contraseñas seguras y actualizaciones de antivirus. Además, define el ciberacoso y sus roles, y ofrece consejos para prevenirlo y buscar ayuda. Por último, enfatiza la importancia de la mediación parental y establecer normas familiares para un uso responsable de la tecnología.

Seguridad en internet y procesadores de texto

El documento habla sobre diferentes temas relacionados con la seguridad en internet como el sexting, grooming, ciberacoso, hacking, acecho y phishing. Explica cada uno de estos conceptos y da consejos para prevenirlos, como no enviar fotos comprometedoras, no compartir información personal con desconocidos y estar atento a posibles mensajes fraudulentos. También menciona algunas herramientas de control parental para monitorear el uso que hacen los niños de la tecnología.

Delitos Informaticos

Este documento describe los tipos de delitos informáticos y cómo evitarlos. Los delitos informáticos incluyen acceder o dañar sistemas informáticos sin autorización, robar identidades, usar spyware y keyloggers. Para evitarlos, se recomienda instalar computadoras en lugares visibles, controlar el uso de cámaras web por niños, hablar con ellos sobre seguridad en internet y no contactar a desconocidos en redes sociales.

Actividad 3.2. riesgos asociados a internet

Este documento discute varios riesgos asociados con el uso de Internet en las instituciones educativas, incluyendo fraudes, ciberacoso y adicciones a la web. También proporciona estrategias para mitigar estos riesgos, como educar a estudiantes y padres, supervisión parental, e implementar charlas educativas.

Diaspositivas de nvas tecnologias 2

Este documento ofrece consejos para que los padres eduquen a sus hijos sobre el uso seguro y responsable de Internet. Recomienda que los padres se informen sobre tecnología para guiar a sus hijos, establezcan reglas de uso clara y revisen periódicamente la actividad en línea. También enfatiza la importancia del diálogo abierto entre padres e hijos sobre seguridad en Internet y los riesgos de compartir información personal.

Seguridad y privacidad

Este documento habla sobre los peligros de internet como malware, ciberacoso y divulgación de información privada, así como consejos para las víctimas de ciberacoso y recomendaciones para los adultos. Algunos peligros mencionados son malware, ciberacoso, divulgación de información personal y personas con intenciones de explotar sexualmente menores. Para las víctimas de ciberacoso se recomienda no responder mensajes, bloquear al acosador y denunciar el problema. Las recomendaciones para adultos incluyen familiariz

Delacruzvazquez_Evelyn_M0C1G14.docx.pptx

Este documento ofrece recomendaciones para navegar de forma segura por Internet, incluyendo estar atentos al uso que hacen los hijos, revisar sus celulares y redes sociales, e identificar software potencialmente peligroso. También discute temas como privacidad digital, huellas digitales, ciberacoso y sexting, y la importancia de usar Internet para fines productivos para evitar riesgos como virus o personas falsas que buscan información personal.

Más contenido relacionado

La actualidad más candente

Aplicacion .i malware

Este documento trata sobre diferentes tipos de violencia que ocurren a través de las redes sociales y plataformas de mensajería, incluyendo el acoso cibernético y el sexting. Se enfatiza la importancia de ser cuidadoso con la información personal que se comparte en línea y se ofrecen algunos consejos para prevenir este tipo de violencia como no aceptar solicitudes de personas desconocidas.

Seguridad en internet

El documento presenta 10 consejos para que los adolescentes se manejen de forma segura en Internet. Recomienda que no compartan datos personales en redes sociales o chats, que tengan cuidado con los enlaces o mensajes que puedan contener contenido inapropiado o virus, y que no interactúen con personas desconocidas o acepten invitaciones sin el consentimiento de los padres. Además, enfatiza la importancia de que los padres supervisen la actividad de sus hijos en Internet y hablen regularmente sobre seguridad.

Buen uso de internet 2

El documento ofrece consejos sobre el uso seguro de Internet para niños, recomendando crear contraseñas y perfiles restringidos para cuando los niños usen la computadora sin supervisión, así como utilizar programas de control parental que bloqueen el acceso a ciertas páginas y aplicaciones. Además, sugiere revisar periódicamente la computadora en busca de contenido inapropiado descargado y grabar conversaciones de mensajería para monitorear las interacciones de los niños online.

Navegación segura - Santiago Masetto

El documento habla sobre la navegación segura y el uso responsable de Internet. Menciona que Internet presenta nuevas formas de relacionarse pero también riesgos como la publicación de información personal, contacto con desconocidos y descarga de archivos maliciosos. Recomienda mantener actualizados los navegadores, visitar solo sitios conocidos, no descargar archivos de sitios sospechosos y configurar la seguridad y cortafuegos adecuadamente.

Seguridad en internet y telefonía celular

El documento habla sobre los riesgos de usar Internet y teléfonos celulares, incluyendo estafas, conversaciones con desconocidos, abuso sexual infantil, acoso cibernético, virus, amenazas anónimas, exposición de privacidad y hackers. Concluye que el uso de Internet no es malo si se es consciente de los posibles peligros y cómo otros pueden ser lastimados, estafados o abusados debido al mal uso o la inocencia de las víctimas.

Seguridad en internet y procesadores de texto

Este documento trata sobre varios temas relacionados con la seguridad en internet como el sexting, grooming, ciberacoso, hacking, acecho y phishing. También describe herramientas de control parental como Movistar Protege, Playpad, Kids Place y Zoodle que ayudan a los padres a proteger a los niños de contenidos inapropiados y riesgos en línea.

Cyberbulling

El documento define el cyberbullying como el uso de medios electrónicos como correo electrónico, redes sociales y mensajes de texto para acosar e intimidar a otros mediante ataques personales. Explica que puede constituir un delito penal e incluye amenazas y discursos de odio. También describe las causas como ignorancia, sed de poder y anonimato, así como las consecuencias como estrés, humillación y ansiedad. Finalmente, ofrece recomendaciones para prevenir el cyberbullying como controlar el uso de internet y redes sociales de los menores.

Integracion

El documento resume los usos positivos y riesgos de Internet, incluyendo comunicarse con familiares, buscar información, jugar con amigos y tener una página web, pero también grooming, ciberacoso, sexting y pornografía infantil. Se enfatiza la necesidad de cambiar contraseñas con frecuencia y no dar información personal o descargar contenido inapropiado para prevenir daños.

Seguridad en la Internet

Este documento presenta información sobre cómo promover el uso seguro y positivo de Internet en niños, niñas y jóvenes. Explica los riesgos como el ciberacoso y recomienda la comunicación familiar y el uso de programas de control parental para prevenirlos. También ofrece consejos sobre supervisión, establecimiento de reglas y protección de la privacidad en línea.

Trabajo practico n° 4

El documento define el ciberacoso o ciberbullying como el acoso de niños a otros niños en internet e incluye amenazas, hostigamientos, humillaciones, chantajes e insultos. Proporciona ejemplos como subir imágenes comprometedoras de alguien en internet, crear un perfil falso de la víctima, usar su correo electrónico sin permiso o enviar mensajes amenazantes. Además, muestra que países como Japón, Indonesia, España, Argentina y Francia reconocen el ciberbullying como un problema, con porcentajes de

Trabajo acoso en la red 1

El documento define el ciberacoso y sus características, explica que produce un efecto devastador en las víctimas e invade sus espacios privados. A menudo está ligado al acoso escolar. Se produce a través de las redes sociales, chats y otros medios tecnológicos. Si eres víctima, no respondas y guarda pruebas para denunciarlo a alguien de confianza o a las autoridades, pues el ciberacoso tiene consecuencias legales.

Riesgos sociales y estrategias de mitigacion

El documento describe los principales riesgos que enfrentan los niños y jóvenes en Internet, como el ciberacoso, la falta de privacidad y seguridad, y el grooming. Además, recomienda estrategias como no responder a provocaciones, no proporcionar información personal, establecer controles parentales, y pedir ayuda de ser necesario. Finalmente, enfatiza la importancia del diálogo entre padres e hijos y la supervisión del uso de Internet.

Peligros del internet

Este documento describe varios peligros comunes en Internet como malware, spam, scams, ciberacoso, grooming, sexting y robo de información. El malware incluye virus, gusanos y troyanos que pueden dañar las computadoras. El spam son correos no solicitados que contienen propagandas engañosas. Los scams son estafas realizadas a través de correos spam, ingeniería social u otros engaños. El ciberacoso es acoso hostil entre niños a través de Internet o dispositivos móviles.

Riesgos sociales y estrategias de mitigacion

El documento describe los principales riesgos que enfrentan los niños y jóvenes en Internet, como el ciberacoso, la falta de privacidad y seguridad, y el grooming. Luego, recomienda estrategias como no responder a provocaciones, no proporcionar información personal, pedir ayuda a los padres o autoridades si se siente en peligro, y que los padres supervisen el uso que hacen los menores de Internet.

Los chicos e internet

Este documento discute la seguridad en Internet y el ciberacoso. Explica los tipos de amenazas cibernéticas como virus, intrusos y robo de información. También cubre formas de prevenir estos riesgos mediante el uso de contraseñas seguras y actualizaciones de antivirus. Además, define el ciberacoso y sus roles, y ofrece consejos para prevenirlo y buscar ayuda. Por último, enfatiza la importancia de la mediación parental y establecer normas familiares para un uso responsable de la tecnología.

Los chicos e internet

Este documento discute la seguridad en Internet y el ciberacoso. Explica los tipos de amenazas cibernéticas como virus, intrusos y robo de información. También cubre formas de prevenir estos riesgos mediante el uso de contraseñas seguras y actualizaciones de antivirus. Además, define el ciberacoso y sus roles, y ofrece consejos para prevenirlo y buscar ayuda. Por último, enfatiza la importancia de la mediación parental y establecer normas familiares para un uso responsable de la tecnología.

La actualidad más candente (16)

Similar a Hector aguilar actividad 3.2. riesgos asociados a internet.

Seguridad en internet y procesadores de texto

El documento habla sobre diferentes temas relacionados con la seguridad en internet como el sexting, grooming, ciberacoso, hacking, acecho y phishing. Explica cada uno de estos conceptos y da consejos para prevenirlos, como no enviar fotos comprometedoras, no compartir información personal con desconocidos y estar atento a posibles mensajes fraudulentos. También menciona algunas herramientas de control parental para monitorear el uso que hacen los niños de la tecnología.

Delitos Informaticos

Este documento describe los tipos de delitos informáticos y cómo evitarlos. Los delitos informáticos incluyen acceder o dañar sistemas informáticos sin autorización, robar identidades, usar spyware y keyloggers. Para evitarlos, se recomienda instalar computadoras en lugares visibles, controlar el uso de cámaras web por niños, hablar con ellos sobre seguridad en internet y no contactar a desconocidos en redes sociales.

Actividad 3.2. riesgos asociados a internet

Este documento discute varios riesgos asociados con el uso de Internet en las instituciones educativas, incluyendo fraudes, ciberacoso y adicciones a la web. También proporciona estrategias para mitigar estos riesgos, como educar a estudiantes y padres, supervisión parental, e implementar charlas educativas.

Diaspositivas de nvas tecnologias 2

Este documento ofrece consejos para que los padres eduquen a sus hijos sobre el uso seguro y responsable de Internet. Recomienda que los padres se informen sobre tecnología para guiar a sus hijos, establezcan reglas de uso clara y revisen periódicamente la actividad en línea. También enfatiza la importancia del diálogo abierto entre padres e hijos sobre seguridad en Internet y los riesgos de compartir información personal.

Seguridad y privacidad

Este documento habla sobre los peligros de internet como malware, ciberacoso y divulgación de información privada, así como consejos para las víctimas de ciberacoso y recomendaciones para los adultos. Algunos peligros mencionados son malware, ciberacoso, divulgación de información personal y personas con intenciones de explotar sexualmente menores. Para las víctimas de ciberacoso se recomienda no responder mensajes, bloquear al acosador y denunciar el problema. Las recomendaciones para adultos incluyen familiariz

Delacruzvazquez_Evelyn_M0C1G14.docx.pptx

Este documento ofrece recomendaciones para navegar de forma segura por Internet, incluyendo estar atentos al uso que hacen los hijos, revisar sus celulares y redes sociales, e identificar software potencialmente peligroso. También discute temas como privacidad digital, huellas digitales, ciberacoso y sexting, y la importancia de usar Internet para fines productivos para evitar riesgos como virus o personas falsas que buscan información personal.

Cyberbullying.

El documento habla sobre el ciberacoso o ciberbullying, definido como el acoso psicológico entre iguales a través de internet, teléfonos móviles y videojuegos online. Explora las causas como la ignorancia, sed de poder y anonimato, y consecuencias como bajas calificaciones, estrés y pensamientos suicidas. Finalmente, ofrece recomendaciones para prevenir el ciberbullying y qué hacer si se sabe de un caso.

Tic

Este documento resume varios temas relacionados con el uso seguro y responsable de la tecnología. Explica conceptos como el sexting, grooming, suplantación de identidad, ciberacoso, adicción a la tecnología, netiqueta, contenido inapropiado e identidad digital, y ofrece consejos para prevenir riesgos asociados a cada uno.

Diapositivas

El documento habla sobre el acoso en línea (ciberacoso), definido como el uso de medios electrónicos como correo electrónico, redes sociales y mensajes de texto para acosar a individuos o grupos de manera dañina y repetida. Incluye falsas acusaciones, seguimiento, amenazas y robo de identidad con el fin de agredir emocionalmente a las víctimas. Se recomienda denunciar los casos a las autoridades correspondientes y preservar evidencia para que se pueda investigar y prevenir este tipo de delitos.

Diapositivas

El documento habla sobre el acoso en línea (ciberacoso), definido como el uso de medios electrónicos como correo electrónico, redes sociales y mensajes de texto para acosar a individuos o grupos de manera dañina y repetida. Incluye falsas acusaciones, seguimiento, amenazas y robo de identidad con el fin de agredir emocionalmente a las víctimas. Se recomienda denunciar los casos a las autoridades correspondientes y preservar evidencia para que se pueda investigar y prevenir este tipo de delitos.

formas de acoso en internet

El documento habla sobre el acoso en línea (ciberacoso), definido como el uso de medios electrónicos como correo electrónico, redes sociales y mensajes de texto para acosar a individuos o grupos de manera dañina y repetida. Incluye falsas acusaciones, seguimiento, amenazas y robo de identidad con el fin de agredir emocionalmente a las víctimas. Se recomienda denunciar los casos a las autoridades correspondientes y preservar evidencia para que se pueda investigar y prevenir este tipo de delitos.

Delitos informáticos

A continuación se presenta una breve explicación sobre los delitos informáticos y algunos tipos de ellos.

Seguridad para menores en internet 2014

Este documento resume los principales riesgos que enfrentan los niños en Internet, como contenidos inapropiados, ciberacoso, sexting, grooming y suplantación de identidad. También proporciona consejos para padres y educadores sobre cómo proteger a los niños, como establecer horarios de uso, supervisar sus cuentas y enseñarles a no compartir información personal. El objetivo es crear un entorno seguro para que los niños puedan aprender y divertirse en línea.

Seguridad en internet y procesadores de texto

Este documento resume varios temas relacionados con la seguridad en internet como el sexting, grooming, ciberacoso, hacking, acecho y phishing. También describe métodos de control parental como Movistar Protege, Playpad, Kids Place y Zoodle que ayudan a los padres a proteger a los niños de contenidos y conductas inapropiadas en línea.

Folleto Informativo Autismo Juvenil Azul.pdf

Este documento describe varios riesgos comunes de usar Internet, incluyendo spam, malware, estafas, ciberacoso y robo de información. Explica que el spam son mensajes no solicitados, el malware son programas maliciosos que dañan computadoras, las estafas engañan a usuarios para robar información, el ciberacoso incluye amenazas y humillaciones en línea, y la información personal puede ser robada si no se toman precauciones adecuadas.

Anotaciones sobre seguridad en la red

Este documento presenta información sobre seguridad en internet y redes sociales. Explica los marcos legales relacionados con la protección de menores, conceptos como nativos digitales, riesgos como phishing y grooming, y recomendaciones para padres sobre la supervisión del uso de la tecnología por parte de los hijos.

EX.INFO

Este documento describe varios peligros comunes en Internet, incluyendo malware, spam, scam, ciberacoso y grooming. El malware incluye software malicioso como virus, gusanos y troyanos que pueden dañar las computadoras. El spam son mensajes no solicitados que a menudo contienen propaganda engañosa. Los scam involucran estafas a través de correos electrónicos, ingeniería social u otros engaños para robar información personal. El ciberacoso se refiere al acoso hostil entre pares en línea, m

Seguridad tic

El documento trata sobre varios temas relacionados con el uso inadecuado de la tecnología y Internet entre los jóvenes, incluyendo ciberacoso, sexting, grooming, suplantación de identidad, tecnoadicciones, contenidos inapropiados y la identidad digital. Explica cada tema y ofrece consejos sobre cómo prevenirlos y actuar ante ellos.

Peligros del intenet_arroyo[1]![Peligros del intenet_arroyo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Peligros del intenet_arroyo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Este documento resume tres peligros principales de Internet: 1) la adicción, que puede causar el aislamiento de amigos y familia, 2) el robo de identidad, que puede resultar en pérdida de dinero, y 3) el abuso sexual a través de servicios como el chat, que afecta a adolescentes. También proporciona consejos para evitar estos peligros, como no compartir contraseñas o aceptar archivos desconocidos.

Principales riesgos de internet

Aquí se relacionan algunos peligros del uso del Internet en los que se pueden ver afectados los estudiantes de las instituciones educativas.

Similar a Hector aguilar actividad 3.2. riesgos asociados a internet. (20)

Último

ANALISIS CRITICO DEL PENSAMIENTO COLONIAL Y DESCOLONIZACION

ES UN ANALISIS DE LA REALIDAD BOLIVIANA EN LA ETAPA DE DESCOLONIZACION DE BOLIVIA, QUE SE DA MEDIANTE INSURGENCIAS INDIGENAS HASTA EL SIGLO XXI

p4s.co Ecosistema de Ecosistemas - Diagrama.pdf

Ofrecemos herramientas y metodologías para que las personas con ideas de negocio desarrollen un prototipo que pueda ser probado en un entorno real.

Cada miembro puede crear su perfil de acuerdo a sus intereses, habilidades y así montar sus proyectos de ideas de negocio, para recibir mentorías .

Gracias papá voz mujer_letra y acordes de guitarra.pdf

Puedes encontrar el video y el archivo para descargar en mi blog:

https://labitacoradeann.blogspot.com/2024/06/gracias-papa.html

Escuela Sabática. El conflicto inminente.pdf

El poder político se puede usar para crear una norma, e imponer la ley.

CINE COMO RECURSO DIDÁCTICO para utilizar en TUTORÍA

Dos cortos y ocho películas para tratar en el aula.

Mi Comunidad En El Sector Monterrey-Poste Blanco

Está Diapositiva, Está Hecha Para Las Personas Que Quieran Conocer Un Poco De Mi Espacio Personal

Hablemos de ESI para estudiantes Cuadernillo

Cuadernillo Hablemos de ESI para estudiantes del nivel secundario

Carnavision: anticipa y aprovecha - hackathon Pasto2024 .pdf

Carnavision: anticipa y aprovecha - hackathon Pasto2024 .pdf

CALCULO DE AMORTIZACION DE UN PRESTAMO.pdf

Se ha realizado este trabajo con la finalidad de explicar como se realiza el cálculo de la amortización de un préstamo descrita en una serie de pasos.

Lecciones 11 Esc. Sabática. El conflicto inminente docx

El conflicto en el fin del tiempo será sobre la adoración.

Último (20)

1.- manual-para-la-creacion-33-dias-de-manifestacion-ulises-sampe.pdf

1.- manual-para-la-creacion-33-dias-de-manifestacion-ulises-sampe.pdf

ANALISIS CRITICO DEL PENSAMIENTO COLONIAL Y DESCOLONIZACION

ANALISIS CRITICO DEL PENSAMIENTO COLONIAL Y DESCOLONIZACION

2024 planificacion microcurricular 7mo A matutino..docx

2024 planificacion microcurricular 7mo A matutino..docx

Gracias papá voz mujer_letra y acordes de guitarra.pdf

Gracias papá voz mujer_letra y acordes de guitarra.pdf

CINE COMO RECURSO DIDÁCTICO para utilizar en TUTORÍA

CINE COMO RECURSO DIDÁCTICO para utilizar en TUTORÍA

Eureka 2024 ideas y dudas para la feria de Ciencias

Eureka 2024 ideas y dudas para la feria de Ciencias

Carnavision: anticipa y aprovecha - hackathon Pasto2024 .pdf

Carnavision: anticipa y aprovecha - hackathon Pasto2024 .pdf

Independencia de Chile, Causas internas y externas

Independencia de Chile, Causas internas y externas

La vida de Martin Miguel de Güemes para niños de primaria

La vida de Martin Miguel de Güemes para niños de primaria

Lecciones 11 Esc. Sabática. El conflicto inminente docx

Lecciones 11 Esc. Sabática. El conflicto inminente docx

Hector aguilar actividad 3.2. riesgos asociados a internet.

- 1. RIESGOS DE INTERNET Y ESTRATEGIAS DE MITIGACION CARACTERISTICAS DE LOS RIESGOS ESTRATEGIAS PARA MITIGAR RIESGOS EN INTERNET CYBERBULLYING El acoso se perpetra utilizando distintos medios tecnológicos: WhatsApp, SMS, mails, Smartphone, redes sociales, blogs, etc. El acosador y la víctima con frecuencia se conocen en el mundo real, y a menudo son compañeros de colegio La agresión es repetida y sostenida en el tiempo Aunque en un principio quizá no se pretendiera hacer daño, después existe una clara intención de causar sufrimiento a la víctima Suele estar vinculado a relaciones de acoso en la vida real, aunque no necesariamente Instalar los ordenadores en zonas comunes. Mantener el sistema operativo y el antivirus actualizado para evitar intrusiones. Establecer una política de uso responsable del ordenador, conocida y comprendida de antemano por el menor Fijar un horario de uso Internet. Bloquear la opción de navegación privada, establecer contraseñas para el borrado del historial y consultarlo periódicamente. PHISHING Phishing o suplantación de identidad es un término informático que denomina un modelo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social, caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña, información detallada sobre tarjetas de crédito u otra información bancaria). Aprende a identificar claramente los correos electrónicos sospechosos de ser Phishing. Verifica la fuente de información de tus correos entrantes. Refuerza la seguridad de tu ordenador. Introduce tus datos confidenciales únicamente en webs seguras. Revisa periódicamente tus cuentas. Infórmate periódicamente sobre la evolución del malware. ACCESO A CONTENIDOS INAPROPIADOS - Pornografía infantil. - Explotación sexual - Ciber acoso Los menores de edad deben estar siempre bajo supervisión de sus padres para saber que consultan. Bloquear paginas inapropiadas.

- 2. RIESGOS TECNICOS - Software mal intencionado - Virus - Perdida de información - Perdida de manipulación del equipo Realizar oportunamente mantenimiento previo y correctivo en los equipos de cómputo. AMENZA A LA PRIVACIDAD - Difamar para dañar la imagen de una persona. - Difundir grabaciones sin autorización. - Difundir imágenes sin permiso. Evitar agregar a personas o cuentas con perfiles falsos en las redes sociales. GROOMING Es una serie de conductas y acciones deliberadamente emprendidas por un adulto con el objetivo de ganarse la amistad de un menor de edad, creando una conexión emocional con el mismo, con el fin de disminuir las inhibiciones del infante y poder abusar sexualmente de él. - Acoso sexual virtual - Acoso ejercido por un adulto Los menores de edad hay que decirles los grandes riesgos de hacer amistades dañinas por medio de las redes sociales. ESTRATEGIAS QUE PERMITEN MITIGAR LOS RIESGOS DEL USO DE INTERNET USO SEGURO DE LAS TICS Cultura de Seguridad: debemos contar con los programas adecuados básicos que nos sirva como medida de seguridad para protegernos de los virus. Realización de Actividades: En las instituciones educativas y en sus casas los estudiantes y/o menores de edad tienen que hacer buen uso de las TICS. Pautas de comportamiento: normas y reglas para utilizar el internet. Medidas educativas: Control de acceso a contenidos, no utilizar el internet un menor de edad sin compañía de un adulto, limitar los días y horarios para el uso del internet.