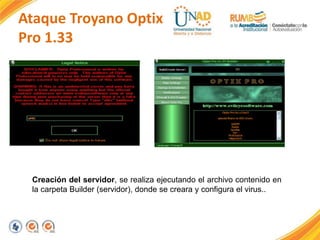

El documento describe el proceso de creación y configuración del troyano Optix Pro 1.33, incluyendo la creación e instalación del servidor, la configuración de opciones como la contraseña del servidor y el icono falso, y la ejecución final del troyano en la víctima después de engañarla para que abra un archivo infectado.