equipos y costos

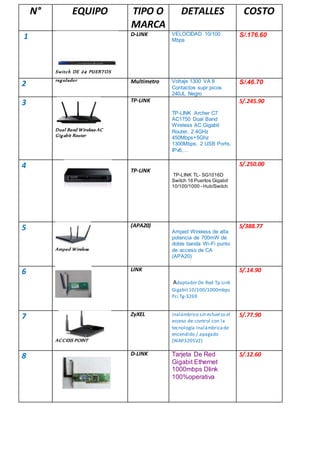

- 1. N° EQUIPO TIPO O MARCA DETALLES COSTO 1 Switch DE 24 PUERTOS D-LINK VELOCIDAD 10/100 Mbps S/.176.60 2 regulador Multimetro Voltaje 1300 VA 8 Contactos supr picos 240JL Negro S/.46.70 3 Dual Band Wireless AC Gigabit Router TP-LINK TP-LINK Archer C7 AC1750 Dual Band Wireless AC Gigabit Router, 2.4GHz 450Mbps+5Ghz 1300Mbps, 2 USB Ports, IPv6,… S/.245.90 4 TP-LINK TP-LINK TL- SG1016D Switch 16 Puertos Gigabit 10/100/1000 - Hub/Switch S/.250.00 5 Amped Wireless (APA20) Amped Wireless de alta potencia de 700mW de doble banda Wi-Fi punto de acceso de CA (APA20) S/388.77 6 LINK Adaptador De Red Tp Link Gigabit10/100/1000mbps Pci Tg-3269 S/.14.90 7 ACCESS POINT ZyXEL inalámbrico sin esfuerzo el acceso de control con la tecnología inalámbricade encendido / apagado (WAP3205V2) S/.77.90 8 D-LINK Tarjeta De Red Gigabit Ethernet 1000mbps Dlink 100%operativa S/.12.60

- 2. 9 Linksys Access Point GENIUS Linksys WAP300N IEEE 802.11n 300 Mbps Wireless Access Point S/.250.90 10 Impresora Láser a Color HP LaserJet CP2025dn 128 MB / 384 MB S/.799.00 11 computadora HP Pavilion 20-b002la All-in-One PC Windows 8 Profesional 500 GHz S/.1589 12 ROUTER D-LINK DIR-890L Router Wireless AC3200cloud,coneccion hasta 35dispositivos,cobertura hasta 350m2. S/.1199.00 13 LAPTOP X553SA-XX021T ASUS ASUS LAPTOP X553SA- XX021T 15.6" INTEL CELERON 4GB 500GB - NEGRO S/. S/. 1,099.00 14 ROUTER D-LINK DIR-890 Router Wireless,velocidad AC750,cobertura Wireless hasta 200m2,conexión hasta 10dispositivos. S/.169.00 15 ROUTER D-LINK DIR-615 ROUTER WIRELESS ,300Mbps, repetidor wifi ,cobertura Wireless de70 a100m2,conexion hasta 5 dispositivos S/.89.90 16 SWITCH TP-LINK comparte su red interna e externa y puede ser conectado a un server, Hub o switch , cabledirecto o cruzado , 5 puertos 10/100MBPS. S/.44.90

- 3. 17 INTEL OSHIBA LAPTOP C45- C4201S INTEL CELERON 14'' 500GB 4GB S/. 1,199.20 18 D-LINK D-Link Wireless AC1200 de doble banda Wi-Fi Gigabit extensor de alcancey punto de acceso (DAP-1650) S/.291.00 19 ACCESS POINT TP-LINK TP-LINK TL-WA901ND inalámbrico N300 3T3R punto de acceso, a 300 Mbps de 2,4 Ghz, 802.11b / g / n, AP / Cliente / Puente / Repetidor, 3x . S/.458.90 20 ACCESS POINT SANSUM Amped Wireless Wireless Power-300N Smart Access Point alta (AP300) Añadir a largo alcance,de alta velocidad de300Mbps MIMOwireless el acceso a la red existente S/.291.90

- 4. N HERRAMIENTA TIPO O MARCA DETALLES COSTO 1 2 Disco Duro Interno Sata Seagate 500gb S/ 160.00 3 Cable UTP Gris Guardex Bobina Categoría 5 Rollo 150 Mts S/.150.00 4 USB Sandisk U8 Gb negro S/ 18.00 5 JUEGO DE DESTORNILLADORES TRUPER Herramienta para atornillar o destornillar que consiste generalmente en una barra metálica sujeta a un mango y terminada en un extremo que se adapta a la cabeza del tornillo. S/ 45.00 6 Alicate Multiuso Stanley Herramienta para apretar tuercas o doblar alambres que consiste en una especie de tenaza metálica con dos brazos cruzados y articulados por un eje y con puntas fuertes, planas o cónicas. "existen alicates con mangos recubiertos de plástico para evitar el peligro de las descargas eléctricas" S/ 29.00 7 CONECTORES Plug . RJ-45 es una interfaz física comúnmente utilizada para conectar redes de computadoras con cableado estructurado (categorías 4, 5, 5e, 6 y 6a), que normalmente se usan como extremos de cables de par trenzado(UTP). S/.50.00

- 5. 8 HP Una de las formas de comprobar su funcionamiento es conectándolo al dispositivo o al otro ordenador y ver si hay flujo de paquetes. S/.29.90 9 TRUPER Pinzas Curvas de Acero Inoxidable Antimagnéticas S/.35.00 10 Atornillador de Pala o Cruz S/.45.00 11 TAKAMA Multímetro Digital S/.25.00 12 Multímetro Análogo S/.150.00 13 TRUPER Cautín para Soldar S/.50.00 14 Pinza Plana S/.25.00 15 : Blower o Sopladora S/.45.00

- 6. 16 CAT : Cortadores de Cables S/.70.00 17 Herramienta para Crimpear S/.80.90 18 Bobina 1000 ft 305 mts cable coaxial S/ 365.00 19 Desarmadores de Precisión S/.56.90 20 TP-LINK Tarjeta de red pci inalambrica tp- link S/ 120.00 N SERVICIO TIPO O MARCA DETALLES COSTO 1 Servicio de telefonía e internet Movistar ACCESO A INTERNET DE BANDA ANCHA10 Mbps de velocidad S/.200.00

- 7. 2 Limpiezade virus spyware S/.20.00 3 limpieza de la computadora Ccleaner Protege su privacidad en línea y hace que su equipo sea más rápido y más seguro. Es fácil de usar y muy eficiente. S/.15.00 4 Armado de cablesde red UTP Acceso a internet X UN METRO S/.18.00 5 cyberyel Antivirus Con Licencia Y Offices 2013 Y Formateo De Pc S/. 30.00 6 instalación y configuración de software LENOVO un programa no incluye licencia) S/.20.00 7 Reseteo de contraseña de Windows ADVANCE Detectando solo una falla S/.35.00 8 Reparación de disco duro y recuperaciónde información SANSUM SI SE PIERDE NO SE HACE RESPONSABLE EL TECNICO S/.10.00 9 Instalación de memoriasRAM (Notebook o Pc) ASUS TENIENDO EL MATERIALPARA INSTALAR S/.150.00 10 Instalación de sistema operativocon CD´ LENOVO S/.40.00 11 Instalación de un sistema operativosin CD´s SANSUM ------------------------ S/.60.00 12 Instalación de seguridadbásica cyberyel PARA TENER UN INETRNET SEGURO S/.380.00 13 Instalación de seguridadpara servidores LENOVO ------------------------- S/.120.00 14 Transferencia de información de computadoraa cyberyel ENSENANDOAL PERSONAL S/.130.00

- 8. computadora (misma plataforma) 15 ASUS Formateo Instalacion De Pc Y Laptops S/.50.00 16 Desinstalación de programas WINDOWS SABIENDO POR QUE SE DESINSTALA EL PROGRAMA S/.80.00 17 Servicio por hora cyberyel -DEPENDIENDODE QUE SERVICIO REQUIERA EL CLIENTE S/.15.00 18 Instalación y configuración de redes ASUS COMO QUE TOPOLIGIA USAR Cotizar 19 cyberyel Soporte Técnico De Computadoras Y Laptops A Domicilio S/.30.00 POLITICAS PARA PROTEGER UNA RED Pensar muy bien qué imágenes,vídeos e información escogemos para publicar No publicar nunca informaciónprivada No aceptar solicitudes de amistad de personas que no conozcamos

- 9. Al registrarnos en una red social, usar nuestra direcciónde correo personal (no el correo de la empresa) Tener cuidado de cómo representamosen Internet a nuestra empresau organización No mezclar nuestros contactos de trabajo con nuestros amigos No dejar que nadie vea nuestro perfilo nuestra información personal sin permiso No guardar nuestra contraseña en nuestro móvil Leer con atención y de principio a fin la políticade privacidad y las condiciones y términos de uso de la red social que escojamos Usar opciones orientadas a la privacidad (comprobarquién puede ver nuestras fotos,quién puede ponerse en contacto con nosotros y quién puede añadir comentarios) Informar inmediatamente si nos roban el teléfono móvil Desactivar los servicios basados en la localización geográfica cuando no los estemos usando.

- 10. Kaspersky EXPRESSTop 10: Los mejores smartphonesLos mejores sitios en línea para buscar empleo Es considerado por los expertos como una de las opciones más confiables por los 15 años de experiencia que tiene en el mercado de la seguridad informática, misma que le permite ofrecer a los usuarios las soluciones más acordes a cada necesidad personal. Kaspersky AntiVirus 2015, programa para internautas particulares, incluye protección contra el correo spam, amenazas de piratas informáticos y de diferentes tipos de virus, que además protege en tiempo real contra archivos maliciosos, archivos adjuntos de correos electrónicos, web scripts, contenido de mensajería instantánea, y más acciones. También ofrece ayuda gráfica que puede ser muy útil durante la navegación, ya que muestra íconos en los resultados del motor de búsqueda que te advierten sobre los sitios peligrosos y actúa para prevenir losataques de phishing (fraude). Cuenta además con una funcionalidad (System Watcher) que, palabras más palabras menos, protege tus archivos contra modificaciones sospechosas, generando un respaldo de los originales, y si encuentra que dichos cambios son maliciosos elimina el malware pero mantiene tus archivos intactos.

- 11. En fin, lo puedes comprobar tú mismo, ya que Kaspersky tiene una política de “probar antes de comprar”, por lo que te permite comprobar su efectividad durante un tiempo limitado y sin ataduras de una futura compra. También puedes leer: Los antivirus más poderosos para tus dispositivos Bitdefender Otra de las opciones que en los últimos años se han colocado en el gusto de los usuarios es Bitdefender Antivirus 2015, y es gracias a que se trata de una suite de seguridad versátil y completa, en la que destaca capacidad para alternar entre trabajo y juego, sin que uno u otro sea interrumpido por los análisis de seguridad o la configuración de los ajustes. Es decir, protege y optimiza la PC de manera silenciosa y sin la necesidad de solicitar de su trabajo, sin afectar el rendimiento del sistema. Además, brinda una excelente proteccióncontra malware y cuenta con una interfaz sencilla y funcional. Su versión Plus 2015 ha salido bien plantada ante las pruebas realizadas por los laboratorios independientes AV-Comparatives, AV-Test y West Coast Labs, y ha destacado en la protección automática al navegar en plataformas como Google y

- 12. Facebook, la proteccióncontra robo de identidad, el phishing y el robo de contraseñas e información privada en línea. También puedes leer: Top 10: Los superhéroes más tóxicos en la red Panda Es otro viejo conocido de los usuarios, debido a que su oferta de software antivirus es siempre de calidad y competitiva, sobre todo en lo referente a la lucha contra spywares y usuarios maliciosos; y ofrece una amplia gama de productos para proteger los equipos contra cualquier amenaza. Proporciona cortafuegos, anti-spam, seguridad de identidad y todas las funciones principales que debe cumplir un buen antivirus. Esta versión tiene una alta tasa de detección de virus y spyware, sin demandar demasiados recursos del equipo, además de que ofrece servicios asequibles para cualquier bolsillo y con la garantía de un servicio permanente. Pero a pesar de esos detalles, sigue siendo una de las opciones dentro del top 3 de mejores antivirus de 2015.

- 13. AVG Quien haya instalado un antivirus de AVG en su smartphone estará de acuerdo en que es una de las opciones obligadas, y no solo porque se trate de una de las marcas con una amplia comunidad de usuarios, sino por su efectiva protección contra malware –y porque lo limpia eficientemente–, funciona en segundo plano sin que lo notes, su barra de herramientas ofrece una búsqueda segura y algunas características extras como el "Do Not Track", "Vista de Facebook" y otras, igualmente de competitivas y prácticas. Sin embargo, todo tiene un pero, y este antivirus de AVG no es la excepción. Tiene dificultades para instalarse en sistemas ya infectados con malware, a diferencia de otros softwares; y además, contrario a lo que uno esperaría de una servicio de paga, sus opciones de servicio al consumidor resultan caras y no muy precisas, por lo que podría causarte algunas molestias si llegaras a necesitar soporte técnico. A pesar de sus características y funcionalidades adicionales que aumentan su valor y una protección de primera; y de que una vez instalado hace un buen trabajo de limpieza y protección del sistema, los problemas para instalarlo en sistemas infectados con malware le restan puntos y no lo colocan como una de

- 14. las principales opciones; pero aun así es visto como uno de los mejores productos de la industria. Avast Tanto la versión gratuita como Pro de este antivirus se han colocado paulatinamente en el gusto y confianza del usuario doméstico y empresarial – revisa el final de cada uno los correos que recibes en el trabajo y checa cuántos de ellos están respaldados por Avast–, debido a que proporciona la seguridad esencial para proteger la PC y los datos frente a virus, malware y otras amenazas. También ofrece la capacidad de eliminar esas molestas barras complementarias del navegador, así como actualizaciones, seguridad de red y limpia el navegador de spam. En las versiones anteriores se le criticaba la falta de una función de control antiphishing, suplantación de identidad, pero trabajo en este punto y ahora ofrece incluso soluciones que impiden que seas redirigido a un sitio web falso o de recolecciónde contraseñas. La ventaja de tener este servicio es que actualiza diariamente su basa de datos. No obstante, muchos usuarios señalan que este antivirus consume muchos recursos del PC, lo que puede ser molesto en las ocasiones en las que necesitas tu equipo operando al máximo.