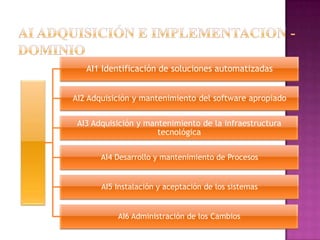

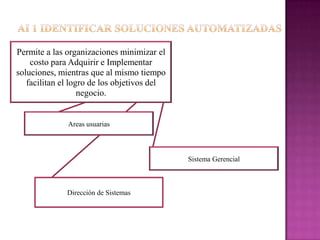

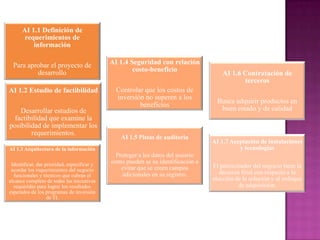

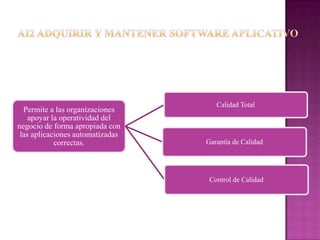

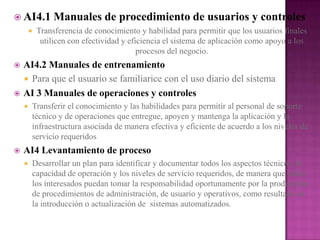

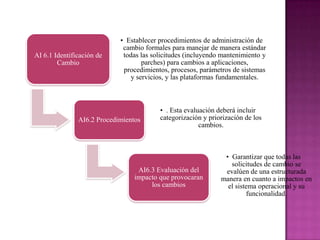

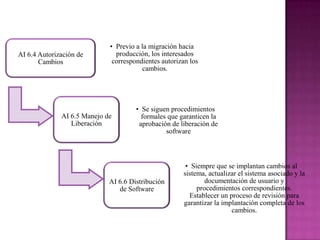

El documento describe los aspectos clave de la adquisición e implementación de soluciones automatizadas. Estos incluyen la identificación de soluciones, la adquisición de software y hardware adecuados, el desarrollo y mantenimiento de procesos, la instalación y prueba de sistemas, y la administración de cambios. El objetivo general es permitir que las organizaciones minimicen costos mientras logran sus objetivos de negocio a través de aplicaciones automatizadas correctas.