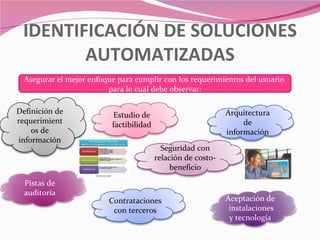

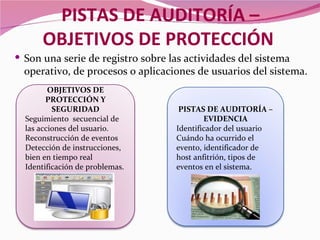

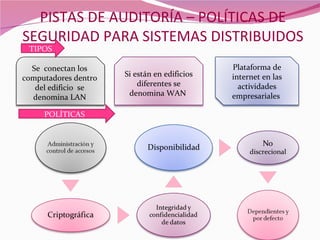

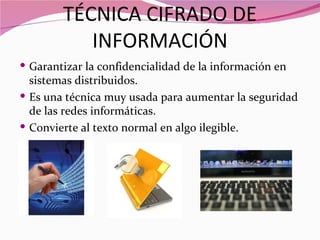

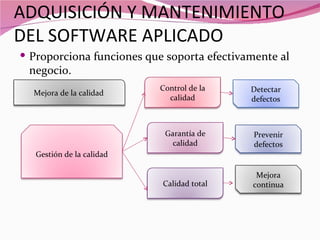

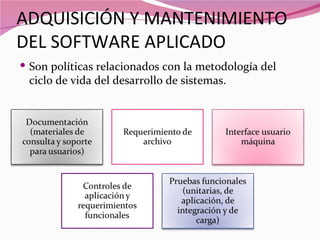

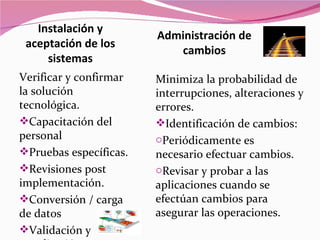

El documento describe los pasos clave para la adquisición e implementación de soluciones automatizadas, incluida la definición de requisitos, estudios de factibilidad, arquitectura de información, seguridad y costo-beneficio, contrataciones con terceros y aceptación de instalaciones. También cubre temas como pistas de auditoría, políticas de seguridad, cifrado de información, integridad y confidencialidad de datos, adquisición y mantenimiento de software, administración de cambios e infraestructura tecnológica.