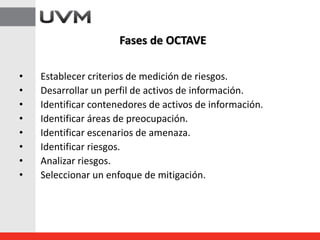

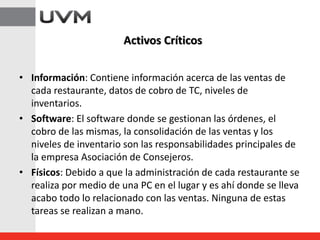

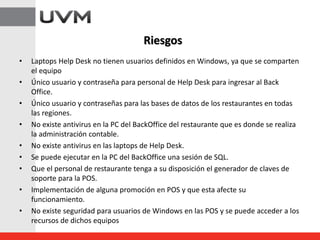

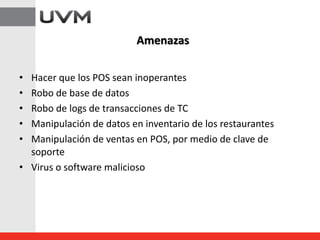

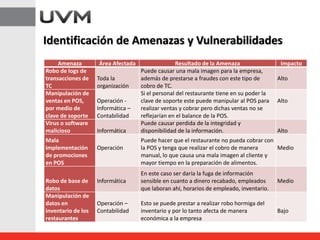

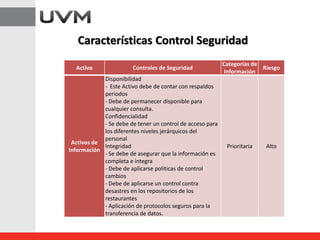

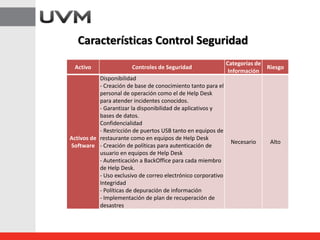

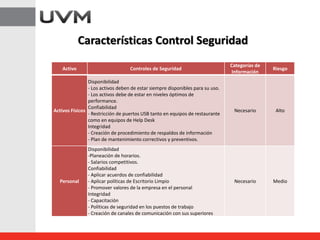

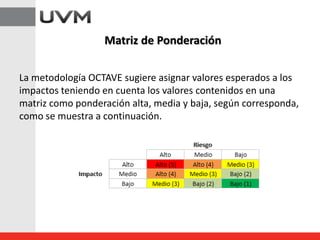

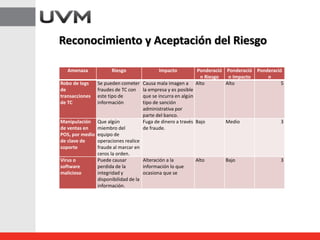

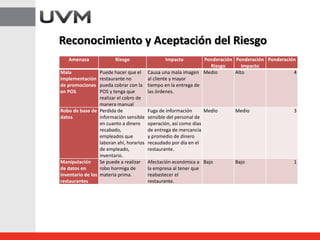

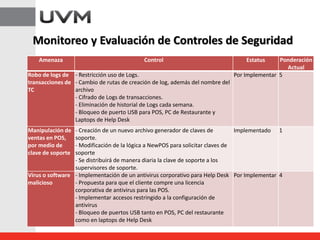

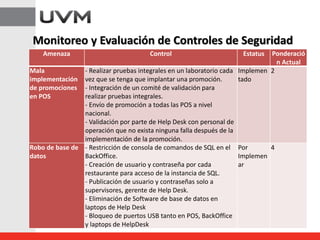

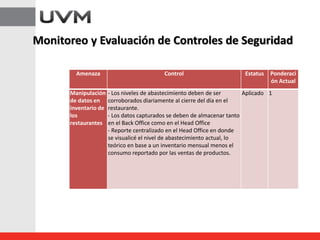

El documento presenta un análisis de riesgos en la administración de sistemas de punto de venta para una empresa que ofrece soluciones informáticas en la industria de alimentos y bebidas. Utiliza la metodología OCTAVE para identificar y evaluar vulnerabilidades en activos de información, software y hardware, con el objetivo de mejorar la protección de datos y minimizar riesgos. Se destacan distintos controles de seguridad implementados y los riesgos asociados, así como su impacto en la operación y la toma de decisiones.