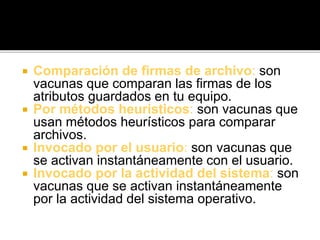

Los antivirus nacieron en la década de 1980 para detectar y eliminar virus informáticos, y han evolucionado para reconocer otros tipos de malware además de virus. Existen dos formas principales en que se propagan los virus: a través de la ejecución involuntaria de programas por parte del usuario, o mediante la replicación automática a través de redes. Los antivirus usan diferentes métodos como la detección por firmas digitales o heurística para identificar software malicioso y proteger los sistemas.