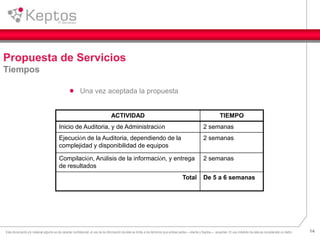

El documento presenta una propuesta de auditoría informática por parte de Keptos para un cliente. La auditoría incluiría examinar los retos y desafíos del negocio del cliente, revisar la infraestructura TI, los recursos humanos y crear un plan de acción alineado a las necesidades del cliente para mejorar la productividad, seguridad y apoyar el crecimiento. La auditoría tomaría de 5 a 6 semanas para completar.